2011년 4월 12일 ASEC에서는 어도비 플래쉬 플레이어(Adobe Flash Player)에 알려지지 않은 제로 데이(Zero Day, 0-Day) 취약점이었던 CVE-2011-0611을 악용한 SWF 파일이 포함된 마이크로소프트 워드(Microsoft Word) 파일이 유포되었음을 전한 바가 있다.

워드 파일에 취약한 SWF 파일이 포함되는 방식으로 악용되었던 해당 취약점이 최근 어도비 리더 파일 포맷인 PDF 파일을 통해서도 악용되어 유포된 것이 확인 되었다.

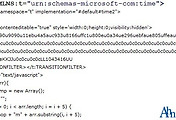

이 번에 발견된 플래쉬 플레이어에 존재하는 CVE-2011-0611 취약점을 악용한 PDF 파일들은 기존에 발견되었던 워드 파일에 포함되었던 것과 동일하게 아래 이미지와 같이 파일 내부에 취약한 SWF 파일을 포함하고 있다.

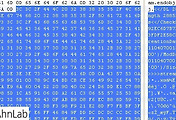

그리고 해당 PDF 파일들이 실행되면 아래 이미지와 동일하게 아무런 내용 없이 비어 있는 PDF 파일이 열리게 된다.

실제로는 다음의 경로에 파일들이 생성되며 위 이미지와 같은 내용이 없는 PDF 파일은 다음 경로에 생성된 취약점이 존재하지 않는 정상 PDF 파일이다.

C:\Documents and Settings\[사용자 계정명]\Local Settings\Temp\AcroRd32.exe(376,832 바이트 또는 430,080 바이트)

C:\Documents and Settings\[사용자 계정명]\Local Settings\Temp\실행한 파일명.pdf

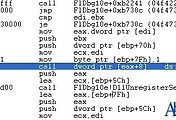

생성된 AcroRd32.exe(376,832 바이트 또는 430,080 바이트)는 외부에 위치한 특정 시스템으로 역접속(Reverse Connection)을 수행하며, 실행된 시스템의 하드웨어 및 운영 체제 정보등을 수집하도록 되어 있다.

해당 플래쉬 플레이어 CVE-2011-0611 취약점을 악용한 아크로뱃 리더 파일 포맷으로도 발견된 만큼 향후 이와 동일한 취약점을 악용한 PDF 파일들이 지속적으로 발견될 것으로 예측 됨으로 사전에 해당 취약점을 제거 할 수 있는 보안 패치를 설치하는 것이 중요하다.

현재 플래쉬 플레이어의 CVE-2011-0611 취약점을 악용한 아크로뱃 리더 파일은 V3 제품군에서 다음과 같이 진단한다.

PDF/Cve-2011-0611

SWF/Exploit

Win-Trojan/Ixeshe.376832

Win-Trojan/Ixeshe.430080

'악성코드 정보' 카테고리의 다른 글

| CVE-2011-1255 취약점 악용 악성코드 유포 (0) | 2011.10.28 |

|---|---|

| 어도비 플래쉬 플레이어 CVE-2011-2110 취약점 분석 (0) | 2011.10.28 |

| 어도비 플래쉬 플레이어 CVE-2011-0609 취약점 악용 PDF (0) | 2011.10.28 |

| 워드 파일로 유포된 어도비 플래쉬 플레이어 제로 데이 취약점 (0) | 2011.10.28 |

| APT 보안 위협에 의한 RSA 침해 사고 발생 (0) | 2011.10.28 |

댓글