2011년 4월 12일 금일 새벽 어도비(Adobe)사에서는 보안 권고문 "APSA11-02 Security Advisory for Adobe Flash Player, Adobe Reader and Acrobat" 을 통해 해당 업체에서 개발한 플래쉬 플레이어(Flash Player)에 심각한 제로 데이(Zero Day, 0-Day) 취약점이 존재하며, 이를 악용한 타깃 공격(Targeted Attack)이 발생하였음을 공개하였다.

어도비사에서는 해당 취약점에 영향을 받는 플래쉬 플레이어로는 다음과 같은 것으로 밝히고 있다.

Adobe Flash Player 10.2.153.1과 그 하위 버전

구글 크롬(Google Chrome) 사용자를 위한 Adobe Flash Player 10.2.154.25 과 그 하위 버전

구글 안드로이드(Google Android) 사용자를 위한 Adobe Flash Player 10.2.156.12과 그 하위 버전

이 번에 알려진 플래쉬 플레이어의 제로 데이 취약점은 현재까지 ASEC에서 분석한 결과로는 플래쉬 플레이어에 사용되는 FlDbg10e.ocx 에 존재하는 버퍼오버플로우(BufferOverflow)를 이용한 코드 실행 취약점으로 분석된다.

어도비사에서는 해당 제로 데이 취약점을 악용한 타깃 공격이 취약한 플래쉬 플레이어 파일인 SWF 파일이 포함된 마이크로소프트(Microsoft) 워드(Word) 파일을 전자 메일에 첨부하여 유포된 것으로 공개하고 있다.

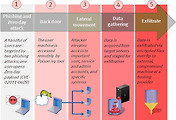

해당 제로 데이 취약점을 악용한 타깃 공격의 최종 목적은 원격 제어가 가능한 트로이목마를 감염시키기 위한 것이었으로 분석되면 해당 취약점과 악성코드로 인한 감염 절차를 도식화 한 이미지가 다음과 같다.

취약한 SWF 파일이 포함된 워드 파일이 실행되면 어도비 플래쉬 플레이어 제로 데이 취약점으로 인해 다음 파일들이 생성된다.

C:\Documents and Settings\[사용자 계정명]\Local Settings\Temp\scvhost.exe (73,728 바이트)

C:\Documents and Settings\[사용자 계정명]\Local Settings\Temp\AAAA (73,728 바이트)

생성된 AAAA (73,728 바이트) 파일은 정상 워드 파일로서 아래 이미지와 같은 내용을 가지고 있으며 이를 컴퓨터 사용자에게 보여줌으로서 정상적인 워드 파일이 열린 것으로 오인하도록 만들고 있다.

해당 타깃 공격에 사용된 워드 파일에는 아래 이미지와 같이 해당 제로 데이 취약점을 악용하기 위한 취약한 SWF 파일이 포함되어 있다.

취약한 SWF 파일이 포함된 워드 파일은 다음 이미지와 같이 frame1() 함수 안에서 쉘코드(Shellcode)를 생성하여 채운 후에 동적으로 취약한 SWF 파일을 로딩하도록 설계되어 있다.

이로 인해 생성된 scvhost.exe (73,728 바이트) 파일이 실행되면 다음 다음의 파일들을 생성하고 정상 윈도우 시스템 파일인 svchost.exe 파일의 스레드(Thread)로 인젝션(Injection)을 시도한다.

C:\WINDOWS\system32\mspmsnsv.dll (8,704 바이트)

C:\WINDOWS\system32\msimage.dat (78,065 바이트)

인젝션이 성공하게 되면 최초 감염된 컴퓨터에서 인터넷 연결이 가능한지 확인하기 위해 마이크로소프트의 웹 사이트인 www.microsoft.com으로 접속을 하게 된다.

접속이 성공하게 되면 미국에 위치한 특정 시스템으로 리버스 커넥션(Reverse Connection)을 시도하게 되나 현재 정상 접속이 되지 않고 있다.

그리고 윈도우 시스템 폴더(C:\WINDOWS\system32)에 실행 중인 프로세스 리스트를 기록한 task.dat

파일과 감염된 컴퓨터에 존재하는 모든 파일들의 리스트를 기록한 fi.txt 를 생성하게 된다.

그 외에 해당 파일들은 명령에 따라 다음의 악의적인 기능들을 수행하게 된다.

프록시(Proxy) 기능 수행

감염된 시스템의 운영체제 및 하드웨어 정보 확인

IP 및 Port 등의 네트워크 정보 확인

윈도우 사용자 계정(User Accout) 생성

감염된 시스템의 사용자 계정의 암호 확인

이 번에 알려진 어도비 플래쉬 플레이어에 존재하는 제로 데이 취약점을 악용한 악성코드들은 V3 제품군에서 다음과 같이 진단한다.

Dropper/Cve-2011-0611

Win-Trojan/Npkon.8704

Win-Trojan/Npkon.73728

Win-Trojan/Agent.78065

SWF/CVE-2011-0611

어도비에서는 현재까지 어도비 아크로뱃 리더(Adobe Acrobat Reader) 파일인 PDF 파일을 악용한 유사 공격 형태는 발견되지 않았으며, 해당 플래쉬 플레이어에 존재하는 취약점을 제거하기 위한 보안 패치를 제작 중에 있는 것으로 공개하고 있다.

'악성코드 정보' 카테고리의 다른 글

| 어도비 플래쉬 플레이어 CVE-2011-0611 취약점 악용 PDF (0) | 2011.10.28 |

|---|---|

| 어도비 플래쉬 플레이어 CVE-2011-0609 취약점 악용 PDF (0) | 2011.10.28 |

| APT 보안 위협에 의한 RSA 침해 사고 발생 (0) | 2011.10.28 |

| 엑셀 파일로 유포된 어도비 플래쉬 제로 데이 취약점 (0) | 2011.10.28 |

| 마이크로소프트 MS11-006 취약점 악용 악성코드 (0) | 2011.10.28 |

댓글