ASEC에서는 2011년 3월16일 제로 데이(Zero Day, 0-Day) 취약점이었던 어도비 플래쉬 플레이어(Adobe Flash Player)의 CVE-2011-0609 취약점을 악용한 플래쉬 파일(SWF)이 포함된 마이크로소프트 엑셀 파일(Microsoft Excel)이 타깃 공격(Targetted Attack)에 악용되었다고 전하 바가 있다.

이 후 2011년 4월 4일 해당 타깃 공격은 미국의 EMC/RSA 보안 사업 본부에서 발생한 APT(Advanced Persistent Threat) 형태의 보안 위협 인 것으로 공개되었다.

현재 어도비에 의해 플래쉬 플레이어와 어도비 아크로뱃 리더(Adobe Acrobat Reader)에서 모두 해당 CVE-2011-0609 취약점을 제거할 수 있는 보안 패치가 2011년 3월 22부터 배포 중에 있다.

엑셀 파일 형태로 악용되었던 플래쉬 플레이어의 CVE-2011-0609 취약점이 아크로뱃 리더 파일 포맷 형태로도 악용되어 유포 중인 것이 확인 되었다.

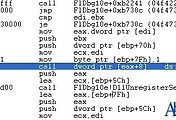

이 번에 발견된 플래쉬 플레이어에 존재하는 CVE-2011-0609 취약점을 악용한 PDF 파일은 기존에 발견되었던 엑셀 파일에 포함되었던 것과 동일하게 아래 이미지와 같이 파일 내부에 취약한 SWF 파일을 포함하고 있다.

그리고 아래와 같이 힙 스프레이 오버플로우 (Heap_spray Overflow)가 발생하도록 제작된 자바스크립트(JavaScript)도 같이 포함되어 있다.

해당 플래쉬 플레이어 CVE-2011-0609 취약점을 악용한 아크로뱃 리더 파일 포맷으로도 악용된 사례가 발견된 만큼 향후 이와 동일한 취약점을 악용한 PDF 파일들이 지속적으로 발견될 것으로 예측 됨으로 미리 해당 취약점을 제거 할 수 있는 보안 패치를 설치하는 것이 중요하다.

현재 플래쉬 플레이어의 CVE-2011-0609 취약점을 악용한 아크로뱃 리더 파일은 V3 제품군에서 다음과 같이 진단한다.

PDF/CVE-2011-0609

SWF/CVE-2011-0609

앞서 언급한 바와 같이 현재 플래쉬 플레이어에 존재하는 CVE-2011-0609 취약점을 제거하기 위한 보안 패치는 어도비에 의해 3월 22일 부터 배포 중에 있다.

아래 이미지에서와 같이 사용하는 어도비 리더를 실행 한 후 [도움말] -> [업데이트 확인]을 클릭한다.

어도비 리더에서 자동으로 보안 패치들을 다운로드를 진행 한 후 다운로드 완료 후에는 아래 이미지에서와 같이 설치할 준비가 되었음을 알리는 창이 나타난다.

[설치]를 클릭하게 되면 업데이트 설치가 진행되는 과정이 아래 이미지에서와 같이 나타나게 된다.

다운로드된 보안 패치의 설치가 완료하게 되면 아래 이미지와 같이 업데이트 성공을 알려주며 시스템을 재시작 하도록 권유하고 있다.

어도비에서 개발한 아크로뱃, 리더 그리고 플래쉬 플레이어에서 발견되는 보안 취약점들을 악용한 보안 위협 형태들이 지속적으로 발견되고 증가하는 상황임으로 주기적으로 어도비에서 배포하는 보안 패치를 설치하는 것이 중요하다.

'악성코드 정보' 카테고리의 다른 글

| 어도비 플래쉬 플레이어 CVE-2011-2110 취약점 분석 (0) | 2011.10.28 |

|---|---|

| 어도비 플래쉬 플레이어 CVE-2011-0611 취약점 악용 PDF (0) | 2011.10.28 |

| 워드 파일로 유포된 어도비 플래쉬 플레이어 제로 데이 취약점 (0) | 2011.10.28 |

| APT 보안 위협에 의한 RSA 침해 사고 발생 (0) | 2011.10.28 |

| 엑셀 파일로 유포된 어도비 플래쉬 제로 데이 취약점 (0) | 2011.10.28 |

댓글