2011년 3월 18일 국내외 언론사들을 통해 암호화 기술 개발 및 OTP(One Time Password) 제품 개발 및 판매를 하는 EMC/RSA 보안 사업 본부가 외부 침입으로 인해 2 팩터 인증(2 Factor Authentication) 관련 정보들이 외부로 유출 되었다는 사실이 공개되었다.

이와 함께 RSA에서는 "Open Letter to RSA Customers"를 해당 업체 웹 사이트에 게시를 하고 RSA 내부에서 발생한 침해 사고에 대한 관련 사항들을 전달함과 동시에 해당 기술이 도입된 제품들을 사용하는 고객들에게 주의를 당부하고 있다.

RSA에서 발생한 침해사고는 APT(Advanced Persistent Threat) 형태의 보안 위협으로 알려져 있으며 이러한 형태의 보안 위협으로는 2010년 1월 발생한 구글 해킹으로도 알려진 오퍼레이션 오로라(Operation Aurora), 2010년 7월에 발생한 원자력 발전소를 대상으로한 스턱스넷(Stuxnet) 그리고 가장 최근인 2011년 2월 발생한 글로벌 에너지 업체를 대상으로한 나이트 드래곤 보안 위협 등의 침해 사고가 이러한 형태로 분류 된다.

2011년 4월 1일 RSA에서는 해당 웹 사이트에 "Anatomy of an Attack"이라는 글을 게시하고 RSA에서 발생한 침해 사고가 어떠한 형태이며 어떠한 방법으로 제품 관련 정보들이 외부로 유출되었는지 비교적 자세히 밝히고 있다.

해당 글을 통해 RSA에서는 아래와 같은 이미지를 공개하였으며 어떠한 방식과 절차로 내부 정보가 유출되었는지 공개하였다.

RSA에서 설명한 해당 침해 사고를 정리하면 다음과 같은 순서로 진행 되었다.

1) 2일 간격으로 "2011 Recruitment Plan" 제목의 메일을 서로 다른 팀에 소속된 직원들에게 발송. 타깃이 된 직원들의 개인 정보는 소셜 네트워크 서비스(Social Network Service)를 이용해 수집.

2) 해당 메일에는 "2011 Recruitment plan.xls" 라는 첨부 파일이 존재하였으며 해당 파일은 2011년 3월 15일 공개되었던 어도비(Adobe) 플래쉬 플레이어(Flash Player)의 제로 데이(Zero Day, 0-Day) 취약점(CVE-2011-0609)을 악용한 SWF 파일 존재

3) 해당 취약점을 악용해 Poison Ivy(원격 제어 형태의 트로이목마) 악성코드 감염

4) 감염된 시스템을 악용하여 내부 네트워크로 접속 후 목표 시스템의 관리자 권한으로 권한 상승

5) 목표 시스템의 데이터들을 다른 시스템으로 복사 후 압축 및 암호화

6) 압축 및 암호화한 데이터들을 다시 RAR로 암호 설정 압축하여 FTP를 이용해 외부에 존재하는 해킹 된 제 3의 시스템으로 전송

이 번에 알려진 RSA의 침해 사고를 정리하면 결국 소셜 네트워크 서비스를 이용해 공격 목표에 대한 사전 정보 수집, 사회 공학 기법(Social Enginnering)을 악용해 공격 목표의 악성 코드 감염 그리고 법용적인 소프트웨어의 알려지지 않은 제로 데이 취약점 이 3가지 요건들이 주요하게 결합된 형태의 APT 보안 위협으로 볼 수 있다.

그러므로 기업의 보안 관리자 또는 보안을 전담하는 조직에서는 기업 임직원들을 대상으로 사회 공학 기법을 악용한 공격 형태에 대한 주기적인 보안 인식 교육을 제공하고, 기업 내부 네트워크 및 주요 시스템에서 발생하는 이상 징후들을 평소 주의깊게 관찰 해야만 된다.

그리고 다양한 형태의 보안 위협으로 인한 피해를 예방하기 위해서는 사용하는 시스템에 다음과 같은 사항들을 적용하여 피해가 발생하기 전에 주의를 하는 것이 중요하다.

1. 마이크로소프트 업데이트 웹 사이트를 통해 시스템에 설치된 윈도우 운영체제, 인터넷 익스플로러 및 오프스 제품에 존재하는 취약점을 제거하는 보안 패치를 모두 설치한다.

2. 자주 사용하는 컴퓨터 시스템에는 V3 365 클리닉과 같은 방화벽과 백신이 포함되어 있는 통합 보안 제품을 반드시 설치한다.

3. 웹 브라우저를 통해 유포되는 악성코드의 감염을 예방하고 사기 사이트 및 피싱 사이트를 차단하는 사이트가드(SiteGuard)와 같은 웹 브라우저 보안 소프트웨어 를 같이 설치하는 것이 중요하다.

4. 사용중인 컴퓨터 시스템에 설치된 백신을 항상 최신 엔진으로 업데이트 하고 실시간 감시를 켜두는 것이 중요하다.

5. 전자 메일에 첨부파일이 존재 할 경우 실행 하지 않도록 주의 하며 저장후 최신 엔진으로 업데이트된 백신을 통해 먼저 검사를 한 후 실행 하도록 한다.

6. 전자 메일에 존재하는 의심스런 웹 사이트 링크는 클릭하지 않는다.

'악성코드 정보' 카테고리의 다른 글

| 어도비 플래쉬 플레이어 CVE-2011-0609 취약점 악용 PDF (0) | 2011.10.28 |

|---|---|

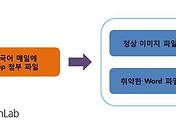

| 워드 파일로 유포된 어도비 플래쉬 플레이어 제로 데이 취약점 (0) | 2011.10.28 |

| 엑셀 파일로 유포된 어도비 플래쉬 제로 데이 취약점 (0) | 2011.10.28 |

| 마이크로소프트 MS11-006 취약점 악용 악성코드 (0) | 2011.10.28 |

| 마이크로소프트 윈도우 7 서비스 팩 1 배포 (0) | 2011.10.28 |

댓글