ASEC 분석팀에서는 올해 4월에 이력서로 위장하여 유포되던 makop 랜섬웨어가 8월부터 다시 활발하게 유포되고 있음을 확인하였다.

2020/04/13 - [악성코드 정보] - [주의] 이력서로 위장한 makop 랜섬웨어 (04.13)

해당 랜섬웨어는 여전히 이메일 형태로 유포되고 있으며 HWP, PDF와 같은 문서 형태의 실행 파일(.exe) 아이콘으로 위장하고 있다.

- 20200908(경력사항도같이확인부탁드립니다 열심히하겠습니다).exe

- 입사지원서_20200907(경력사항도같이기재되어있습니다 참고바랍니다 열심히하겠습니다).exe

- 경력사항_200828(경력사항도 같이 확인부탁드리겠습니다 열심히하겠습니다).exe

- 경력사항_200826(경력사항도 같이 확인부탁드리겠습니다 열심히하겠습니다).exe

- 경력사항_200824(경력사항도 같이 기재하였으니 확인부탁드릴께요 열심히하겠습니다 감사합니다).exe

- 문의사항(급하게 문의사항이 있어서 메일드리니 빠르게 처리 부탁드릴께요).exe

- 1.문의사항(아무래도 긴급한 일이라 부탁좀 드리겠습니다 감사합니다).exe

- 포트폴리오_200824(경력사항도 같이 기재하였으니 확인부탁드릴께요 열심히 하겠습니다 감사합니다).exe

- 문의사항(급하게 처리할 부분이라 바쁘시더라도 부탁드리겠습니다).exe

- 포트폴리오_200812(경력사항도 같이 확인 부탁드리겠습니다 열심히하겠습니다).exe

해당 랜섬웨어가 실행되면 아래와 같은 악성 행위를 수행한다.

|

1. 시작 시 자동 실행을 위한 레지스트리 등록 (*지속 메커니즘) |

1. 시작 시 자동 실행을 위한 레지스트리 등록 (*지속 메커니즘)

2. 볼륨 섀도 삭제 및 암호화 프로세스 수행. (*랜섬웨어 행위)

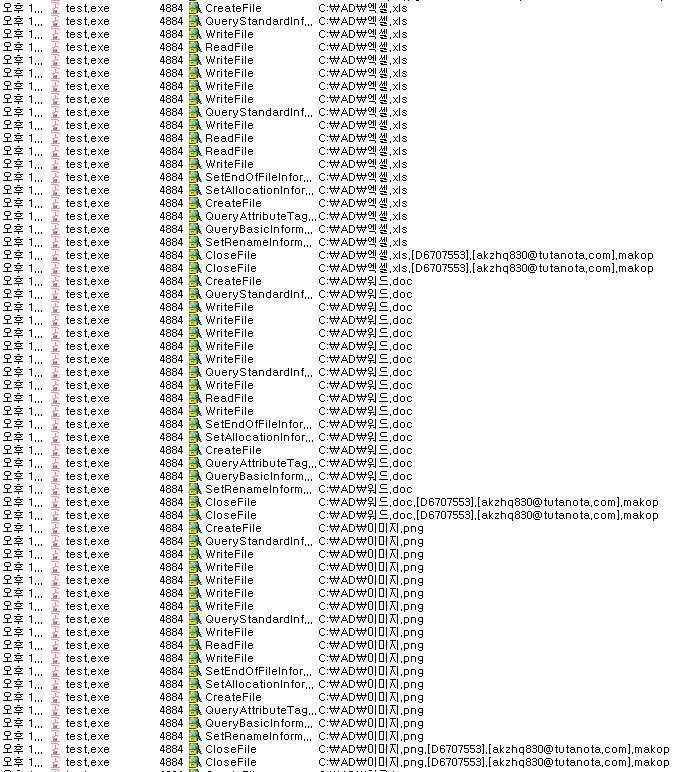

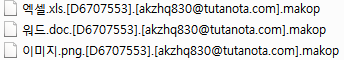

감염 시 원본파일명.[랜덤8자].[akzhq830@tutanota.com].makop 로 파일명이 변경된다.

각 디렉토리 내에 생성된 랜섬노트는 다음과 같다.

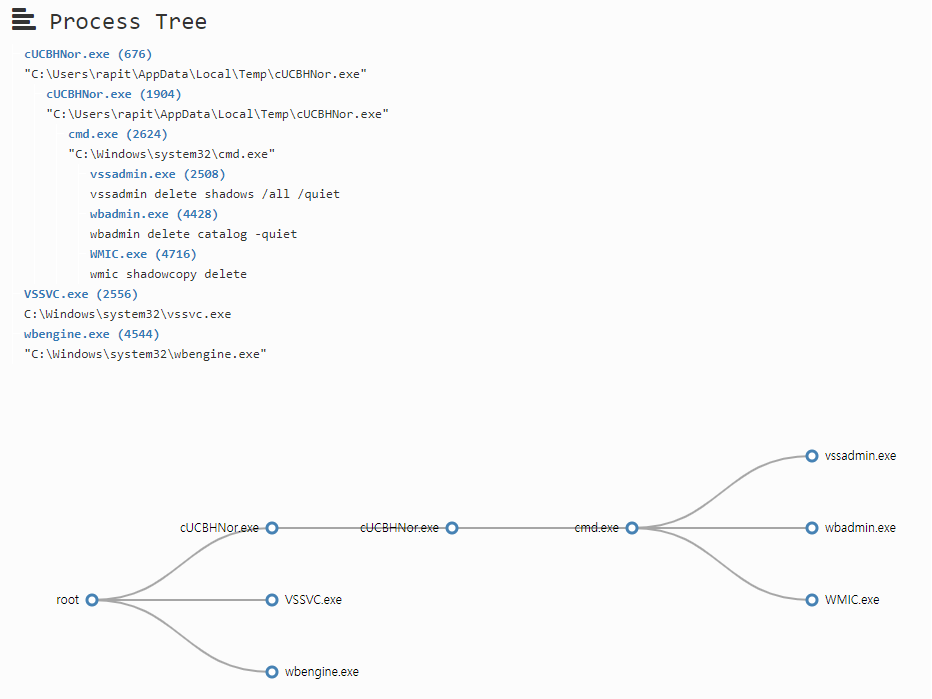

아래의 그림은 ASEC의 RAPIT 분석 인프라를 통해 확인된 프로세스 호출과정을 나타낸다.

아래와 같은 명령을 수행하는 것으로 확인되었다.

- vssadmin delete shadows /all /quiet

- wbadmin delete catalog -quiet

- wmic shadowcopy delete

[분석 요약]

Makop 랜섬웨어는 감염된 시스템 내에서 지속적으로 악성 행위를 수행하기 위한 레지스트리 키를 등록한다. 이 후 윈도우 시스템 복원 기능을 수행하지 못하도록 볼륨 섀도 복사본을 삭제 한 뒤 암호화 프로세스를 수행한다.

안랩 V3 제품군에서는 위 유형의 악성코드를 다음과 같이 탐지하고 있다.

[파일 진단]

- Trojan/Win32.RansomCrypt.R350593 (2020.09.08.05)

[행위 진단]

- Malware/MDP.SystemManipulation.M2255 (2019.08.02.09)

'악성코드 정보' 카테고리의 다른 글

| 악성 매크로를 통해 국내 유포 중인 Qbot 악성코드 (0) | 2020.09.16 |

|---|---|

| ASEC 주간 악성코드 통계 ( 20200907 ~ 20200913 ) (0) | 2020.09.15 |

| Vidar 인포스틸러 악성코드 정보 유출 기능 분석 (0) | 2020.09.08 |

| ASEC 주간 악성코드 통계 ( 20200831 ~ 20200906 ) (0) | 2020.09.07 |

| 정상 문서 파일로 위장한 악성 코드 유포 (Kimsuky 그룹) (0) | 2020.09.04 |

댓글