지난 8월, ASEC 분석팀은 국내 웹하드를 통해 백도어 기능의 RAT 악성코드가 유포되고 있음을 소개하였다. 하지만 이러한 유형의 악성코드는 이전과 동일한 방법으로 여전히 유포 중임을 확인하였다.

국내 유명 웹하드를 통해 유포되는 njRAT 악성코드

njRAT 악성코드는 사용자의 개인 정보를 탈취하며 공격자의 명령을 받아 실행할 수 있는 RAT 악성코드로, 국내에서 개인을 상대로 꾸준히 유포되고 있다. ASEC 주간 악성코드 통계 ( 20200803 ~ 20200809

asec.ahnlab.com

웹하드나 토렌트를 이용하면 어느 누구나 원하는 자료를 쉽게 업로드하고 다운로드 받을 수 있다. 공격자는 이를 이용하여 자료가 공유되는 곳에 정상과 악성 프로그램을 동시에 업로드하여 일반 사용자들의 감염을 유도한다. 공유되는 자료는 대부분 성인 게임이나 온라인 게임 핵, 불법으로 정품 인증하는 프로그램 등 일반적으로 ‘불법’과 연관된 프로그램이다.

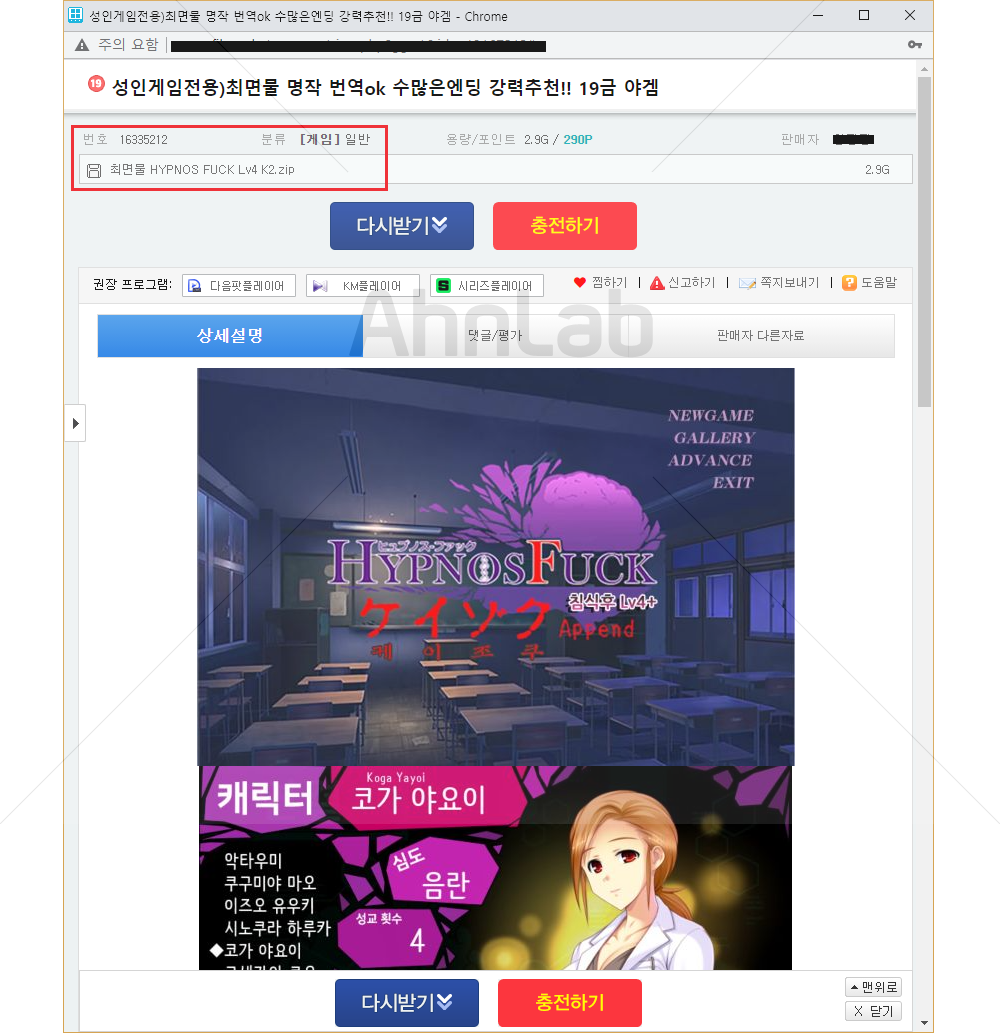

아래의 그림은 특정 파일공유 사이트를 통해 유포된 사례로 성인게임을 위장하여 악성코드가 설치되는 구조를 갖는다. 악성코드와 함께 유포되다보니 ZIP 압축형태로 주로 유포되는 구조이다. 압축파일 내부의 "Reget.exe" 파일이 RAT 기능의 악성코드이며, 8월 7일에 제작된 것을 알 수 있다.

최근 웹하드에서 확인된 RAT 악성코드는 백신의 진단을 피하고자 난독화 도구인 ‘Confuser’와 특정 패커를 사용한 것을 추정된다.

패커를 풀어낼 시 아래와 같이 원본 코드를 확인할 수 있으며, 이는 흔히 알려진 ‘NjRat’ 중 0.7d 버전 코드와 동일하다.

NjRat 악성코드의 특징은 디폴트 설정 시 키로그 정보를 특정 레지스트리에 ‘[kl]’ 이름으로 저장하고 공격자에게 유출한다.

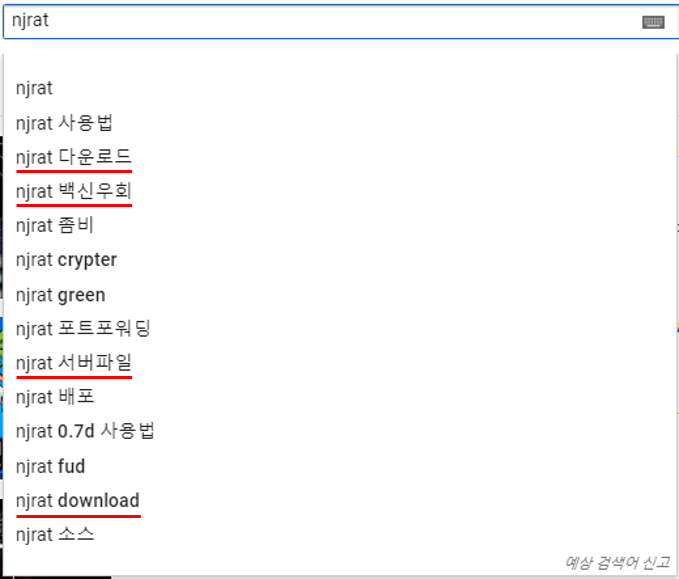

국내에선 RAT류를 흔히 ‘섭파’(서버파일)라 불리는 것으로 보이며, 그 중 NjRat은 이미 잘 알려진 악성코드로 쉽게 접할 수 있고 유포 및 악용할 소지가 있어 사용자들의 주의가 필요하다. 잘 알려진 동영상 공유 플랫폼 ‘YouTube’에서도 해당 컨텐츠는 쉽게 찾아볼 수 있다.

NjRat은 악성 프로그램이다. 악성코드를 공부하기 위해 찾아볼 수 있지만, 개인의 흥미를 위해 혹은 금전적인 이득을 취하기 위해 타인을 대상으로 유포한다면 그것은 명확히 불법 행위이며 법적 처벌을 받을 수 있음을 인지해야 한다.

NjRat에 대한 간략한 행위는 아래 링크에서 영상으로 확인할 수 있다.

https://www.youtube.com/watch?v=VEjeiHZrhMg

이와같이 국내 웹하드 등 자료 공유 사이트를 통해 악성코드가 활발하게 유포되고 있어 주의가 필요하다. 자료 공유 사이트에서 다운받은 실행파일은 각별히 주의해야 하며, 유틸리티 및 게임 등의 프로그램은 반드시 공식 홈페이지에서 구매하거나 다운로드하는 것을 권장한다.

[유포 파일명]

최근 Reget.exe 이름으로 유포된 사례들을 보면 아래와 같이 모두 성인 자료에 포함되어 유포된 것을 알 수 있다.

- \내 비밀의 여름방학 ver1.0\내 비밀의 여름방학 ver1.0\Reget.exe

- \jikagerising-v0.13e-pc\Reget.exe

- \시간은멈춰\Reget.exe

- \최면물 hypnos fuck lv4 k2.repair\reget.exe

- \감금kankin shoujo 3d [rebirthing] (rj197471)\reget.exe

- \타락로열성처녀_회상방추가번역\reget.exe

- \능욕시설 ver.1.0\reget.exe

- \서양the_engagement_2.5.1_compressed-pc\reget.exe

- \누나 헌터즈 열대해변편\reget.exe

[V3 진단]

- Trojan/Win32.RL_Generic.C4190710 (2020.09.02.02)

- Backdoor/Win32.Bladabindi.R91438 (2013.12.06.01)

[관련 IOC 정보]

- MD5 : da38dcef6557021bb78d4ffc34129fd8 (Reget.exe)

- MD5 : f94c9d7f3c69b16bb05dd2a09cd170a5 (Unpack Reget.exe)

- C2 : ztzmszkz01.ddns[.]net:1599

'악성코드 정보' 카테고리의 다른 글

| ASEC 주간 악성코드 통계 ( 20200914 ~ 20200920 ) (0) | 2020.09.22 |

|---|---|

| 워드양식 입사지원서로 위장한 Zegost 악성코드 (0) | 2020.09.18 |

| 악성 매크로를 통해 국내 유포 중인 Qbot 악성코드 (0) | 2020.09.16 |

| ASEC 주간 악성코드 통계 ( 20200907 ~ 20200913 ) (0) | 2020.09.15 |

| 국내에 지속적으로 유포 중인 Makop 랜섬웨어 (이메일 첨부) (0) | 2020.09.10 |

댓글