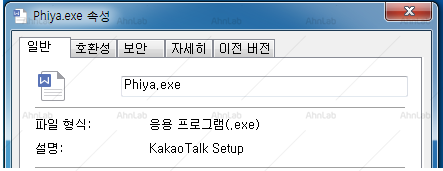

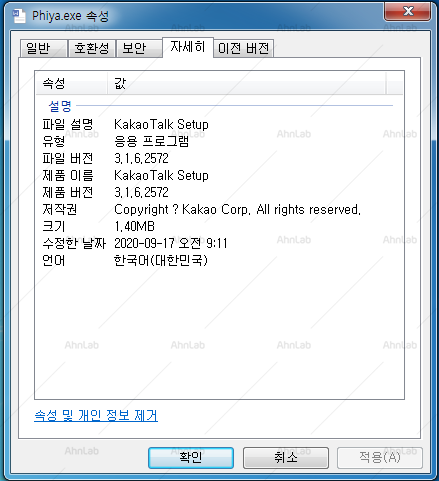

ASEC 분석팀은 9월 17일 입사지원서로 위장한 Zegost 악성코드가 유포되고 있음을 확인하였다. 해당 파일은 워드 문서 아이콘으로 되어 있어 사용자가 악성 실행 파일을 문서 파일로 착각할 수 있다. 파일 버전 역시 Kakao를 사칭하고 있어, 사용자의 주의가 필요하다.

파일 실행 시 C:\Windows\system32\Phiya.exe로 자가복제되며, 자동 실행을 위해 아래 레지스트리를 생성한다.

|

HKLM\System\Select\Marktime\[파일 실행 시간] |

생성되는 레지스트리 목록

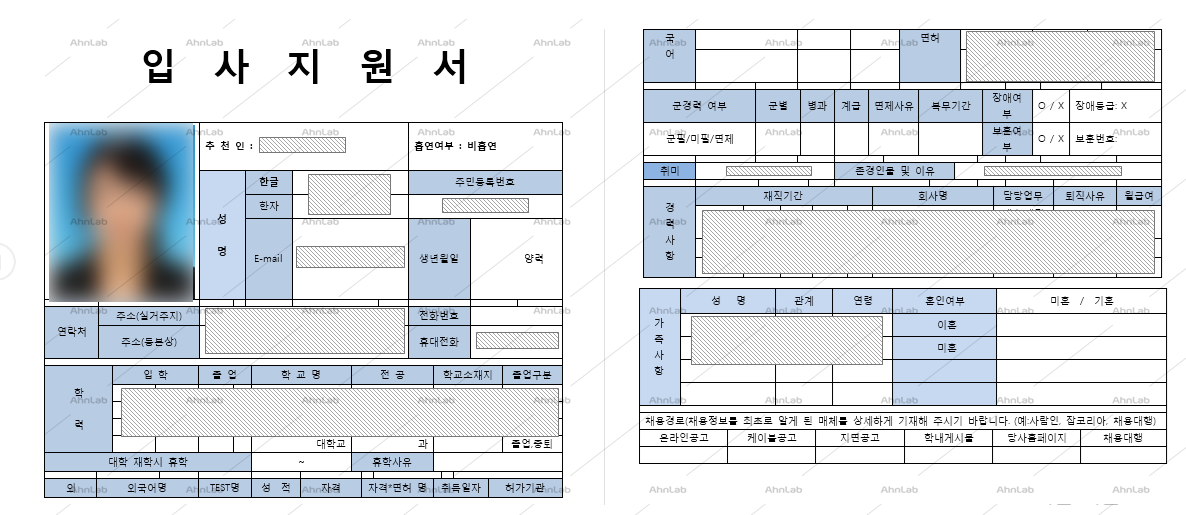

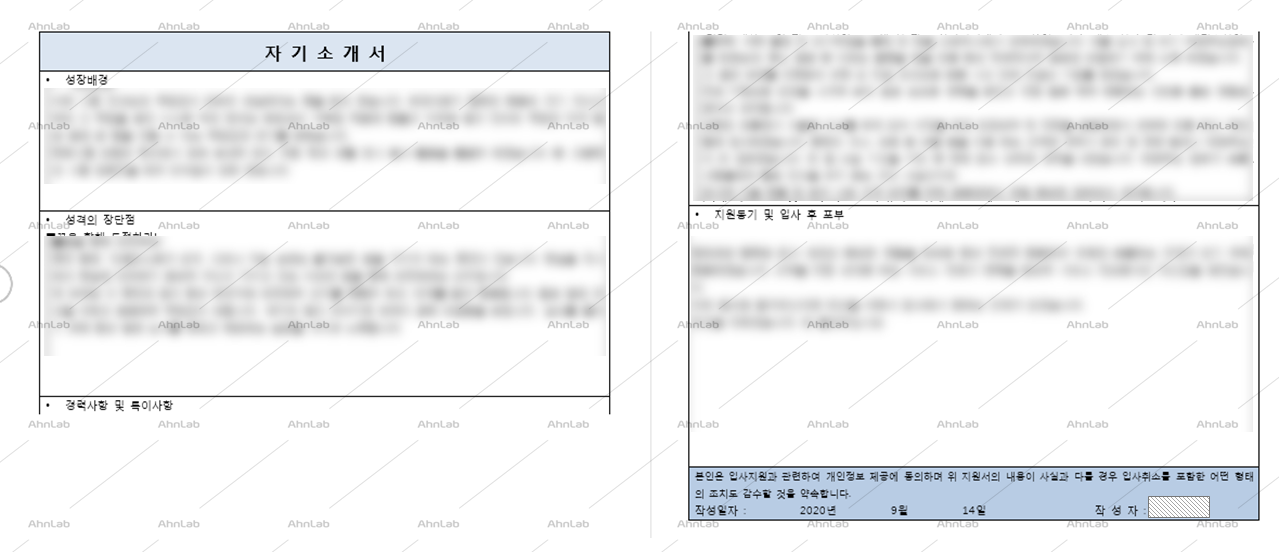

레지스트리 등록 후 실행된 Phiya.exe는 C드라이브 경로에 2.doc 파일을 생성 및 실행한다. 해당 파일은 아래와 같이 입사지원서 양식을 갖추고 있으며, 실제 사진과 개인정보가 포함되어 있다.

정상 문서 파일 실행 후 OS 버전, user name, Processor 수, 드라이버 정보 등 PC 정보 및 V3Svc.exe와 같은 보안 프로세스가 실행 중인지 확인하여 C2 (guduo . ga) 로 전송한다.

| V3Svc.exe, 360tray.exe, 360sd.exe, kxetray.exe, KsafeTray.exe, QQPCRTP.exe, HipsTray.exe, BaiduSd.exe, BaiduSafeTray.exe, KvMonXP.exe, RavMonD.exe, QUHLPSVC.EXE, mssecess.exe, cfp.exe, SPIDer.exe, acs.exe, AYAgent.aye, avgwdsvc.exe, f-secure.exe, avp.exe, Mcshield.exe, egui.exe, knsdtray.exe, TMBMSRV.exe, avcenter.exe, ashDisp.exe, rtvscan.exe, remupd.exe, vsserv.exe , PSafeSysTray.exe, ad-watch.exe, K7TSecurity.exe, UnThreat.exe |

악성 코드에서 확인하는 파일 목록

해당 악성 파일은 워드 아이콘으로 되어 있으며, 실행 시 문서 파일이 생성되어 사용자가 악성 파일 임을 깨닫기 어렵다. 사용자는 파일의 확장자를 확인해야하며 출처가 불분명한 경우 파일 실행을 자제해야한다.

현재 V3 제품에서는 관련 파일에 대하여 아래와 같이 진단하고 있다.

[파일 진단]

- Backdoor/Win32.Zegost.C4197143 (2020.09.17.06)

[관련 IOC 정보]

- 47f882fd7c5b5cc55f6fc5407adde071

- guduo[.]ga

'악성코드 정보' 카테고리의 다른 글

| ASEC 주간 악성코드 통계 ( 20200921 ~ 20200927 ) (0) | 2020.09.28 |

|---|---|

| ASEC 주간 악성코드 통계 ( 20200914 ~ 20200920 ) (0) | 2020.09.22 |

| 파일 공유 사이트(성인물) 통해 유포 중인 Korat 백도어 (0) | 2020.09.17 |

| 악성 매크로를 통해 국내 유포 중인 Qbot 악성코드 (0) | 2020.09.16 |

| ASEC 주간 악성코드 통계 ( 20200907 ~ 20200913 ) (0) | 2020.09.15 |

댓글