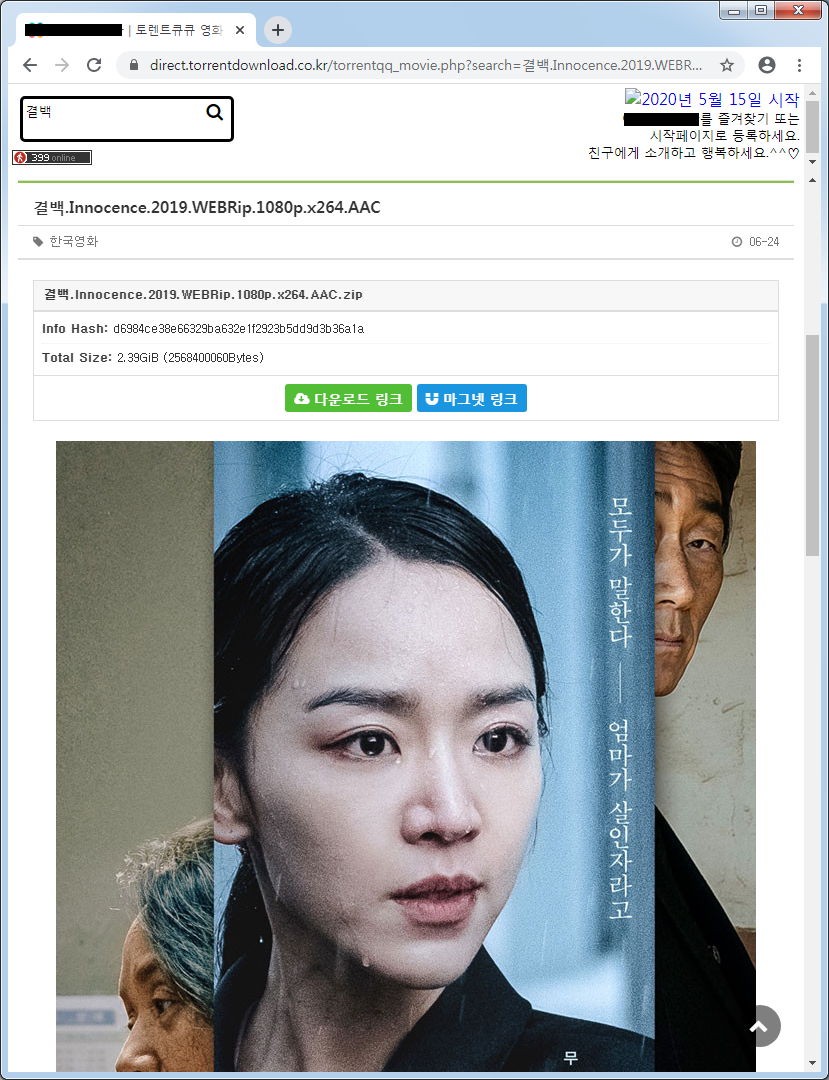

지난 6월 24일 ASEC 분석팀은 현재 상영중인 영화 "결백"으로 위장한 백도어형 악성코드(Innocence Bot) 유포 이력을 확인하였다. 이번에 사용된 유포 방식은 많은 사용자가 이용하는 "토렌트"를 통해 유포되었으며 자사 ASD(AhnLab Smart Defense) 인프라에 따르면 해당 파일에 의한 감염자 수가 5만건 이상으로 보고되었다. 확인 결과, 해당 악성 파일은 지난 5월에 반영한 V3 제너릭(Generic) 진단에 의해 기 진단되고 있었다. 즉, V3 사용자의 경우 이번 유포에 의한 피해가 발생하지 않았을 것으로 추정된다.

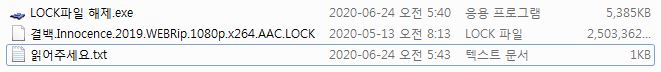

유포지에서 다운로드 된 토렌트 파일명은 영화 파일("결백.Innocence.2019.WEBRip.1080p.x264.AAC.zip")인 것처럼 보이지만, 실제 파일의 확장자는 zip 압축 파일이다. 해당 압축 파일 내부에는 아래의 그림과 같이 txt 파일과 결백 영화와 무관한 영화 동영상 파일 그리고 악성코드("LOCK파일 해제.exe") 총 3개의 파일이 존재한다.

악성코드 제작자는 영화 동영상 파일의 확장자를 .LOCK으로 변경하여 마치 영화를 보기위해서는 악성코드(LOCK파일 해제.exe)를 실행 해야 볼 수 있는 것처럼 위장하였다. 압축파일에 포함된 "읽어주세요.txt"의 내용 또한 악성코드 실행을 유도하는 내용이 자연스러운 한국어 문장으로 저장되어있다.

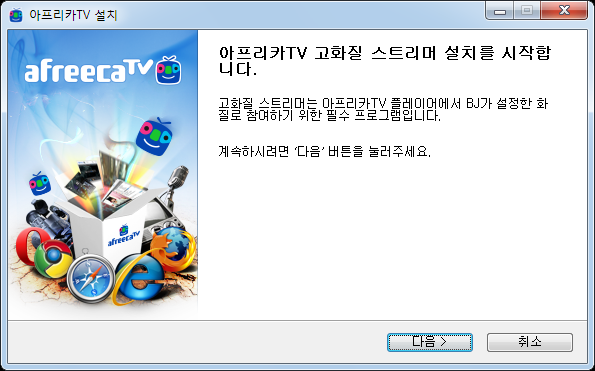

이외에도 사용자가 영화를 보기위해서 "LOCK파일 해제.exe"를 실행할 경우 악성코드를 정상 파일로 위장시키기 위한 악성코드 제작자의 위장 기법을 한 가지 더 확인할 수 있다. 제작자는 1인 미디어 플랫폼인 아프리카TV 스트리머 설치 파일을 악성 행위를 수행하기 전에 드롭 및 실행시켜 사용자로 하여금 악성코드를 정상 파일로 착각하게 한다.

실제로 "LOCK파일 해제.exe"를 실행하고 아래 [그림 4]와 같이 설치파일이 실행된 시점에는 이미 악성코드에 감염된 이후이다.

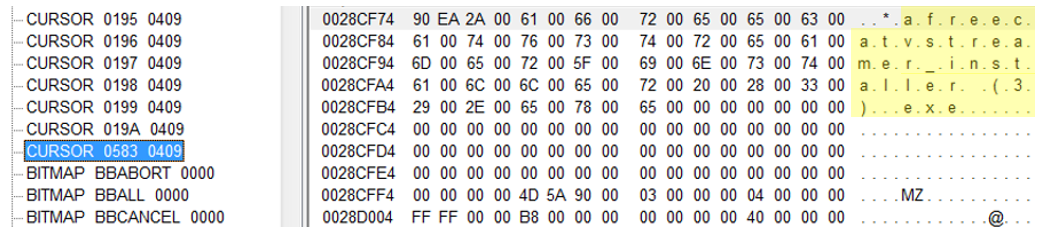

아프리카TV 관련 설치 파일은 악성코드의 특정 CURSOR 리소스에 저장되어 있다.

최종적으로 사용자 PC에서 실행되는 악성코드는 백도어 형태의 악성코드이며 동적 DNS를 활용하여 C&C 주소를 받아오기 때문에 C&C 서버 주소가 시시각각 변할 수 있다.

- 동적 DNS 주소 : bit0000bit.duckdns.org

- C&C 주소 : 121.184.236.145:1234 (분석당시)

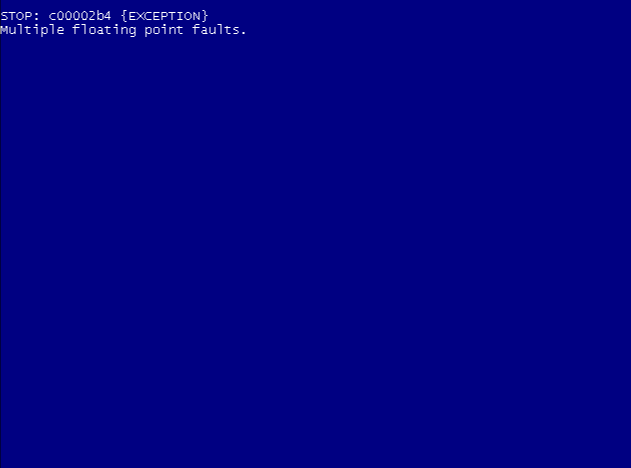

C&C 서버와 연결이 성공할 경우 공격자로부터 다양한 명령을 전달 받을 수 있다. 아래 문자열은 수행하는 명령과 관련된 문자열 정보이다. 공격자는 DDoS, 코인 마이닝, 시스템 정보 유출, 웹캠 제어, 스크린 캡처, BSOD 유발, 파일 다운로드 & 업로드 등 감염 PC를 제어하기 위한 다양한 명령을 내릴 수 있다.

- cli_sleep

- cli_hib

- cli_rs

- cli_off

- info

- drives_get

- files_get

- Downloads

- Uploads

- prc_list

- prc_suspend

- prc_resume

- prc_priority

- prc_kill

- srv_list

- srv_start

- srv_control

- srv_uninstall

- wnd_list

- wnd_cmd

- wnd_title

- screenlive_stop

- monitors_refresh

- webcam_devices

- webcam_start

- webcam_stop

- klgoff_list

- klgoff_get

- klgonlinestart

- klgonlinestop

- aud_rec_list

- shell_stop

- con_list

- xmr_mine_ready

- xmr_mine_req

- xmr64_mine_req

- xmr64_mine_ready

- socks5_srv_stop

- socks4r_stop

- crd_logins

- crd_logins_req

- crd_logins_report

- crd_logins_report_req

- remotebrowser_stop

- soft_list

- soft_uninstall

- thumb_data

- tcp / udp / slo / tlf / cus

이번 유포 사례를 보면 토렌트를 통한 악성코드 유포 방식의 파급력은 상당히 큰 것으로 보인다. 따라서 사용자는 불법 다운로드 지양 및 출처가 불분명한 사이트에서 의심스러운 파일을 다운로드 하지 않도록 각별히 주의해야한다.

현재 안랩 V3 제품에서는 해당 악성코드를 다음과 같은 진단명으로 진단하고 있다.

- LOCK파일 해제.exe : Suspicious/Win.Delphiless.X2066 (2020.05.11.06)

- 백도어 악성코드 : Trojan/Win32.Innocence.C4154315 (2020.07.07.00) - 메모리상에서만 존재

'악성코드 정보' 카테고리의 다른 글

| ASEC 주간 악성코드 통계 ( 20200706 ~ 20200712 ) (0) | 2020.07.14 |

|---|---|

| 국내 포털(NAVER) 계정정보 탈취용 피싱메일 주의! (0) | 2020.07.08 |

| 국가기관(@knps.or.kr) 대상으로 피싱메일 유포 중 (0) | 2020.07.07 |

| ASEC 주간 악성코드 통계 ( 20200629 ~ 20200705 ) (0) | 2020.07.07 |

| Dridex 악성코드 다운로드 방식(WMIC 이용 XSL 실행) (0) | 2020.07.07 |

댓글