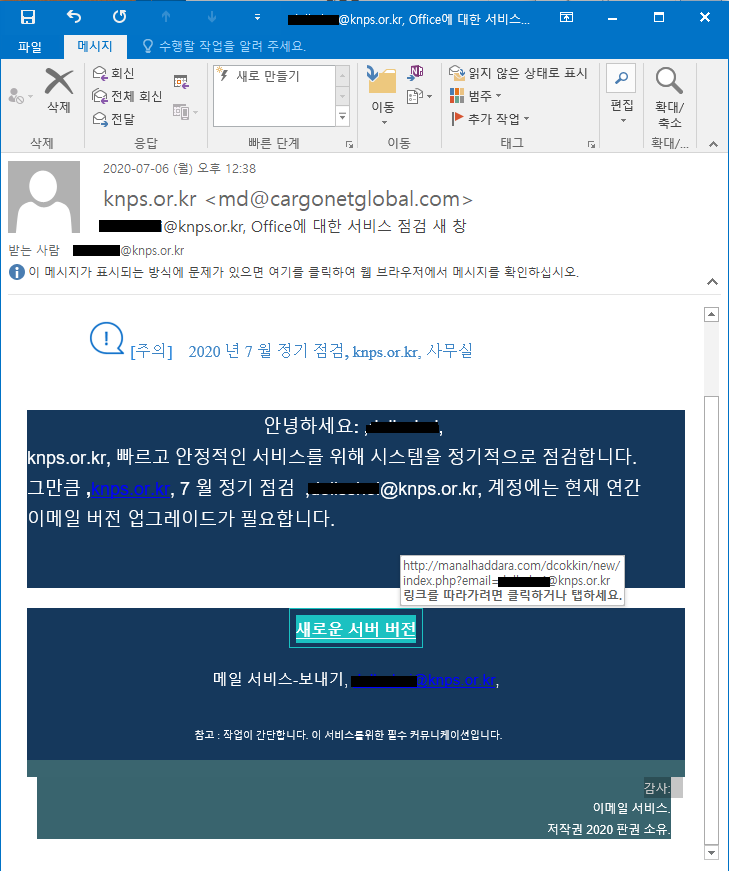

ASEC 분석팀은 지난 주 공직자를 타겟으로 한 피싱 메일이 국내에 유포 중임을 공개하였는데 금일에는 국립공원공단을 대상으로한 피싱 메일을 확인하였다. 메일에는 아래 [그림1]과 같이 시스템 점검을 위해 이메일 버전 업그레이드를 하도록 유도하록하는 내용이 포함되어있다.

공직메일(@korea.kr) 계정탈취를 위한 피싱메일 유포 중

ASEC 분석팀은 공직자를 타켓으로 한 스팸메일이 국내에 유포되고 있는 것을 확인하였다. 메일에는 계정에 대한 접근이 중단되었으며 요청을 취소하려면 하이퍼링크를 클릭하라는 내용이 담겨�

asec.ahnlab.com

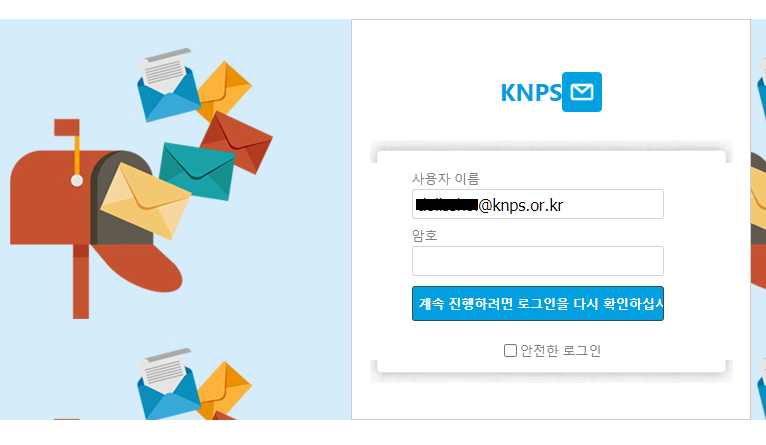

위 메일을 열람 후 피싱 메일인지 인지 못한 사용자가 '새로운 서버 버전'을 확인하기 위해 해당 버튼을 클릭하면 로그인을 유도하는 피싱 페이지를 확인 할 수 있다. 해당 계정의 사용자가 암호를 입력후 로그인을 진행하면 사용자의 계정 정보는 유출된다.

- 접속 피싱 주소 : hxxp://manalhaddara.com/dcokkin/new/index.php?email=[계정명]@knps.or.kr

- 정보 유출 주소 : hxxp://manalhaddara.com/dcokkin/new/mail.php

암호를 입력 후에 최종적으로 아래와 같이 국립공원 정상 페이지로 연결되기 때문에 사용자는 더욱 피싱임을 눈치 채기 어렵다.

사용자들은 발신인이 불분명한 메일의 주의가 매우 필요하며 메일의 첨부파일 된 파일을 열람하지 않는 것은 물론, 첨부된 추가 파일이 없더라도 연결되는 URL 또한 접속하지 않도록 해야한다.

타사들의 피싱 URL 탐지 현황은 아래와 같으며 자사에서도 해당 URL에 대해 차단이 가능하다.

'악성코드 정보' 카테고리의 다른 글

| 국내 포털(NAVER) 계정정보 탈취용 피싱메일 주의! (0) | 2020.07.08 |

|---|---|

| 영화 '결백' 동영상 파일(*.AAC)로 위장하여 유포되는 백도어 (1) | 2020.07.07 |

| ASEC 주간 악성코드 통계 ( 20200629 ~ 20200705 ) (0) | 2020.07.07 |

| Dridex 악성코드 다운로드 방식(WMIC 이용 XSL 실행) (0) | 2020.07.07 |

| 견적, 구매 메일로 위장해 유포되는 Formbook 악성코드 (0) | 2020.07.06 |

댓글