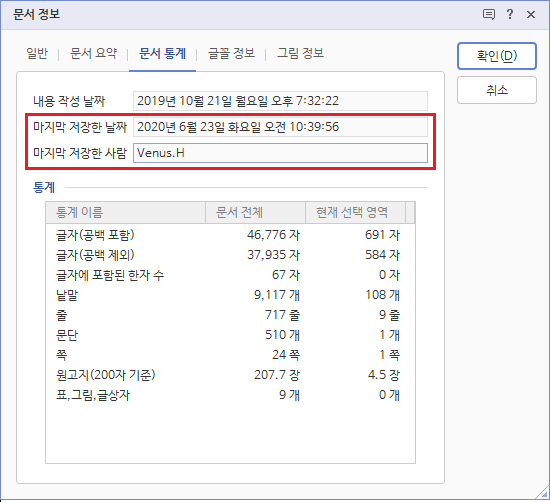

ASEC 분석팀은 최근 '북한의 회색지대 전략과 대응방안' 내용의 한글 문서 파일이 유포 중인 것을 확인하였다. 한글문서는 2019년 10월 21일에 작성되었으며, 2020년 6월 23일에 공격자에 의해 수정된 것으로 추정된다. 마지막으로 해당 문서를 저장한 사람은 Venus.H로 확인되었다. 아래의 그림은 EPS 취약점 스크립트를 포함한 악성 한글문서의 본문 내용을 나타낸다.

해당 한글문서에 대한 문서 정보는 아래와 같다.

위의 한글 문서 파일을 열면 취약한 내부에 있는 악성 포스트스크립트(EPS)가 동작하여 악성의 기능을 수행하게 된다. 해당 EPS는 CVE-2017-8291 취약점을 발생시켜 내부 코드를 실행하도록 한다.

EPS 파일은 gbb.exe에 의해 실행되며, 취약점에 의해 EPS 내부의 셸코드가 실행된다. 이 셸코드는 먼저 정상 프로세스인 HimTray.exe 또는 HncCommTCP.exe에 인젝션(Injection)을 시도하며, 없을 시에는 cmd.exe를 실행시키고 인젝션을 수행한다. 해당 프로세스에 인젝션된 셸코드는 다시 userinit.exe를 실행하고 실제 악성코드를 인젝션한다.

악성코드는 최종적으로 userinit.exe의 메모리에서 동작하며 정보 유출 기능을 갖는다. 실행 시 먼저 현재 환경이 가상 머신인지 여부를 검사하는 Anti VM 루틴을 지나서,

%TEMP% 경로에 다음과 같은 정보 수집 명령을 담당하는 Batch 파일(a_[랜덤].bat)을 생성하고 실행시킨다. 테스트 환경에서는 a_4aff.bat 이름으로 생성 됨.

이 명령을 통해 AppData\Roaming\Microsoft\Network 경로의 xyz 파일에 위의 명령 결과값 즉 사용자의 여러 정보들이 모아진다.

- 최근 사용 파일

- 설치된 프로그램 목록

- 시스템 정보

- 현재 실행 중인 프로세스들 및 모듈들

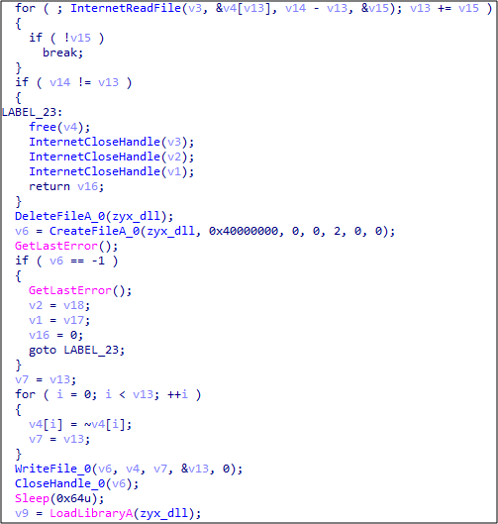

이렇게 수집된 정보는 C&C 서버에 업로드된다. 업로드 이후에는 동일 경로에 zyx.dll을 다운로드 받고 로드하는 루틴도 존재하지만, 현재 다운로드가 되지 않아 확인할 수 없다.

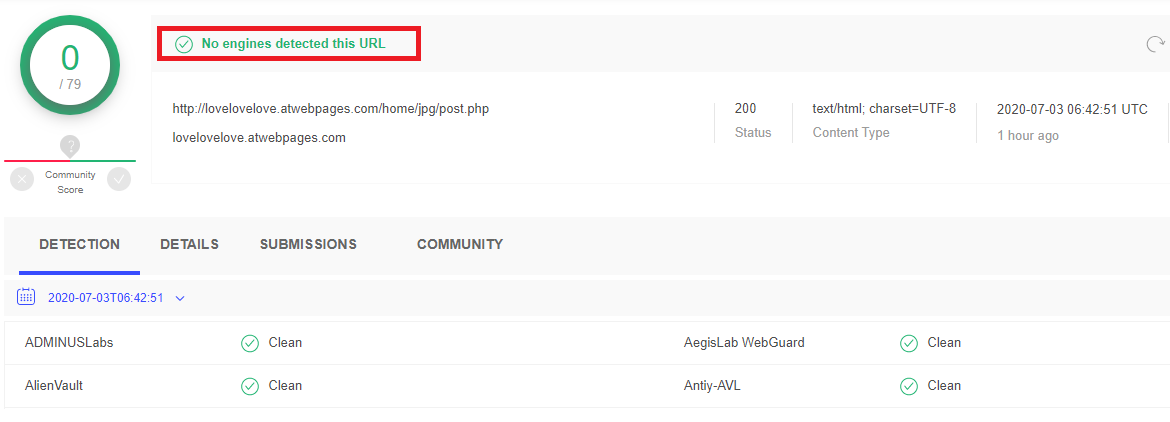

위의 악성코드에서 사용된 C&C 주소는 아래와 같다.

| http://lovelovelove.atwebpages[.]com/home/jpg/post.php http://lovelovelove.atwebpages[.]com/home/jpg/download.php?filename=lover01 |

이처럼 악성 한글문서는 특정 조직을 타겟으로 공격을 수행하기 때문에 출처가 불분명한 메일 및 첨부파일은 열람하지 않도록 사용자들의 각별한 주의가 필요하다.

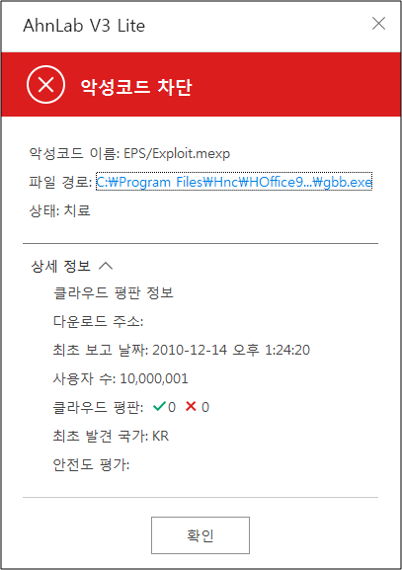

현재 V3 제품에서는 해당 악성코드를 다음과 같은 진단명으로 차단하고 있다.

[파일 진단]

- Exploit/HWP.Generic

- Exploit/EPS.Generic.S1248

- Trojan/Win32.Susnokoma.C2316330 (내부 PE)

[메모리 진단]

- EPS/Exploit.mexp

'악성코드 정보' 카테고리의 다른 글

| Dridex 악성코드 다운로드 방식(WMIC 이용 XSL 실행) (0) | 2020.07.07 |

|---|---|

| 견적, 구매 메일로 위장해 유포되는 Formbook 악성코드 (0) | 2020.07.06 |

| 공직메일(@korea.kr) 계정탈취를 위한 피싱메일 유포 중 (0) | 2020.07.02 |

| 국내 포털 계정정보 탈취용 피싱메일 주의! (0) | 2020.07.01 |

| 법원판결 내용의 악성 엑셀(XLS) 파일 유포: 코니(KONNI) 조직 (0) | 2020.07.01 |

댓글