Formbook 악성코드는 2017년 처음 보고된 이후 현재까지도 꾸준히 유포되고 있는 정보 탈취 유형의 악성코드이다. 최근에는 주로 견적 구매 관련 메일로 위장하여 유포되고 있다. 메일에는 압축된 첨부파일이 포함되어 있으며 압축파일 내부에는 악성코드 실행 파일이 존재한다. 단순한 방식으로 유포되지만 유포량은 전체 악성코드 샘플 중에서 큰 비중을 차지하기 때문에 주의가 필요하다.

ASEC 주간 악성코드 통계 ( 20200622 ~ 20200628 )

ASEC 분석팀에서는 ASEC 자동 분석 시스템 RAPIT를 활용하여 알려진 악성코드들에 대한 분류 및 대응을 진행하고 있다. 여기에서는 2020년 6월 22일 월요일부터 2020년 6월 28일 일요일까지 수집된 한 주

asec.ahnlab.com

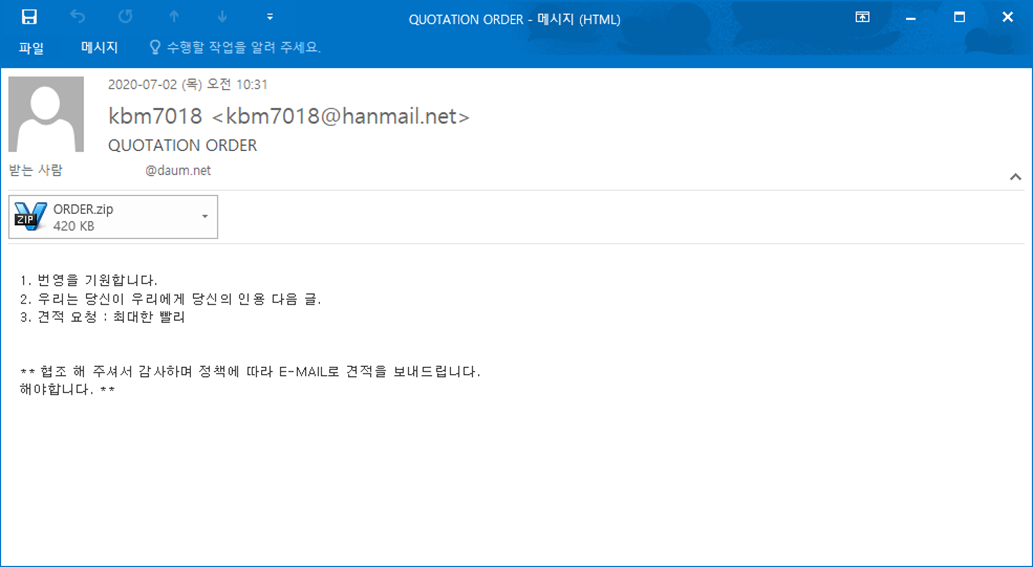

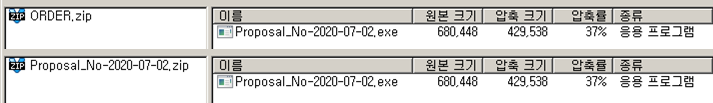

ASEC 분석팀에서는 Formbook 악성코드 유포에 사용되는 대표적인 악성 메일과 첨부된 악성코드에 대한 분석 정보를 소개하고자 한다.

악성 메일은 위와 같이 견적, 구매, 주문, 발주, 선적 등의 키워드로 주로 유포되며 사용자가 메일을 열고 첨부파일을 실행하면 악성코드에 감염되게 된다. 압축 파일 내부 악성코드는 Delphi 외형으로 패킹되어 있으며, 패커는 자기 자신을 재귀 실행한 뒤 내부에 인코딩된 Formbook 바이너리를 인젝션하여 실행하는 역할을 한다. 본 샘플에서 사용된 Delphi 외형 이외에도 VisualBasic, .NET 등 다양한 외형의 패커를 사용하여 유포되고 있다. V3 Lite 제품에서는 외형에 관계없이 메모리 진단을 통해 Formbook 악성코드를 차단하고 있다.

본 샘플의 패커에는 다양한 분석 방해 및 AV 우회 목적의 기법이 적용되어 있다. 악성코드 실행 시 자신의 파일명에 "malware", "sandbox", "sample" 단어가 포함되어 있는지 확인 후 부합할 경우 종료한다. 또한 현재 동작 중인 프로세스 리스트를 확인하여 다음 [표 1]의 프로세스가 실행 중이면 시스템 디렉토리의 ntdll.dll 파일을 가상메모리로 로드한 뒤 재 매핑하는 기법을 사용한다.

|

avastsvc.exe avastui.exe aswidsagent avgsvc.exe avgui.exe |

[표 1] 프로세스 체크 목록 1

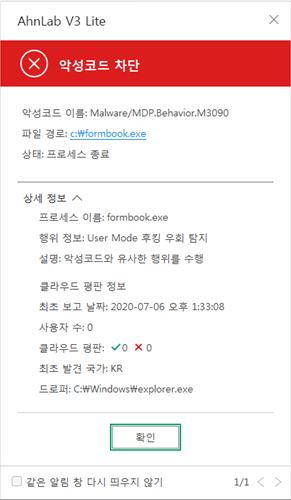

해당 기법은 주로 후킹 모니터링을 우회하기 위한 목적으로 악성코드에서 많이 사용되며, V3 제품에서는 이러한 행위를 다음과 같은 행위 진단으로 차단하고 있다.

이 외에도 다양한 AV 제품을 검사하며, 디버거나 시스템 모니터링 툴을 발견 시 감염을 중지하고 종료하거나, 현재 자신이 디버깅 중이라 판단되면 에러 발생 루틴으로 우회하는 등의 행위를 한다.

|

avp.exe bdagent.exe bdwtxag.exe dwengine.exe msmpeng mpcmdrun nissrv procmon.exe procmon64.exe procexp.exe procexp64.exe ollydbg.exe windbg.exe |

[표 2] 프로세스 체크 목록 2

이후 최종적으로 자기 자신을 재귀 실행 후 디코딩된 Formbook 바이너리를 인젝션한다. Formbook 악성코드는 실행 중인 explorer.exe에 자신의 바이너리를 인젝션하여 시스템에 상주하도록 하며 system32(sysWOW64) 경로의 랜덤한 정상 실행파일을 실행한 뒤 인젝션한다. 또한 웹 브라우저, FTP Client, Outlook 등 다양한 프로그램에 인젝션되어 사용자의 키 입력 혹은 폼 값 등을 모니터링할 수 있다. 이때 인젝션 여부를 은닉하기 위해 PE헤더 영역은 랜덤 값으로 교체한다.

공격자의 추가 명령을 수행하기 위해 지속적으로 C2 접속을 시도하며 실제 C2를 은닉하기 위한 목적으로 다수의 가짜 C2에 접속하는 행위를 한다. 실제 C2는 평시에는 "404 Not Found"를 응답하지만 공격자가 명령을 내릴 경우 "200 OK" 와 함께 "FBNG" 문자열로 시작하는 명령 코드를 응답하며, 명령 코드에 따라 다양한 추가적인 악성 행위를 수행할 수 있다.

해당 샘플이 접속 시도하는 URL은 다음과 같으며 그 중 실제 C2는 가장 상단의 URL이다.

|

http://www.trancus[.]com/hr1/?JBcx=4BV1yKdK5vZuY04oat/51ZjI0tTg/e5HUxNus8YfKOc15yRp3ELnWdI6570fKKk6&p2=Z0XhBt2xL8V (Real C2) |

|

http://www.lifecyclecostanalysis[.]com/hr1/?mHwHW0=sEuFEneA6nBGslKBubka7PJSIhKcjMpIl4OZOTd2eeUgma/I5bkPVwwmtP0n4ROI&3fl=Ib9L_rGXcnyH&sql=1 (Fake) |

|

http://www.forcesw[.]com/hr1/?mHwHW0=crLHnw3CYNG6Ln+lSfCrGKzKQ4jMBJTv27bA9W2GisG4LOF63YsBHUZkyGCRF6X6&3fl=Ib9L_rGXcnyH&... (Fake) |

|

http://www.anglerfishingcompany[.]com/hr1/?mHwHW0=erIlVEKE+EL+QdYmwC93bC8RICou5wl/NSSWiWS9sc7VsLgFsBW/zzVx8iyga/RK&3fl=Ib9L_rGXcnyH (Fake) |

|

http://www.ahiroofs[.]com/hr1/?mHwHW0=1sc53SR399jOvOdWoC+HV3LkVFQmf0pv4m1kIukPiOa4f6O/9I0HL38gcjkTQ+sl&3fl=Ib9L_rGXcnyH (Fake) |

|

http://www.guangshuoshuixiang[.]com/hr1/?mHwHW0=xdtOsFKiIEVzOetVqo0ao/EfgHGRJU8F6ajz33tIPYzDdKn/z35taRwENoO91isi&3fl=Ib9L_rGXcnyH (Fake) |

|

http://www.scitech[.]world/hr1/?mHwHW0=igkmIpbmDa7Injh+nSeVH9evNgWxy7HFhvkS7z7DxslA4o32ACn5UD/YUoIvpHAG&3fl=Ib9L_rGXcnyH (Fake) |

[표 3] 악성코드 접속 URL 목록

Formbook C2 도메인 중 일부는 접속 시 다음 그림과 같이 도메인 판매 업체를 위장한 페이지를 출력하여 해당 도메인이 현재 사용 중이지 않은 것으로 보이게끔 한다.

V3 제품에서는 해당 Formbook 악성코드를 아래와 같이 진단 중이다.

[메모리 진단]

- Trojan/Win.Formbook.XM52

[행위 진단]

- Malware/MDP.Behavior.M3090

[파일 진단]

- Trojan/Win32.Fareit.R342688

'악성코드 정보' 카테고리의 다른 글

| ASEC 주간 악성코드 통계 ( 20200629 ~ 20200705 ) (0) | 2020.07.07 |

|---|---|

| Dridex 악성코드 다운로드 방식(WMIC 이용 XSL 실행) (0) | 2020.07.07 |

| '북한의 회색지대 전략과 대응방안' 한글문서(HWP) 유포 중 (0) | 2020.07.03 |

| 공직메일(@korea.kr) 계정탈취를 위한 피싱메일 유포 중 (0) | 2020.07.02 |

| 국내 포털 계정정보 탈취용 피싱메일 주의! (0) | 2020.07.01 |

댓글