지난 5월 14일 MS는 블루킵(CVE-2019-0708) 취약점 패치를 위해 긴급 보안 업데이트를 공지하였다. 또한 이례적으로 서비스 지원을 중단한 OS(Windows XP, Windows Vista, Windows Server 2003)까지 업데이트를 제공하며 블루킵 취약점을 2017년의 이터널 블루 취약점과 같이 ‘Wormable’한 취약점으로 악용될 수 있음을 경고하였다.

블루킵은 클라이언트와 서버간의 RDP(Remote Desktop Protocol) 연결 과정 중 클라이언트가 특정 채널(MS_T120)로 악의적인 패킷을 전송했을 때 Use-After-Free가 발생하여 원격 코드 실행이 가능한 취약점이다. 패치 업데이트가 최초 공개된 5월 14일 이후 4개월이 지난 9월 6일에는 메타스플로잇에 원격 코드 실행까지 가능한 POC가 공개되면서 11월 초, 최초 블루킵을 이용한 악성코드 유포 사례가 확인되었다.

여러 차례 경고 나왔던 블루킵 취약점, 사상 첫 익스플로잇 등장

올해 여러 차례 경고가 나왔던 블루킵(BlueKeep) 취약점이 실제 공격에 활용되는 사례가 등장했다. 범죄자들은 이 취약점을 통해 시스템을 장악한 뒤 암호화폐 채굴 멀웨어를 심었다고 한다.

www.boannews.com

(출처 : 보안뉴스)

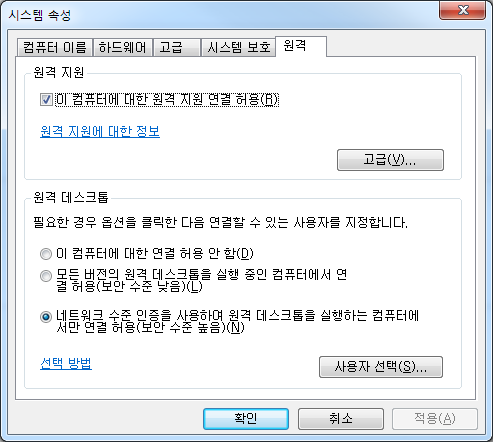

블루킵 취약점 공격에 대응하기 위해서는 보안 패치가 필수이다. 그러나 원격 시스템에서 원격 프로토콜을 사용하지 않을 경우 TCP 3389번 포트를 비활성화 하거나 RDP에 네트워크 수준 인증(NLA)을 활성화하는 방법으로도 취약점 예방이 가능하다.

현재 안랩 제품에서는 블루킵 이나 이터널 블루와 같은 파일리스 형태의 취약점 공격에 대해 이번에 새롭게 적용된 "TrueEyes" 기술(행위 기반 엔진의 파일리스 공격 탐지 기술)로 차단하고 있으므로, 행위 기반 엔진을 사용중인 고객은 이러한 취약점 공격으로부터 원격 코드 실행을 예방할 수 있다.

[행위진단]

- Malware/MDP.Behavior.M2523

아래 동영상은 취약한 원격 시스템에 블루킵 취약점 공격을 시도했을 경우 해당 시스템에 설치된 V3의 "TrueEyes"기술로 원격 코드 실행을 차단하는 시나리오로 제작된 영상이다.

[1] 윈도우 블루킵(BlueKeep) 취약점 공격에 의한 원격지 calc.exe(계산기)실행

[2] 윈도우 블루킵(BlueKeep) 취약점 공격에 대한 V3 행위 탐지

'악성코드 정보' 카테고리의 다른 글

| 제작자와 채팅기능 유도의 신종 랜섬웨어 국내발견 (.RaaS 확장자) (0) | 2019.12.24 |

|---|---|

| [주의] 국내 은행 사칭 피싱메일에 의한 랜섬웨어 공격 (3) | 2019.12.20 |

| 소송 관련 내용의 악성 한글 HWP 파일 유포 - 코니(KONNI) 조직 (0) | 2019.12.12 |

| 동일 외형의 서로 다른 악성코드 배포 중: 서비스형 악성코드 확산? (0) | 2019.12.11 |

| V3 Lite 4.0 새로운 탐지기능 소개: 매그니베르(Magniber) 랜섬웨어 차단 (2) | 2019.12.10 |

댓글