오늘 ASEC 분석팀에 신규 악성 HWP 한글 파일이 접수되었다. 접수된 문서는 모 민간 병원의 법률 소송 관련 소송대리인 답변 내용으로 되어 있다. 한글 파일은 악성 포스트스크립트(Postscript) 파일을 포함하고 있다. 포스트스크립트를 통해 실행되는 쉘코드 기능을 파악한 결과, '코니(KONNI)' 조직에서 유포한 한글 파일로 확인된다.

파일 정보

- 파일 타입: 한글 워드프로세서 문서

- 파일명: 이○○ 답변서 최정본.

- MD5: bbde7c694faf6b450adbfc8efe88a41a

- SHA256: f5339239a6bcda0afe61e6ef8bfafe51e4aba510b68e219e95cf4918033dc463

주요 행위

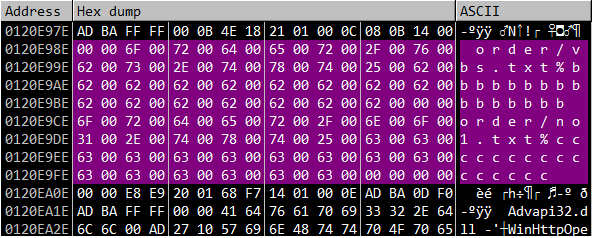

쉘코드는 실행시 악성 유포지 주소에 접속하여 2개의 파일을 다운로드한다. 현재 해당 주소에 접속이 가능하므로, 일부는 표기하지 않는다. 다운로드 받은 파일은 각각 .bat 파일과 Base64로 인코딩 된 .cab 파일이다.

- hxxp://nottingham*****.com/order/no1.txt

- hxxp://nottingham*****.com/order/vbs.txt

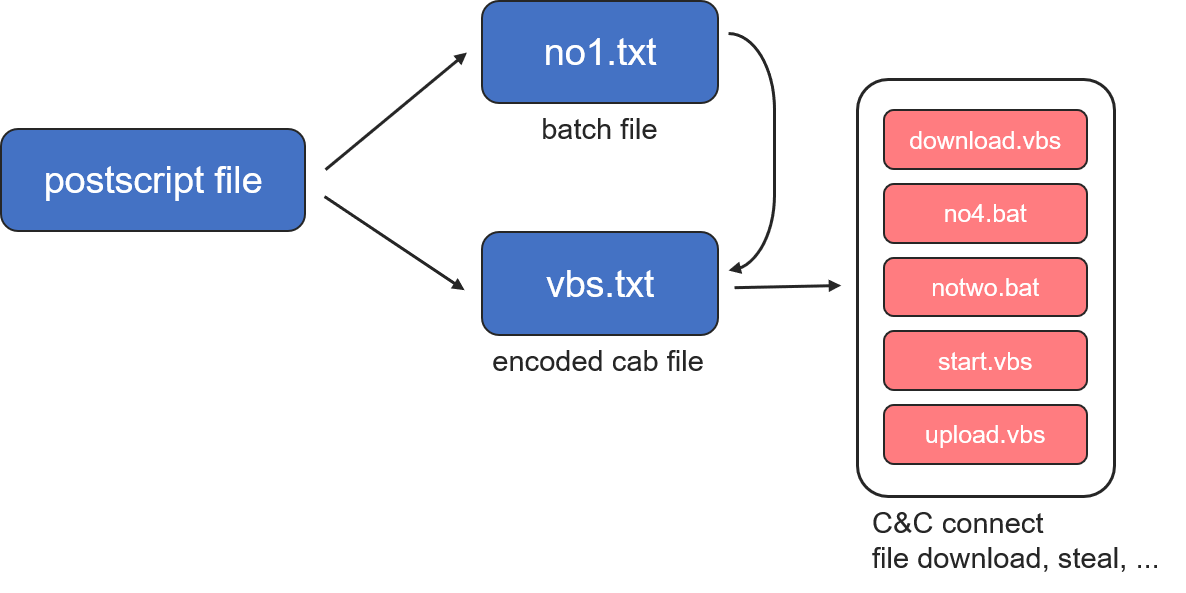

파일의 관계도는 다음과 같다. 파일의 다운로드 방식과 실행 흐름으로 보아 악성 한글 파일은 '오퍼레이션 머니홀릭(Operation MoneyHolic)' 또는 '코니(KONNI)' 조직에서 유포한 것으로 보인다. 안랩에서는 해당 조직과 유포 방식에 대해 블로그에 상세하게 분석하여 공개한 바 있다.

Operation Moneyholic With HWP Document

안랩에서는 지난 8월 암호화폐 거래소와 이용자를 대상으로한 공격활동을 분석한 오퍼레이션 머니홀릭(Operation Moneyholic) 보고서를 발행했다. 오퍼레이션 머니홀릭(Operation Moenyholic) 조직은 해외에서 코..

asec.ahnlab.com

안랩은 악성 HWP 한글 파일과 추가 생성되는 악성 파일을 다음과 같이 진단하고 있다.

- EPS/Exploit.S7 (2019.12.12.06)

- VBS/Downloader (2019.12.12.07)

- BAT/Executor (2019.12.12.07)

- VBS/Runner (2019.12.12.07)

- VBS/Connector (2019.12.12.07)

- BinImage/Encdata (2019.12.12.07)

'악성코드 정보' 카테고리의 다른 글

| [주의] 국내 은행 사칭 피싱메일에 의한 랜섬웨어 공격 (3) | 2019.12.20 |

|---|---|

| 파일리스 형태의 블루킵(BlueKeep) 취약점 V3 행위탐지 영상 (0) | 2019.12.17 |

| 동일 외형의 서로 다른 악성코드 배포 중: 서비스형 악성코드 확산? (0) | 2019.12.11 |

| V3 Lite 4.0 새로운 탐지기능 소개: 매그니베르(Magniber) 랜섬웨어 차단 (2) | 2019.12.10 |

| SMB 전파기능의 Lemon_Duck 악성코드 유포 (1) | 2019.12.03 |

댓글