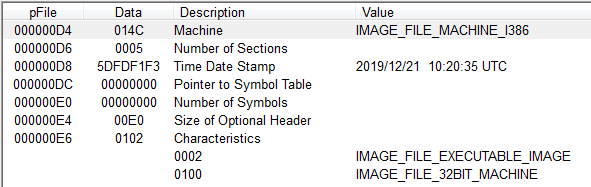

ASEC 분석팀은 원본 확장자 이름에 _r00t_{6자_랜덤}.RaaS 를 추가하는 신종 랜섬웨어가 국내에 다수 유포 중인 것을 확인하였다. 이 랜섬웨어는 파라다이스(Paradise) 랜섬웨어의 변형으로 추정되며, 제작된 시간은 PE파일 내부의 Time Date Stamp 정보 상 12월 21일로 최근 임을 확인할 수 있다. 국내에는 12월 23일 첫 피해가 확인되었으며 "wscript.exe" 프로세스에 의해 생성된 것을 볼 때 취약점이나 스크립트 파일에 의해 유포 중인것으로 추정된다.

해당 랜섬웨어는 감염하기 전에 언어 확인, 프로세스 및 서비스 종료 등 몇몇의 작업을 거친 후 파일 암호화를 진행한다. 우선 사용자 윈도우 설치 언어를 확인하는 코드가 존재한다. 해당 언어 사용자는 감염을 수행하지 않고 종료하는 기능을 갖는다.

- 0x419 – 러시안 어

- 0x43F – 카자흐 어

- 0x423 - 벨로루시 어

- 0x422 - 우크라이나어(영국)

- 0x444 – 타타르어

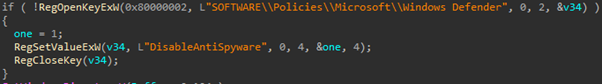

또 사용자가 시스템 복원을 할 수 없도록 볼륨 쉐도우를 삭제하며 진단이 되지 않기 위해 윈도우 디펜더를 OFF 시키는 등의 행위를 수행한다.

다음은 프로세스 및 서비스를 확인하여 아래 대상인 경우 종료 혹은 멈추는 행위를 수행한다.

[프로세스 종료 대상]

- mysql*, IBM*, bes10*, black*, sql*, store.exe, vee*, postg*, sage*

[서비스 종료 대상]

- ShadowProtectSvc

- SPAdminV4

- SPTimerV4

- firebirdguardiandefaultinstance

- Simply Accounting Database Connection Manager

- ibmiasrw

- WinDefend

- MSExchangeADTopology

- ... (생략)

- SQLWriter

암호화 시 몇몇 폴더를 지정해 해당 폴더 내부는 암호화 시키지 않으며, 확장자는 정해지지 않아 가능한 모든 파일을 감염시킨다.또한 Startup 폴더에 랜덤명으로 자가 복제하여 재부팅 시 자동으로 실행될 수 있다.

- C:\Users\(사용자명)\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\(랜덤스트링).exe

[감염 제외 폴더]

- Windows

- $Recycle.bin

- System Volume Information

- Program Files

- Program Files (x86)

[감염 제외 파일]

- _r00t_{6자_랜덤}.RaaS

- ---==%$$$OPEN_ME_UP$$$==---.txt

- taridd

해당 랜섬웨어의 특징으로는 특정 경로에 생성되는 파일과 돈을 요구하는 랜섬노트이다. 아래의 경로에 생성되는 taridd 이름의 파일에는 “dsv4Up”(6자_랜덤)이 적혀있으며, 이는 랜섬노트의 personal ID 값인 “dsv4Up”(6자_랜덤)와 동일하다. 해당 6자 랜덤 문자열은 암호화된 파일의 확장자에도 포함된다.

- C:\Users\(사용자명)\AppData\Roaming\taridd

- 감염전 파일명: 원본파일명.js

- 감염후 파일명: 원본파일명.js_r00t_{dsv4uP}.RaaS

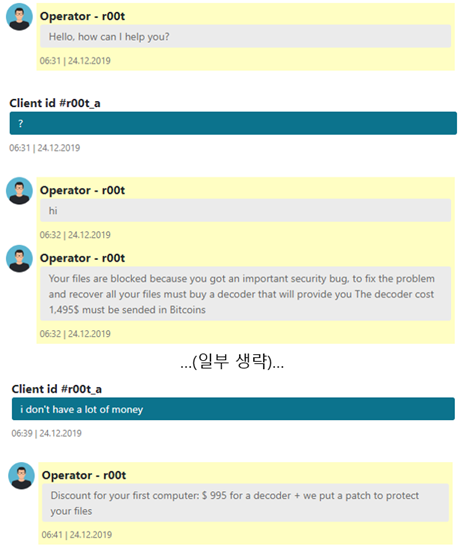

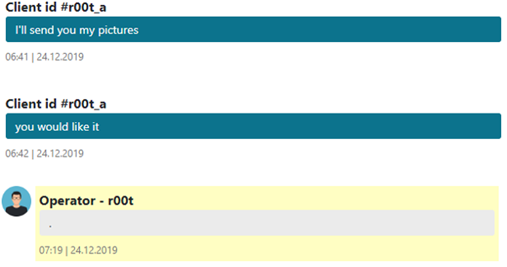

해당 랜섬웨어는 특이하게도 랜섬노트를 읽어보면 다른 랜섬웨어와 다르게 온라인 채팅을 통해 복구하라는 문구가 적혀있다. 채팅 연결 시 공격자와 연결되어 대화를 통해 협상을 시도해볼 수도 있다.

답변을 해주는 대상은 Chat 봇으로 추정했으나 예상치 못한 대화에도 대답하는 것으로 보아 공격자가 확인하고 있음을 짐작할 수 있다.

파일을 실행 시에는 출처가 불분명한 경우 주의가 필요하며, 의심스러운 경우 백신을 통해 확인하거나 실행시키지 않아야 불미스러운 일을 방지할 수 있다. V3에서는 해당 랜섬웨어를 아래와 같이 진단하고 있다.

[파일 진단]

- Trojan/Win32.MalPe (2019.12.24.01)

- Malware/Win32.Generic (2019.12.24.06)

[행위 진단]

- Malware/MDP.Ransom.M1946

'악성코드 정보' 카테고리의 다른 글

| 부당 전자상거래 위반행위 사칭하여 Nemty 2.5 랜섬웨어 유포 중 (1) | 2020.01.06 |

|---|---|

| 이제는 말할 수 있다! 안랩 vs 갠드크랩(GandCrab) (0) | 2020.01.02 |

| [주의] 국내 은행 사칭 피싱메일에 의한 랜섬웨어 공격 (3) | 2019.12.20 |

| 파일리스 형태의 블루킵(BlueKeep) 취약점 V3 행위탐지 영상 (0) | 2019.12.17 |

| 소송 관련 내용의 악성 한글 HWP 파일 유포 - 코니(KONNI) 조직 (0) | 2019.12.12 |

댓글