ASEC 분석팀은 최근 취약점 코드가 제거된 BlueCrab 랜섬웨어(=Sodinokibi)가 EK(Exploit-Kit)를 통해 유포 중인 것을 확인했다. 해당 랜섬웨어는 UAC(User Account Control) 알림 창을 출력하고 사용자가 확인을 누를 때까지 무한 반복하여 실행된다.

랜섬웨어가 파일을 암호화할 때 중요 폴더에 접근하거나, VSC(Volume Shadow Copy) 삭제 등의 행위를 하기 위해서는 관리자 권한이 필요하다. 기존 BlueCrab 랜섬웨어는 이를 위해 CVE-2018-8453 취약점을 사용하여 권한상승 행위를 하였지만 이번 유포에서는 취약점 권한상승 코드가 제거되었다.

해당 랜섬웨어는 Fallout EK를 통해 Drive-By-Download 기법으로 다운로드되어 실행된 것으로 확인되며, Flash Player 취약점인 CVE-2018-15982이 사용되었다. 때문에 사용자는 필수적으로 해당 프로그램에 대한 최신 업데이트를 진행할 것을 권장한다. 현재 Ahnlab V3 제품에서는 해당 EK가 사용하는 랜딩페이지 및 취약점 코드를 차단하고 있다.

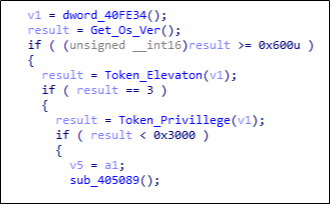

랜섬웨어가 실행되면 윈도우 버전과 자신의 권한을 검사하여 진행 여부를 판단한다.

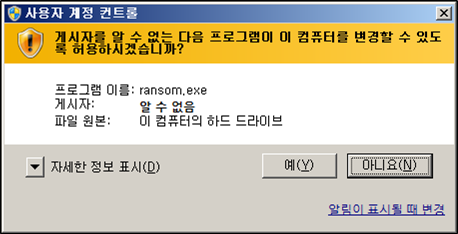

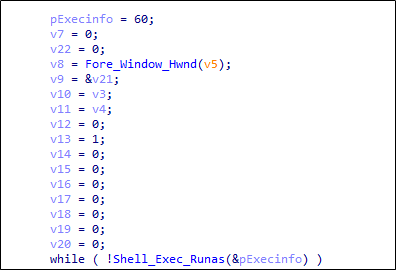

관리자권한이 필요한 경우에는 관리자 권한으로 자기 자신을 재실행하며 [그림2] 와 같이 UAC 알림 창이 뜨게 된다.

취약점 권한상승 루틴이 제거됨에 따라 바로 해당 부분이 실행되게 되었다.

사용자가 '아니요' 버튼을 누를 경우, 해당 UAC 알림 창은 무한히 반복 실행된다.

UAC 알림 창이 뜨기 시작하면 사용자가 제어를 가져오기 쉽지 않다. 또한 최상위 윈도우 핸들을 점유하기 때문에 UAC 알림 창이 떠 있는 동안에는 해당 윈도우를 사용하지 못한다.

따라서 절대 “예”를 누르지 않고 [Ctrl + Alt + Delete] 키를 눌러 작업관리자를 호출 후 해당 프로세스를 종료하거나 본체의 전원 버튼을 눌러 재부팅을 한 뒤 V3 정밀 검사를 수행하는 것을 권장한다.

랜섬웨어는 UAC 알림 창의 “예” 버튼 선택을 통해 관리자 권한을 얻은 후 실행중인 특정 서비스 및 프로세스를 종료하는 행위를 수행한다. 이는 보안프로그램 무력화 및 실행 중인 문서 파일,중요 DB 파일까지 암호화하기 위함으로 추정된다.

- 프로세스 종료

현재 실행 중인 프로세스를 탐색하여 종료한다. 종료가 되는 프로세스명은 [표1] 과 같다. 프로세스명에 해당 문자열이 존재하면 종료한다.

|

ocssd, thebat, encsvc, outlook, steam, mspub, thunderbird, wordpa, winword, visio, ocomm, isqlplussvc, msaccess, mydesktopqos, xfssvccon, dbsnmp, excel, ocautoupds, powerpnt, tbirdconfig, dbeng50, mydesktopservice, onenote, synctime, firefox, infopath, oracle, sql, agntsvc, sqbcoreservice, |

[표1] 종료 대상 프로세스 문자열

- 서비스 비활성화

서비스를 탐색하여 비활성화를 시도한다. 대상 서비스 목록은 [표2] 와 같다.

|

vss |

[표2] 비활성화 대상 서비스 문자열

- VSC 삭제

파워쉘 스크립트를 실행하여 볼륨 셰도 카피본을 삭제한다.

|

powershell.exe -e RwBlAHQALQBXAG0AaQBPAGIAagBlAGMAdAAgAFcAaQBuADMAMgBfAFMAaABhAGQAbwB3AGMAbwBwAHkAIAB8ACAARgBvAHIARQBhAGMAaAAtAE8AYgBqAGUAYwB0ACAAewAkAF8ALgBEAGUAbABlAHQAZQAoACkAOwB9AA==

→Get-WmiObject Win32_Shadowcopy | ForEach-Object {$_.Delete();}

|

[표3] VSC 삭제 명령어

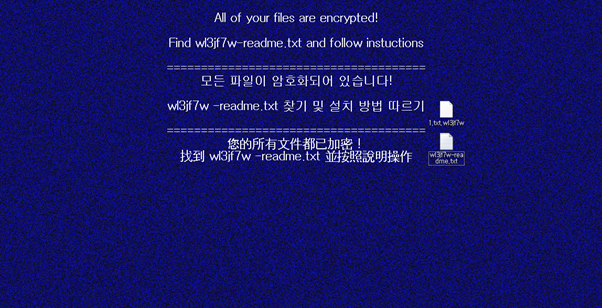

이후 파일 암호화 작업을 수행하고 [그림4] 와 같이 바탕화면을 변경한다.

한편 Ahnlab V3 제품에서는 BlueCrab 랜섬웨어를 다음과 같은 진단명으로 진단하고 있다. 또한 악성코드의 유포지 주소를 ASD네트워크를 통해 차단하고 있다.

진단명

- Trojan/Win32.BlueCrab

- Trojan/Win32.MalPE

- Packed/Win32.SuspiciousPacker 외 다수

행위탐지 진단명

- Malware/MDP.Exploit.M2185

보안 업데이트

'악성코드 정보' 카테고리의 다른 글

| Ammyy 해킹툴에서 확인된 Shim Database(SDB) 인젝션 공격 (0) | 2019.09.02 |

|---|---|

| 워드 문서파일과 자바스크립트 형태로 유포되는 TrickBot (0) | 2019.08.28 |

| 취약점(CVE-2018-4878)을 악용한 러시아發 악성코드 유포 (0) | 2019.08.21 |

| [긴급] '스캔파일' 메일로 유포되는 워드 문서 주의 - Ammyy 유포 (0) | 2019.08.09 |

| [주의] 전자항공권 위장 악성코드 유포 (Ammyy, CLOP) (0) | 2019.07.25 |

댓글