안랩 ASEC 분석팀은 최근 “AhnLab” 문자열을 포함하는 정보 유출 악성코드가 유포 중인 것을 확인하였다. 해당 악성코드에는 기존 Ryuk 랜섬웨어와 동일한 문자열이 사용되고, 내부 코드 흐름이 유사하여 Ryuk 랜섬웨어와 관련이 있는 것으로 파악된다. 또한 해당 샘플 분석 결과, 특정 국가를 타겟으로 제작된 악성코드로 추정되는 여러 근거가 발견되었다.

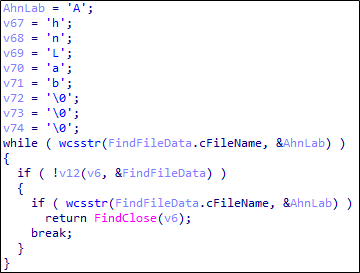

지난해 8월에 발견된 Ryuk 랜섬웨어는 파일의 확장자를 “.RYK”로 변경하고 “RyukReadMe.txt” 이름의 랜섬노트를 생성하며 AhnLab폴더를 암호화 대상에서 제외한다. 본 정보 유출 악성코드 또한 파일명 및 폴더명에 AhnLab 문자열이 존재하면 유출 대상에서 제외한다.

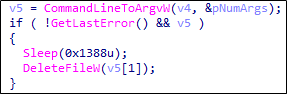

악성코드 실행 시 인자로 주어진 문자열 경로의 파일을 삭제한다. 자신을 드롭한 파일을 삭제하여 추적을 어렵게 하는 용도로 사용될 수 있다.

이후 유출 대상에서 제외되는 드라이브 및 폴더를 검사한다. 목록은 아래와 같다.

|

제외 드라이브 |

CD-ROM |

|

제외 폴더명 |

Ahnlab , Sample Music , log , .dll , Sample Pictures , $Recycle.Bin , Tor Browser , Package Cache , RyukReadMe.txt , microsoft , UNIQUE_ID_DO_NOT_REMOVE , PUBLIC , Windows , Intel , PerfLogs , windows , Firefox , Mozilla , Microsoft , $WINDOWS , Program Files , \\Users\\Public\\Pictures , MySQL |

표1 제외 드라이브 및 폴더명 목록

유출 대상 확장자 및 파일 크기(50,000,000Bytes 이하), 파일명이 조건에 부합하면 FTP를 통해 공격자 서버에 파일을 업로드한다. 이후 해당 파일 내용을 읽어 특정 키워드가 존재한다면 파일을 또 다시 전송한다. 유출 대상 확장자, 파일명, 키워드 목록은 아래와 같다.

|

대상 확장자 |

txt , xls , xlsx , doc , docx , docb , pdf , cpp , h , gov , jpg , zip , rar |

|

대상 파일명 |

securityN-CSR10-SBEDGAR spy radaragentnewswire , marketwired10-Q10Q8KfraudhackNSAFBI , CSI , secret , private , confident , important , pass , hidden , undercover , clandestine , investigation , federal , bureau , government , security , unclassified , concealed , newswire , marketwired |

|

대상 키워드 |

personal , securityN-CSR10-SBEDGAR spy radaragentnewswire , marketwired , 10-Q, 10Q , 8K , fraud , hack , NSA , FBI , defence , attack , military , tank , secret , CSI , balance , statement , checking , saving , routing , finance , agreement , SWIFT , BIC , IBAN , license , Compilation , report , secret , confident , hidden , clandestine , illegall , compromate , privacy , private , contract , concealed , backdoorundercover , clandestine , investigation , federal , bureau , government , security , unclassified , seed , personal , confident , mail , letter , passport , scans , Emma , Liam , Olivia , Noah , Ava , William , Isabella , James , Sophia , Logan |

표2 유출 대상 파일 조건 목록

이때 확장자가 .docx 또는 .xlsx 파일인 경우 libzip 라이브러리를 이용하여 압축을 해제한 뒤 내부에서 대상 키워드를 찾게 된다. 해당 라이브러리가 사용자의 PC에 존재해야 악성코드가 실행 가능하다. 또한 파일 내용에 특정 형식에 일치하는 문자열이 있는지 확인한다.

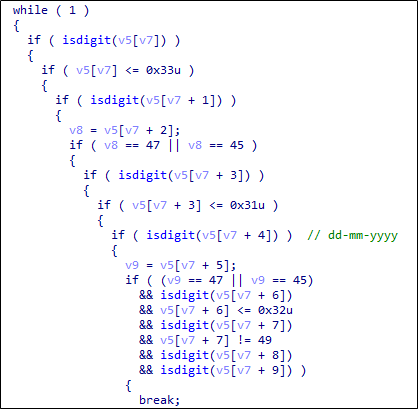

각 문자의 위치 별 제약사항 분석 결과 날짜 형식을 의도한 것으로 추정되며 이를 해석하면 다음과 같은 날짜 형식 등이 검사 대상이 된다.

|

mm-dd-yyyy, dd-mm-yyyy, yyyy-mm-dd, yyyy-dd-mm, yyyy-d-m, d-m-yyyy, m-dd-yyyy, mm/dd/yyyy, dd/mm/yyyy, yyyy/mm/dd, yyyy/dd/mm, yyyy/d/m, d/m/yyyy, m/dd/yyyy |

표3 검사 대상 날짜 형식

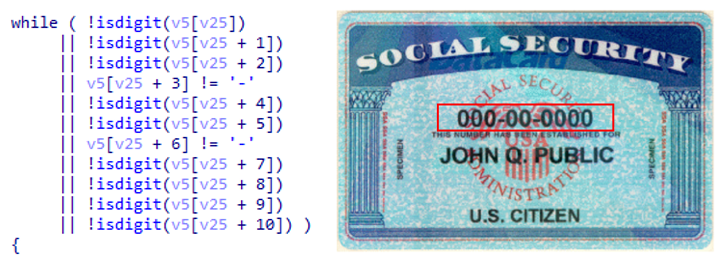

또한 000-00-0000 형식의 숫자 문자열을 검사하는데, 이는 미국의 사회보장번호(주민등록번호)의 형태와 일치한다.

초기 버전으로 추정되는 악성코드에서는 사용자 언어 환경을 검사하여 특정 국가의 경우 감염 대상에서 제외하였지만, 현재는 사용자 언어 환경을 확인하지 않으며 모든 언어 환경을 대상으로 한다.

감염 제외 언어 목록은 아래와 같다.

|

감염 제외 언어 |

Korea, Russia, ukraina, Belarusian, Hong Kong SAR, Czech, Romanian, Albanian, Georgian, Rhaeto-Romanic |

표4 감염 제외 언어 목록

해당 악성코드는 “Ahnlab” 문자열을 포함하고 있지만, 검사하는 문자열이 모두 영문인 점, 영어권 이름이 다수 포함된 점으로 보아 영어를 사용하는 국가를 대상으로 한 악성코드일 것으로 추정되며, 미국의 사회보장번호 형식의 숫자와 “CSI” “NSA” “FBI” 등의 문자열을 검사하는 점 등으로 보아 특정 국가를 타겟으로 제작된 악성코드로 의심된다. 한편, 안랩 V3 제품군에서는 해당 악성코드를 아래와 같이 진단하며, 접속하는 URL 주소를 ASD를 통해 차단하고 있다.

[파일 진단]

Trojan/Win32.Ryukstealer

[C2 정보]

66.42.76.46/files_server/a8-5

109.236.92.162/upload/files/military2

185.254.121.157/upload/files/a71 외 다수

'악성코드 정보' 카테고리의 다른 글

| [주의] 문서 형태로 유포되는 이모텟(Emotet) 악성코드 (0) | 2019.10.11 |

|---|---|

| Operation Moneyholic With HWP Document (0) | 2019.09.19 |

| 파일리스 형태로 동작하는 WannaMine(SMB 취약점) (1) | 2019.09.06 |

| BlueCrab 랜섬웨어를 유포하는 자바스크립트(*.js) 코드 변화 (0) | 2019.09.03 |

| Ammyy 해킹툴에서 확인된 Shim Database(SDB) 인젝션 공격 (0) | 2019.09.02 |

댓글