2010년 6월 22일 해외 보안 업체를 통해 기존에 익히 알려진 악성코드가 첨부된 UPS 운송 메일로 위장한 악의적인 메일에서 본문의 내용을 이미지로 처리하여 메일 보안 제품을 우회하고자 하는 사례가 발견되었다.

기존에 자주 발견되었던 UPS나 DHL 운송 메일로 위장하여 악성코드 전파를 시도하였던 악의적인 스팸 메일은 대부분 메일 본문이 텍스트로 작성되어 있었다. 그리고 이제까지 발견된 악성코드를 유포하기 위한 악의적인 스팸 메일들의 사례들을 종합 분석해보면 악성코드가 zip으로 압축되어 메일에 첨부되어 있거나 메일 본문에 특정 웹 사이트로 연결하는 링크가 포함되어 있는 형태로 유포된 사례들이다.

이번에 발견된 UPS 운송 메일로 위장한 악성코드의 경우에는 메일 제목은 기존과 유사한 형태로 "UPS INVOICE NR<임의의 숫자>"로 되어 있으나 메일 본문 전체는 다음 이미지와 같이 메일 본문 전체가 이미지로 처리 되어 있다.

메일 본문 전체가 이미지로 처리 되어 있음으로 기존에 알려진 형태에서 처럼 악의적인 웹 사이트로 연결되는 링크는 포함되어 있지 않으며 invoice_N<임의의 숫자>.zip(62,390 바이트)의 ZIP로 압축된 악성코드가 첨부되어 있다.

ZIP으로 압축된 메일의 첨부 파일은 내부에 UPSInvoice.exe(82,432 바이트)가 존재하며 실행이 되면 기존에 발견된 다른 Oficla 변형들과 유사하게 스위스에 위치한 특정 시스템으로 접속을 시도한 후 해당 시스템에 존재하는 특정 명령에 따라 다른 악성코드 변형을 다운로드 등의 작업을 수행하게 된다.

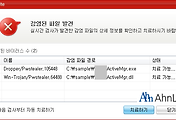

이번에 발견된 메일 본문이 이미지로 처리 되어 있는 UPS 운송 메일로 위장한 악성코드는 V3 제품군에서 다음과 같이 진단한다.

Win-Trojan/Oficla.82432.C

Win-Trojan/Oficla.20992.F

이렇게 메일 본문 전체를 이미지로 처리한 것은 해당 악성코드 제작자 또는 유포자는 메일 보안 제품등에서 많이 사용하는 메일 본문에 존재하는 텍스트(Text)를 기반으로 한 필터링(Filtering) 기법등을 우회하기 위한 하나의 기법으로 해석 할 수 있다.

이러한 전자 메일을 통한 악성코드의 감염을 예방하기 위해서는 다음의 사항들을 숙지하는 것이 중요하다.

1. 안티스팸 솔루션 도입을 통해 스팸 및 악의적인 전자 메일의 유입을 최소화 하도록 한다.

2. 메일을 보낸 사람이 잘 알지 못 하는 사람일 경우 가급적 메일을 열지 말고 삭제하는 것이 좋다.

3. 사용중인 컴퓨터 시스템에 백신을 설치하고 실시간 감시를 켜두는 것이 중요하다.

4. 전자 메일에 첨부파일이 존재 할 경우 실행 하지 않도록 주의 하며 저장후 최신 엔진으로 업데이트된 백신을 통해 먼저 검사를 한 후 실행 하도록 한다.

5. 전자 메일에 존재하는 의심스런 웹 사이트 링크는 클릭하지 않는다.

6. 악성코드의 감염을 예방하기 위해 사용하는 컴퓨터 시스템의 윈도우, 인터넷 익스플로러 및 오피스 제품 등에 존재하는 취약점을 제거하는 보안 패치를 모두 설치 하도록 한다.

'악성코드 정보' 카테고리의 다른 글

| HTML 파일이 첨부된 전송 실패 메일로 위장한 스팸 (0) | 2011.10.27 |

|---|---|

| 국내 포털 사이트 ActiveX로 위장한 악성코드 주의 (0) | 2011.10.27 |

| BC카드 이용 대금 명세서로 위장한 악성코드 유포 (0) | 2011.10.27 |

| HTML 파일이 첨부된 페이스북으로 위장한 메일 (0) | 2011.10.27 |

| 아이패드 가입자 11만명 메일 주소 해킹 기법 분석 (0) | 2011.10.27 |

댓글