ASEC에서는 2010년 6월 23일 오전 BC카드 이용 대금 명세서로 위장한 메일이 유포되었고 악성코드로 의심된다는 문의를 접수 받게 되었다. 문의의 해당 메일은 정상적인 BC 카드 이용 대금 명세서를 안내하는 메일로 보이지만 해당 메일은 악성코드 유포를 목적하여 제작된 허위 메일이며 국내 네이버 포털 사이트에 대한 분산 서비스 거부 공격(DDoS)을 수행하도록 되어 있었다.

금일 유포된 BC카드 이용 대금 명세서로 위장한 메일은 아래와 같은 이미지의 메일 본문을 가지고 있으며 메일 제목은 "우리은행 BC카드 2010년06월20일 이용 대금명세서입니다."를 가지고 있었다.

위 이미지와 같은 메일 본문에 존재하는 "이용대금 명세서 보기"를 클릭하게 될 경우에는 아래 이미지와 같이 정상적으로 이메일 명세서가 보이지 않는 것 처럼 제작된 허위 BC 카드 관련 웹 사이트로 연결된다.

연결된 이후에는 다시 아래 이미지에서 처럼 "KProtect 키보드 보안 프로그램" 설치가 필요하다는 안내와 함께 엑티브엑스(ActiveX) 설치를 유도하게 된다.

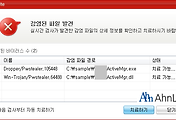

그러나 실제 해다 웹 사이트에서는 아래 이미지에서와 같이 엑티브엑스 설치와 함께 특정 시스템에 존재하는 다른 파일들이 CAB과 함께 동반 설치되도록 제작 되어 있었다.

해당 웹 사이트를 통해 다운로드 되어 실행된 BA10.exe (367,104 바이트)는 사용자 계정의 임시 폴더인 Temp에 다운로드 된 후 자신의 복사본을 윈도우 폴더(C:\Windows)에 복사하게 된다.

해당 BA10.exe (367,104 바이트)이 정상적으로 실행이 되면 외부에 존재하는 다른 시스템으로 감염된 시스템의 맥어드레스(MAC Address) 정보를 전송하고 공격자에 제작된 XML 포맷의 공격과 유포 명령을 수신하게 된다.

현재 ASEC에서는 ASD(AhnLab Smart Defense)의 데이터베이스(DataBase)를 통해 약 100여대의 시스템이 감염 되었던 것으로 분석하고 있으며 공격 명령을 내리는 C&C 서버는 총 3대의 시스템으로 구성된 것으로 파악하고 있다.

공격 명령을 내리는 C&C 서버 시스템으로 접속에 성공하게 될 경우에는 XML 포맷으로 제작된 감염 이후에 유포하게될 메일 형태를 내려 받게 되는데 아래 이미지에서와 같이 BC카드 이용 대금 명세서 형태를 가지고 있다.

그리고 추가적으로 분산 서비스 거부 공격(DDoS)을 수행할 때 공격의 대상이 되는 웹 사이트 주소를 아래 이미지에서와 같이 제작 되어 있으며 ASEC에서 테스트 당시에는 네이버(Naver) 포털 사이트가 공격자에 의해 지정되어 있었다.

이번 BC카드 이용 대금 명세서로 위장한 메일을 통해 분산 서비스 거부(DDoS) 공격을 수행하는 악성코드의 전체적인 구조를 도식화 하면 다음과 같은 구조를 가지고 있다.

그리고 다운로드 되는 악성코드는 ASD(AhnLab Smart Defense)의 데이터베이스(DataBase)를 통해 국내에 존재하는 총 6대의 시스템에서 관련 악성코드들이 유포되고 있는 것으로 분석하고 있다.

이번 BC카드 이용 대금 명세서로 위장한 메일을 이용하여 분산 서비스 거부 공격을 수행하는 악성코들은 V3 제품군과 ASD를 통해 다음과 같이 진단한다.

ASD.Prevention

Trojan/Win32.Infostealer

Win-Trojan/Mailfinder.192000

Win-Trojan/Mailfinder.367104

이번에 발견된 악성코드들의 추가적인 다른 형태로 유포가 있을 것으로 추정됨으로 한국어로 된 메일이라고 하더라도 메일의 발신인이나 메일의 내용들에 대해 각별한 주의를 가지고 살펴보아야 한다.

'악성코드 정보' 카테고리의 다른 글

| 국내 포털 사이트 ActiveX로 위장한 악성코드 주의 (0) | 2011.10.27 |

|---|---|

| 메일 본문을 이미지로 처리한 악성 스팸 메일 (0) | 2011.10.27 |

| HTML 파일이 첨부된 페이스북으로 위장한 메일 (0) | 2011.10.27 |

| 아이패드 가입자 11만명 메일 주소 해킹 기법 분석 (0) | 2011.10.27 |

| 입사 이력서 메일로 위장해 PDF 악성코드 유포 (0) | 2011.10.27 |

댓글