최근 기업들을 대상으로 한 스네이크 랜섬웨어가 유포 중이다. 아직 국내에서 확인된 사례는 없지만 독일, 이탈리아, 일본 등 여러 국가 기업들을 대상으로 공격이 나타나고 있기 때문에 국내 기업들도 주의가 필요하다.

스네이크 랜섬웨어는 Go 언어로 개발되어 있다. Go로 개발된 악성코드는 이전부터 꾸준히 증가하고 있으며 최근 유포되는 악성코드들은 분석 방해를 위한 난독화 기법들이 사용되고 있다. 아래와 같이 스네이크 랜섬웨어도 동일하게 함수명들이 모두 랜덤한 문자열들로 변경되어 있다.

작년 말에 확인된 스네이크 랜섬웨어는 일반적인 랜섬웨어와 유사하게 실행 시 특별한 조건 없이 암호화를 진행한다. 하지만 올해 5월부터 확인된 샘플들은 모두 현재 실행 환경이 기업 네트워크 내부인지 여부를 확인한다.

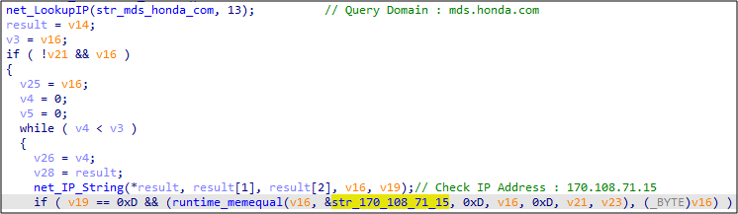

최근 Honda 사를 타겟으로 한 샘플은 먼저 mds.honda.com 도메인에 대해 쿼리를 하여 IP 주소를 받아오는지 여부를 검사한다. 또한 IP 주소를 받아왔다고 하더라도 그 주소가 170.108.71.15 인지 검사한다. 즉 최근 스네이크 랜섬웨어는 특정 기업들을 타겟으로만 동작하며, 일반적인 샌드박스 환경에서는 동작하지 않게 된다.

5월 경부터 확인된 샘플들은 다음과 같이 타겟 기업에 따라 검사하는 조건이 다르다.

- 기업명 : Fresenius

DNS 쿼리 주소 : ads.fresenius.com

IP 검사 : 10.2.10.4 - 기업명 : Enel

DNS 쿼리 주소 : enelint.global

IP 검사 : 10.16.173.233 - 기업명 : Honda

DNS 쿼리 주소 : mds.honda.com

IP 검사 : 170.108.71.15

이후 두 번째 조건이 존재한다. 다음과 같이 WMI 쿼리를 통해 DomainRole을 검사하며 그 결과에 따라 분기가 달라진다.

DomainRole은 다음과 같은 값을 가질 수 있으며 Domain Controller 서버인지 여부를 확인할 수 있다.

| PrimaryDomainController | 5 | Primary Domain Controller |

| BackupDomainController | 4 | Backup Domain Controller |

| MemberServer | 3 | Member Server |

| StandaloneServer | 2 | Standalone Server |

| MemberWorkstation | 1 | Member Workstation |

| StandaloneWorkstation | 0 | Standalone Workstation |

값이 3보다 같거나 작을 경우에는 랜섬웨어 행위를 수행한다. 파일 암호화를 진행하기 전에 먼저 다음 방화벽 설정으로 inbound, outbound 연결을 막는다.

- > netsh advfireall set all > netsh advfirewall set allprofiles firewallpolicy blockinbound,blockoutbound

- > netsh advfirewall set allprofiles state on

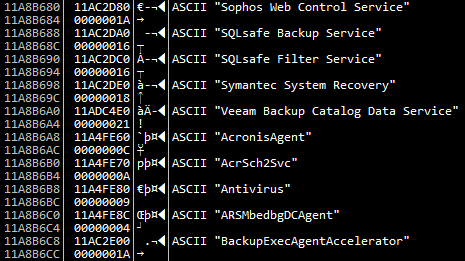

그리고 다수의 서비스, 프로세스들을 종료시킨다. 종료 대상 목록으로는 Adobe, MSSQl, MSExchange 등의 정상 프로그램들 뿐만 아니라 다수의 보안 프로그램들도 그 대상이 된다.

다음으로 볼륨 섀도우 카피 삭제 및 암호화가 진행된다. 하지만 암호화가 끝난 후에도 랜섬노트는 생성되지 않는다.

랜섬노트는 이전의 DomainRole 조건문에서 결과 값이 3보다 클 경우에만 생성되며 암호화를 진행하지 않는다. 즉 Domain Controller 서버일 경우에는 암호화를 진행하지 않고 단지 C:\Decrypt-Your-Files.txt 경로와 바탕화면에 Decrypt-Your-Files.txt 이름으로 랜섬노트를 생성하고 종료한다.

[파일 진단]

- Trojan/Win32.FileCoder.C3866073

- Trojan/Win32.SnakeRansom.C4118506

- Trojan/Win32.SnakeRansom.R335473

- Trojan/Win32.SnakeRansom.R339638

[행위 진단]

- Malware/MDP.SystemManipulation.M1566

- Malware/MDP.Ransom.M1171

'악성코드 정보' 카테고리의 다른 글

| 학술대회 지원관련 한글(HWP) 악성코드 유포 중 (0) | 2020.06.24 |

|---|---|

| ASEC 주간 악성코드 통계 ( 20200615 ~ 20200621 ) (0) | 2020.06.22 |

| 원격제어 기능의 Gh0st RAT(고스트 렛) 주요기능 (0) | 2020.06.16 |

| ASEC 주간 악성코드 통계 ( 20200608 ~ 20200614 ) (0) | 2020.06.15 |

| [주의] NSIS 형태로 유포 중인 이력서 위장 Makop 랜섬웨어 (0) | 2020.06.12 |

댓글