ASEC 분석팀에서는 2014년도에 뱅킹 악성코드에 DDoS 기능이 포함된 Gh0st RAT 분석 정보를 소개한 바있다. 당시에는 주로 DDoS 공격기능 중심으로 소개되었고, 전체적인 동작과정 및 원격제어 기능에 대한 설명이 부족하였다. 해당 원격제어 툴은 현재까지도 널리 사용되는 상황으로 이번 글에서는 좀 더 다양한 기능들에 대해 분석한 내용을 설명하고자 한다.

뱅킹악성코드에 포함된 DDoS 공격기능 ('Gh0st' 3.75 버전)

최근들어 사용자 시스템의 호스트파일(hosts) 변조를 통한 은행 피싱사이트 방문 유도 및 이를통한 금융정보 유출을 시도하는 악성코드가 빈번하게 발생하고 있다. 관심있게 볼 부분은 3월말부��

asec.ahnlab.com

Gh0st RAT은 중국의 C. Rufus Security Team에서 개발되었으며 오픈소스로 공개된 원격 제어 악성코드이다. Gh0st RAT에 감염이 될 경우 해당 PC는 좀비 PC가 되어 공격자 서버로 부터 다양한 명령을 수행하게 된다. 특히 Github에도 Gh0st RAT 소스가 공개되어 있는 만큼 누구든 손쉽게 해당 악성코드를 악용할 수 있어 주의가 필요하다.

이번 블로그를 통해 Gh0st RAT의 설치(감염) 과정과 주요 악성 기능들에 대해 다루고자 한다. Gh0st RAT은 서버 프로그램(공격자 측 프로그램)과 클라이언트 프로그램(악성코드)으로 나눌 수 있다.

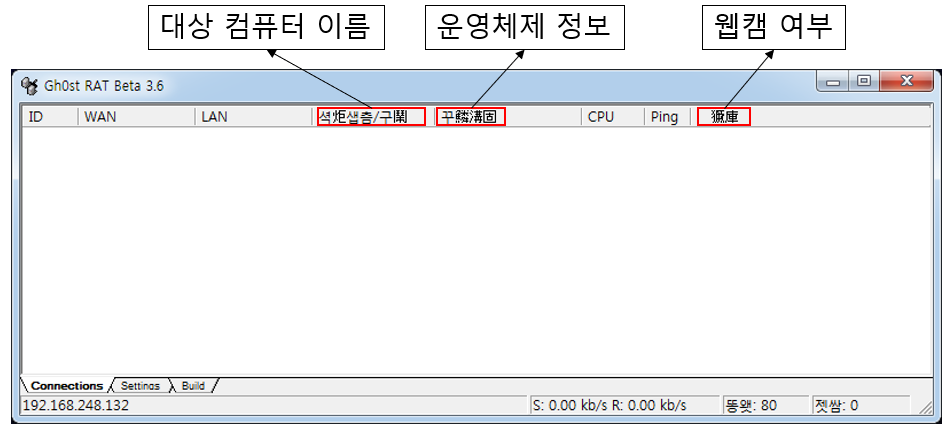

서버 프로그램은 클라이언트에 설치할 악성코드를 빌드할 수 있으며 클라이언트에 대한 통제 기능을 갖고있다. 아래 [그림 2]는 오픈소스를 통해 빌드한 Gh0st RAT 서버 프로그램이다. 프로그램의 버튼 정보나 메뉴 화면에서 볼 수 있듯이 Gh0st RAT은 중국어 환경에서 개발되었음을 유추할 수 있다.

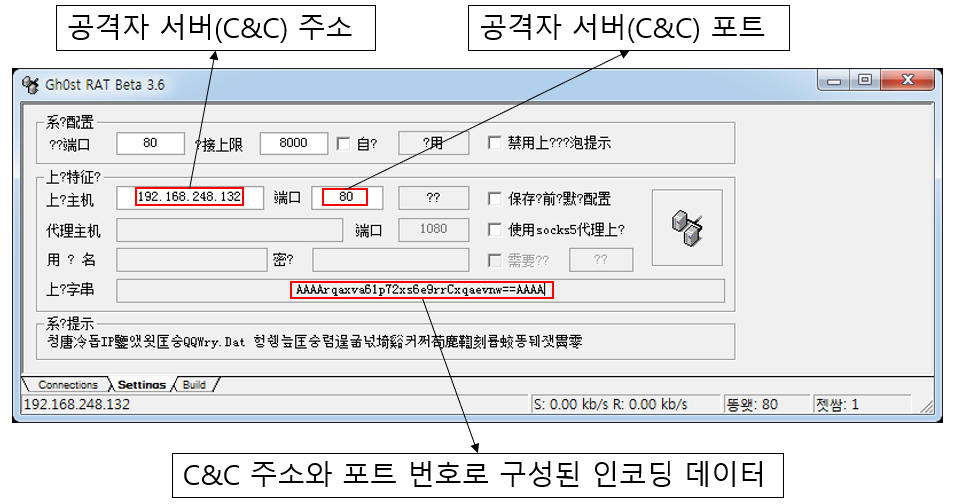

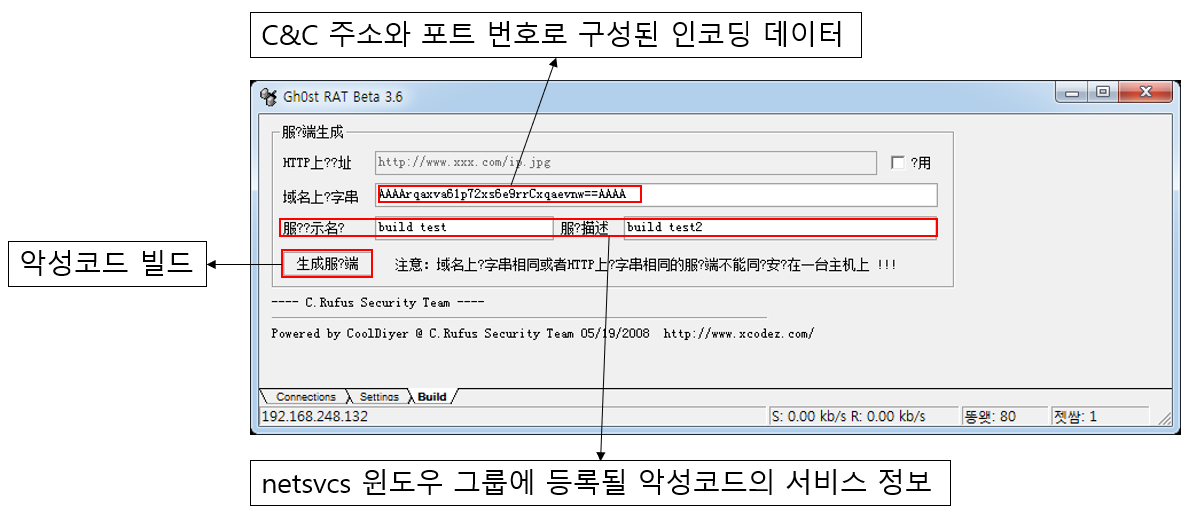

공격자는 서버 프로그램에 직접 C&C 주소와 포트 번호 입력을 통해 클라이언트 프로그램(악성코드)를 빌드할 수 있다.

빌드된 클라이언트 프로그램은 드로퍼 형태로써 피해 PC에서 실행될 경우 내부에 가진 DLL을 드롭 후 서비스 등록하여 실행한다. 서비스 등록 시 netsvcs 윈도우 그룹에 자신이 등록한 서비스를 추가하여 최종적으로 svchost.exe에 의해서 실행된다.

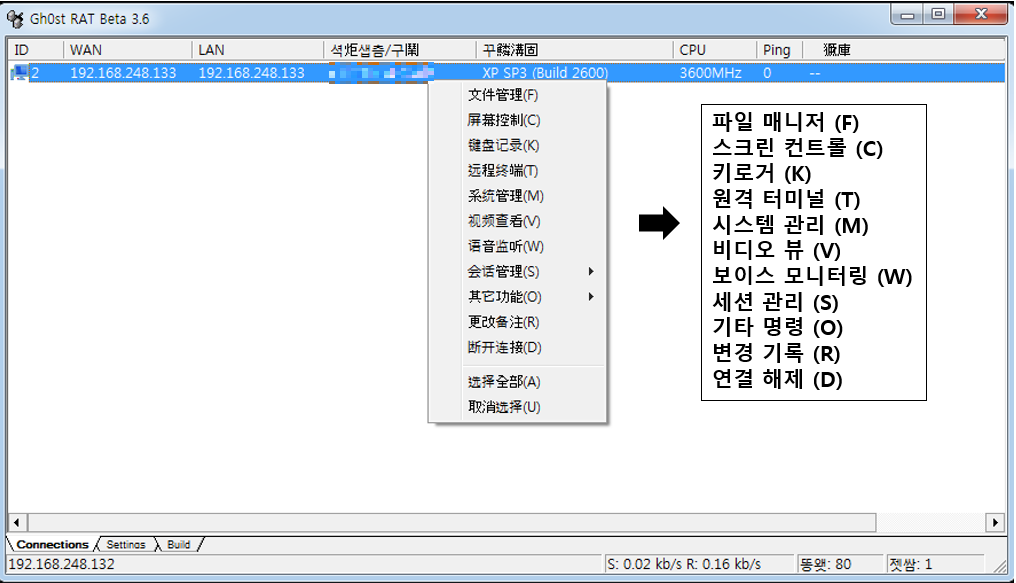

피해 PC에 드로퍼(Dropper) 설치가 완료되면 서버 프로그램에서는 다음과 같은 명령들을 전달할 수 있다.

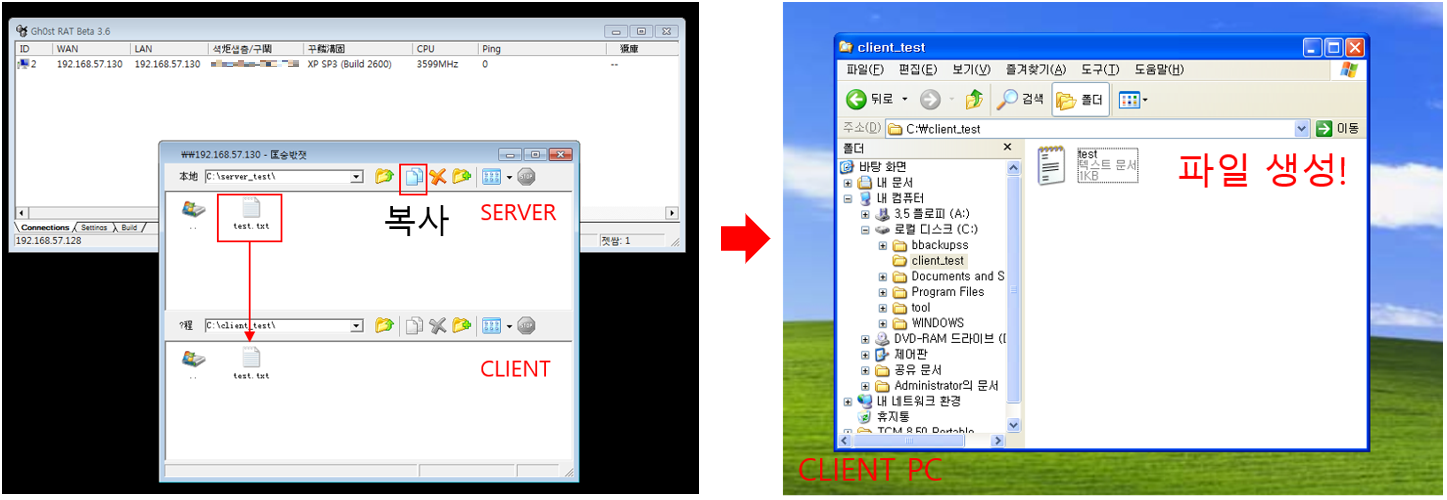

[1] 파일 관리 기능

- 피해 PC의 파일 목록 확인, 삭제, 다운, 이름 수정, 속성 변경 기능

- 피해 PC의 데이터 유출 기능

[2] 클립보드 내용 및 스크린 캡처 기능 (스크린 컨트롤 & 키로거)

- 피해 PC의 클립보드 입력 내용 저장 및 유출 기능

- 피해 PC 시스템 화면 캡처 기능

[3] 비디오, 오디오, 전화 연결 정보 기능

- 피해 PC 도청 기능 (웹캠이 설치되어 있거나 마이크가 연결되어 있을 경우)

[4] 쉘 매니저 기능

- 윈도우 커맨트 쉘을 통해 윈도우 명령 전달 기능

- 피해 PC를 강제 종료 및 재부팅 기능 (세션 관리 기능)

[5] 시스템 관리 기능

- 작업 관리자와 같이 실행중인 프로세스 목록 출력 기능 (특정 프로세스를 종료 및 재시작 가능)

[6] 추가 악성 데이터 다운로드

- [1], [4] 기능들을 활용하여 쉘코드 혹은 추가 악성 파일을 피해 PC에 전달할 수 있다.

현재 V3 제품에서는 Gh0st RAT 악성코드를 다음과 같은 진단명으로 진단하고 있다.

[파일진단]

| 진단명 (진단버전) | 기능 |

| Trojan/Win32.Gh0st.R6033 (2011-06-29) | 드로퍼 (내부 DLL 생성 및 구동 후 자신은 삭제) - EXE |

| Trojan/Win32.OnlineGameHack.R1442 (2010-12-06) | 네트워크 서비스 관련 svchost.exe에 인젝션되어 동작 - DLL |

'악성코드 정보' 카테고리의 다른 글

| ASEC 주간 악성코드 통계 ( 20200615 ~ 20200621 ) (0) | 2020.06.22 |

|---|---|

| 특정 기업환경에서만 동작하도록 설계된 Snake 랜섬웨어 (0) | 2020.06.18 |

| ASEC 주간 악성코드 통계 ( 20200608 ~ 20200614 ) (0) | 2020.06.15 |

| [주의] NSIS 형태로 유포 중인 이력서 위장 Makop 랜섬웨어 (0) | 2020.06.12 |

| ASEC 주간 악성코드 통계 ( 20200601 ~ 20200607 ) (0) | 2020.06.08 |

댓글