ASEC 분석팀은 1월 23일 채용 시즌에 맞춰 이력서로 가장한 정보유출 악성코드가 국내에 유포 중인 것을 확인하였다. 기존 이력서 가장한 악성코드들은 비너스락커부터 랜섬웨어를 지속적으로 유포하였었는데, 오늘 발견된 이력서 악성코드는 정보유출 (infostealer) 인 점이 가장 큰 특징이다. 파일의 외형적 특징으로는 Bluecrab, Nemty, Paradise 랜섬웨어와 동일한 패커(Packer)를 사용하였다.

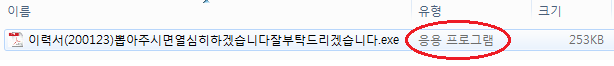

유포 파일명

- 이력서(200123)뽑아주시면열심히하겠습니다잘부탁드리겠습니다.exe

- 포트폴리오(200123)뽑아주시면열심히하겠습니다잘부탁드리겠습니다.exe

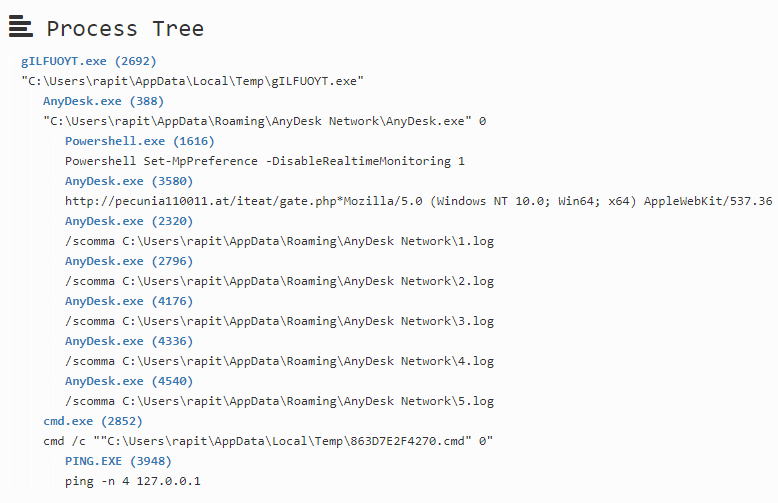

파일이 실행되면 %APPDATA%AnyDesk Network\AnyDesk.exe 로 자가복제 후 실행되며 최초 실행 한 파일은 삭제된다. AnyDesk.exe로 실행 된 파일에 의해 사용자 PC에서 아래 정보들을 탈취한다.

계정정보 탈취 (파일 참조)

- %AppData%\Roaming\FTP Explorer\profiles.xml

- %AppData%\Roaming\FTPGetter\servers.xml

- %AppData%\Roaming\MySpace\IM\users.txt

- %AppData%\Roaming\Digsby\digsby.dat

계정정보 탈취 (레지스트리 참조)

- HKEY_CURRENT_USER\Software\America Online\AIM6\Passwords

- HKEY_CURRENT_USER\Software\Google\Google Talk\Accounts

- HKEY_CURRENT_USER\Software\Paltalk

- HKEY_CURRENT_USER\Software\Microsoft\Internet Account Manager\Accounts

- HKEY_CURRENT_USER\Software\Microsoft\Windows Live Mail

- HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\Windows Messaging Subsystem\Profiles

- HKEY_CURRENT_USER\Identities\{DF08B0AE-B012-4165-989C-76E24DE3D330}\Software\Microsoft\Office\Outlook\OMI Account Manager

실행파일 형태의 유포파일은 아래와 같이 아이콘이 PDF 문서형태로 되어있어 문서파일로 오인하여 실행 할 수있으므로 사용자의 주의가 필요하다.

해당 악성코드 실행 시, 분석팀 자동분석 시스템 RAPIT에서는 아래와 같이 프로세스 실행 흐름을 보여준다.

악성코드는 재부팅 시점에 자동실행을 위해 아래의 레지스트리 키 등록을 시도한다.

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\AnyDesk

- %AppData%\Roaming\AnyDesk Network\AnyDesk.exe

추가로 아래와 같은 WMI 쿼리를 수행함이 확인되었다.

- wmi select * from AntivirusProduct

- wmi select * from win32_Battery

- wmi select * from win32_Process

- wmi select * from win32_ComputerSystem

- wmi select * from win32_PingStatus where address = 'pecunia110011.at'

- wmi select * from win32_NetworkAdapterConfiguration WHERE IPEnabled = True

유출한 정보를 전송하는 곳으로 추정되는 곳은 아래와 같다.

- hxxp://pecunia110011.at/iteat/gate.php?p=1

- hxxp://pecunia110011.at/iteat/gate.php?ct=1

- hxxp://pecunia110011.at/iteat/gate.php?lp=1

- hxxp://pecunia110011.at/iteat/gate.php?gpb=12

- hxxp://pecunia110011.at/iteat/gate.php?pcn=12

- ...

- hxxp://pecunia110011.at/iteat/gate.php?lpc=12

현재 V3에서는 해당 악성코드를 다음과 같은 진단명으로 진단하고있다.

[파일진단]

- Trojan/Win32.MalPe.R.317762 (2020.01.23.00)

'악성코드 정보' 카테고리의 다른 글

| 국내 기업을 사칭하여 이메일로 유포되는 Visual Basic 악성코드 (1) | 2020.02.11 |

|---|---|

| IE 취약점(CVE-2019-1367)에 대한 V3 행위탐지 (Fileless 형태) (0) | 2020.02.04 |

| Antefrigus 랜섬웨어 변종 국내 발견 (CLICK_HERE-[랜덤].txt) (0) | 2020.01.17 |

| 부당 전자상거래 위반행위 사칭하여 Nemty 2.5 랜섬웨어 유포 중 (1) | 2020.01.06 |

| 이제는 말할 수 있다! 안랩 vs 갠드크랩(GandCrab) (0) | 2020.01.02 |

댓글