2019년 11월 20일 안랩 ASEC 분석팀은 NEMTY REVENGE 2.0 랜섬웨어가 PDF 파일로 위장하여 국내 사용자를 대상으로 유포되고 있는 것을 확인하였다. 해당 랜섬웨어는 과거 워드(DOC)와 한글(HWP) 문서 파일로 위장하여 유포되었던 이력이 존재한다.

[그림 1] 과 같이 아이콘 및 파일명을 통해 pdf 문서처럼 보이도록 위장한 것을 확인할 수 있다. 하지만 [그림 2] 와 같이 .pdf 문자열 뒤 긴 공백 끝에 .exe 확장자가 숨겨져있어 사용자가 PDF 문서로 속아 실행하게 되면 랜섬웨어에 감염되게 된다.

2019.11.12 입사지원서로 위장해 유포중인 NEMTY 2.0 랜섬웨어 (지원서.hwp.exe)

입사지원서로 위장해 유포중인 NEMTY 2.0 랜섬웨어 (지원서.hwp.exe)

2019년 11월 12일 안랩 ASEC분석팀은 NEMTY REVENGE 2.0 랜섬웨어가 이력서로 위장하여 국내 기업을 대상으로 유포된 것을 확인하였다. 해당 랜섬웨어의 1.x 버전의 경우 Tesorion 라는 업체에서 복호화 툴을 제작..

asec.ahnlab.com

|

[표 1] 11월 20일 유포 파일명

지난 12일에 업로드된 NEMTY REVENGE 2.0 랜섬웨어는 이력서로 위장하여 유포되었던 점과 달리, 최근에는 공정거래위원회를 사칭하여 PDF 문서로 위장한 NEMTY 랜섬웨어를 유포 중인 것을 알 수 있다. 공정거래위원회를 사칭한 해당 유포 방식은 GandCrab, BlueCrab 유포에도 사용되어 왔다.

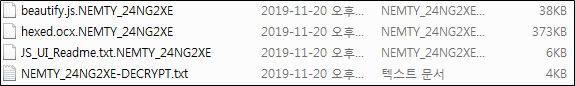

NEMTY REVENGE 2.0 랜섬웨어의 확장자는 NEMTY_[랜덤7자리문자열] 이며 랜섬노트명은 NEMTY_[랜덤7자리문자열]-DECRYPT.txt 이다. 감염에서 제외되는 목록은 아래와 같다.

| 제외 폴더 및 파일명 | windows, $RECYCLE.BIN, rsa, NTDETECT.COM, ntldr, MSDOS.SYS, IO.SYS, boot.ini, AUTOEXEC.BAT, ntuser.dat, desktop.ini, CONFIG.SYS, RECYCLER, BOOTSECT.BAK, bootmgr, programdata, appdata, Common Files, TorDir, Program Files, DECRYPT.txt |

| 제외 확장자 | .pif, .ttf, .url, .dll, .ini, .cpl, .com, .cmd, .cab, .log, .exe, .lnk, .NEMTY |

| 제외 국가 | Russia, Belarus, Kazakhstan, Tajikistan, Ukraine, Azerbaijan, Armenia, Kyrgyzstan, Moldova |

[표 2] 감염 제외 목록

또한 아래의 명령어를 통해 볼륨 쉐도우를 삭제하게 된다.

|

/c vssadmin.exe delete shadows /all /quiet & bcdedit /set {default} bootstatuspolicy ignoreallfailures & bcdedit /set {default} recoveryenabled no & wbadmin delete catalog -quiet & wmic shadowcopy delete |

[표 3] 볼륨 쉐도우 삭제 명령어

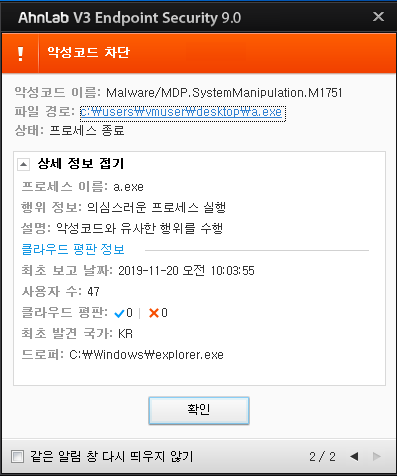

Nemty 랜섬웨어는 위장 방식을 지속적으로 변경하여 국내를 대상으로 꾸준히 유포 중이므로 사용자는 의심스러운 이메일 및 첨부파일을 실행할 때 주의가 필요하다. 현재 V3에서는 이와 같은 랜섬웨어를 다음과 같은 진단명으로 진단하고 있다.

[파일 진단]

Trojan/Win32.Malpe (2019.11.20.03)

[행위 진단]

Malware/MDP.SystemManipulation.M1751

'악성코드 정보' 카테고리의 다른 글

| [주의] 한글문서 악성코드 동작방식 변화 (시작프로그램 등록) (0) | 2019.11.22 |

|---|---|

| GandCrab, Nemty에 이어 동일 외형의 DEATHRansom 국내 발견 (9) | 2019.11.21 |

| '한국국가정보학회 학회장 선거공고' 내용의 악성 HWP 유포 (0) | 2019.11.18 |

| 포털 사이트의 보안 프로그램으로 위장한 악성코드 주의 (0) | 2019.11.18 |

| 코드 상의 특징을 통해 살펴본 2가지 공격그룹 (한글문서 취약점) (0) | 2019.11.18 |

댓글