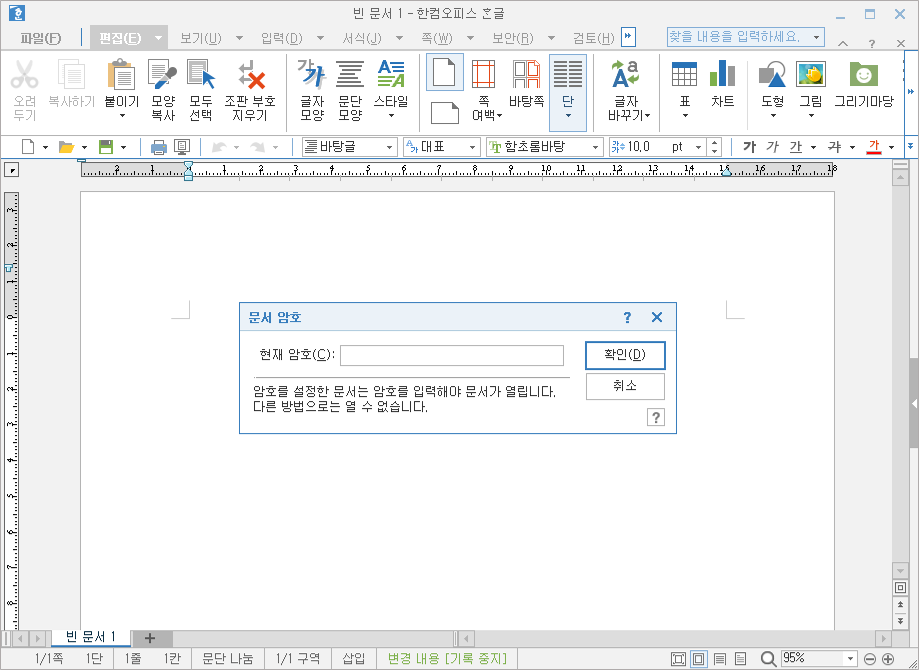

문서 암호가 있는 HWP 한글 파일을 이용한 공격이 증가하고 있다. 한글 파일을 이용한 공격은 대부분 특정 인물이나 기관을 대상으로 하는 타겟형 공격이다. 파일을 수신한 대상만 정상적으로 문서를 열 수 있게 메일로 암호를 전달하여, 암호 입력 시 악성 기능이 실행되도록 한다. 문서 암호가 있는 HWP 한글 파일은 이전부터 이미 확인되었지만, 2019년에 들어서는 그 빈도가 늘었다.

- 2019년 11월 - 정○○ 이력서

- 2019년 11월 - [WhitePaper+소개]신규코인 상장 신청서

- 2019년 8월 - 19-08-22_평화경제_설명자료_및_주요_쟁점(통일부)

- 2019년 6월 - 자문용 질문

- 2019년 5월 - 이벤트 당첨자 개인정보 수집 및 이용 동의 안내서

- 2019년 4월 - 3.17 미국의 편타곤 비밀 국가안보회의

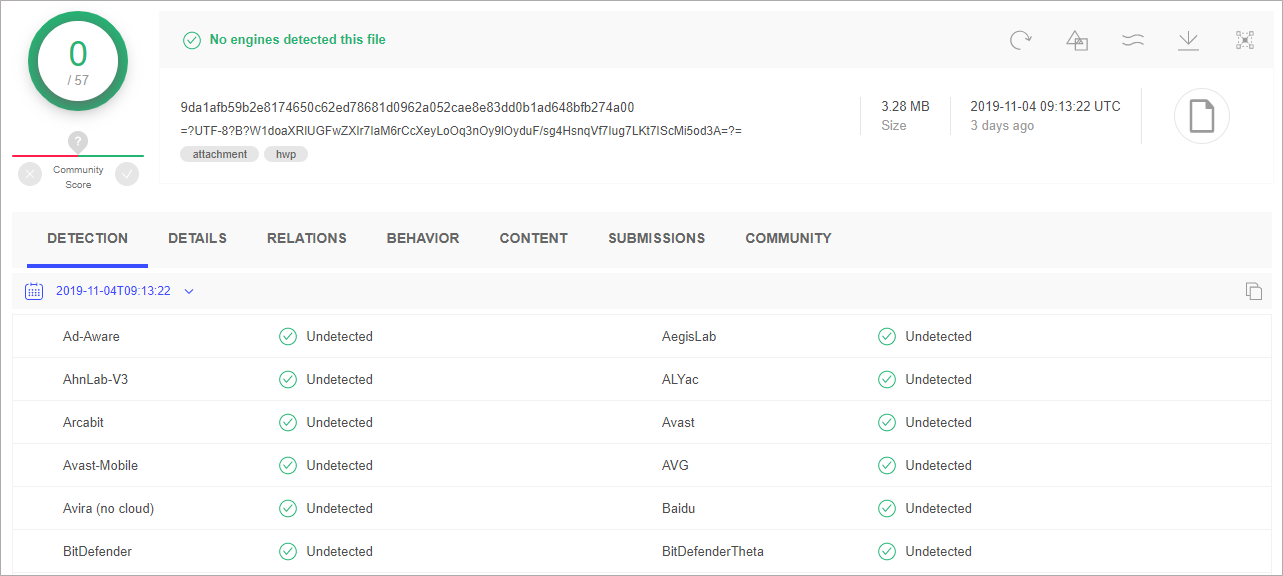

문서 암호가 있는 파일은 암호에 따라 파일의 바이너리가 변경되기 때문에, 구조적 또는 시그니처 기반의 안티바이러스 제품 탐지 방법을 우회한다. 따라서 문서 암호가 없는 상태에서는 탐지할 수 있는 파일이라고 해도, 암호를 걸게 되면 실행 이전까지는 이를 악성 파일로 탐지하기 어렵다. 실제로 가장 최근에 유포된 HWP 악성 파일은 VirusTotal 최초 조회 시 암호가 있는 상태에서는 그 어떠한 제품에서도 탐지하지 못하였다. 현재도 AhnLab 포함 4개 백신에서만 탐지하고 있다.

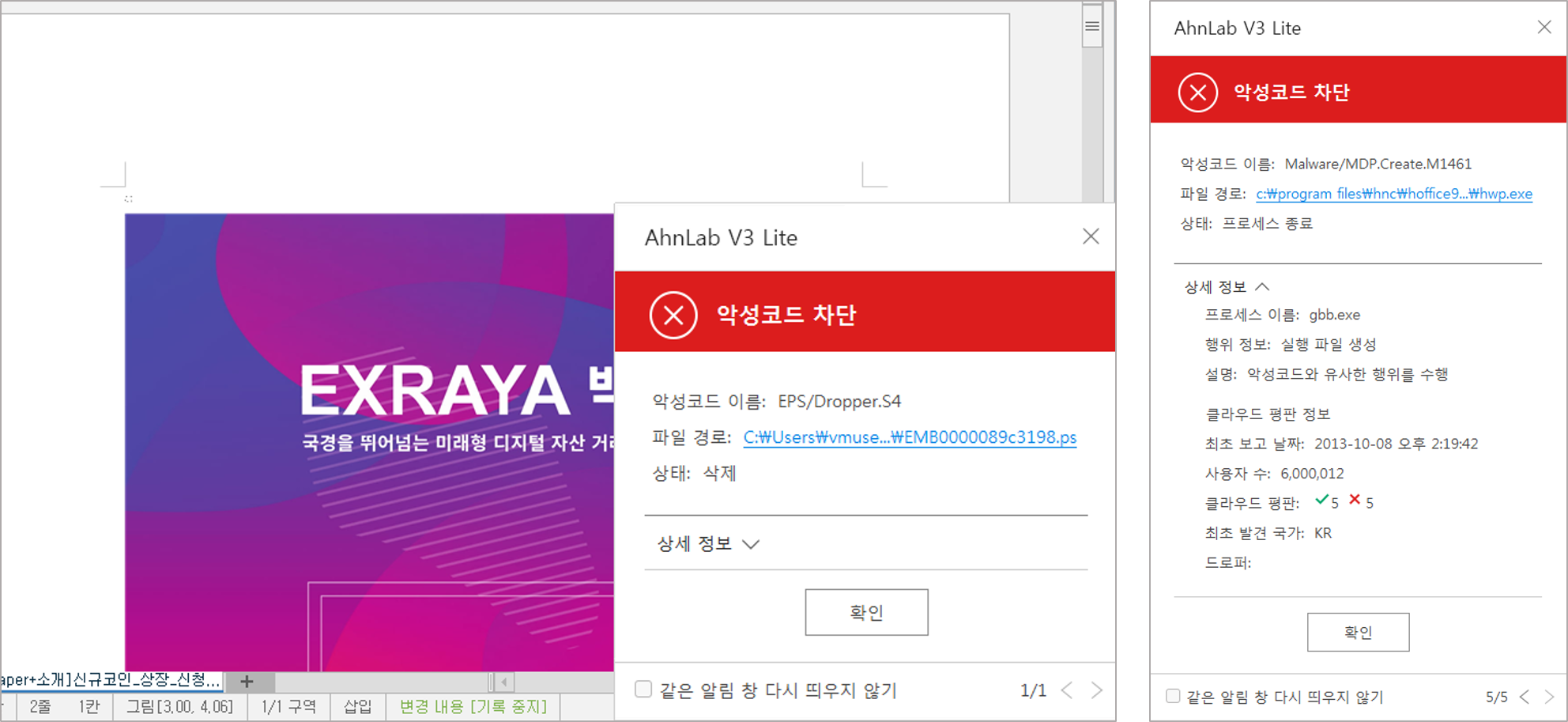

하지만 문서 암호가 걸려있다고 안티바이러스 제품에서 이를 탐지하지 못하는 것은 아니다. 사용자가 유효한 문서 암호를 입력하게 되면 문서 내용이 보이면서 악성 기능이 즉시 실행된다. 이에 따라 시스템에 생성되거나 실행되는 악성 행위를 기반으로 제품에서 탐지할 수 있다.

다음은 11월 5일 안랩 ASEC 분석팀에 접수된 악성 HWP 한글 파일 '[WhitePaper+소개]신규코인 상장 신청서.hwp'의 사례이다. 대상 파일은 악성 포스트스크립트 파일 (PS 또는 EPS 파일)을 이용하여 시스템 start up 경로에 악성 PE 파일을 생성하였다. 포스트스크립트가 삽입된 페이지 로딩 시 악성 행위가 실행되는데, 이 과정에서 PS 파일이 시스템 임시 경로에 생성된다. 생성된 PS 파일은 제품에서 탐지할 수 있다. 또는 이 과정에서 탐지되지 못하더라도, PS 파일이 실행하고자 하는 기능인 '특정 경로에 실행 파일 생성' 행위 자체를 차단할 수 있다.

[파일 진단]

- HWP/Dropper (2019.11.05.06)

- PS/Dropper (2019.11.05.09)

- EPS/Dropper.S4 (2019.11.07.03)

[행위 진단]

- Malware/MDP.Create.M1461

'악성코드 정보' 카테고리의 다른 글

| 입사지원서로 위장해 유포중인 NEMTY 2.0 랜섬웨어 (지원서.hwp.exe) (0) | 2019.11.12 |

|---|---|

| .bigbosshorse 랜섬웨어 국내발견 (2019.11.10) (0) | 2019.11.12 |

| 개인정보까지 유출하는 STOP 랜섬웨어 변종확인 (.mosk 확장자) (0) | 2019.11.08 |

| 국내 신종 랜섬웨어 발견 (ANTEFRIGUS) - 2019.11.06 (0) | 2019.11.07 |

| 빠르게 변화하는 BlueCrab 랜섬웨어 감염방식 (notepad.exe) (0) | 2019.11.05 |

댓글