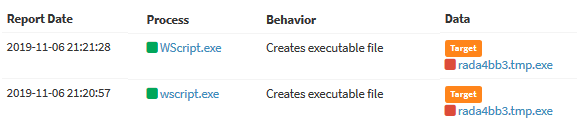

안랩 ASEC 분석팀은 2019년 11월 6일 BlueCrab(=Sodinokibi) 과 동일한 외형정보로 국내 유포되는 신규 랜섬웨어를 발견하였다. 해당 랜섬웨어는 아래의 그림에서 처럼 wscript.exe 프로세스에 의해 생성된 것으로 확인되어 Exploit kit을 통해 유포되는 것으로 추정된다.

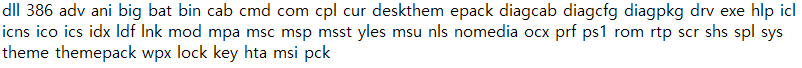

해당 랜섬웨어의 특징으로는 C:\드라이브는 암호화 하지않으며, D:\, E:\, F:\, I:\, U:\, G:\ 드라이브를 대상으로 암호화를 진행한다.

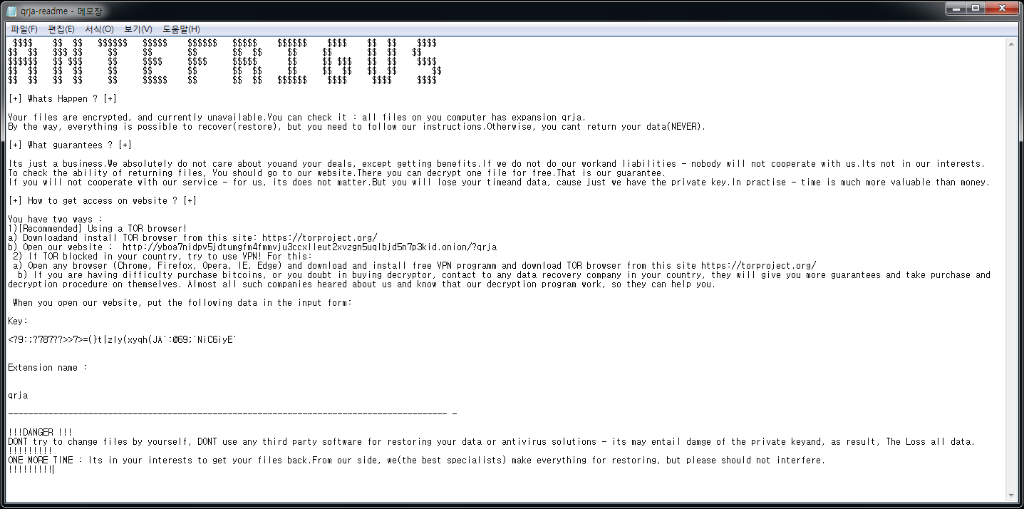

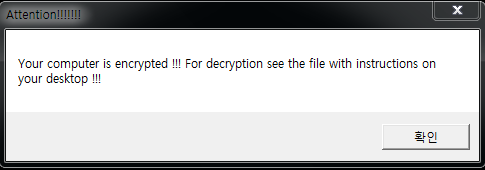

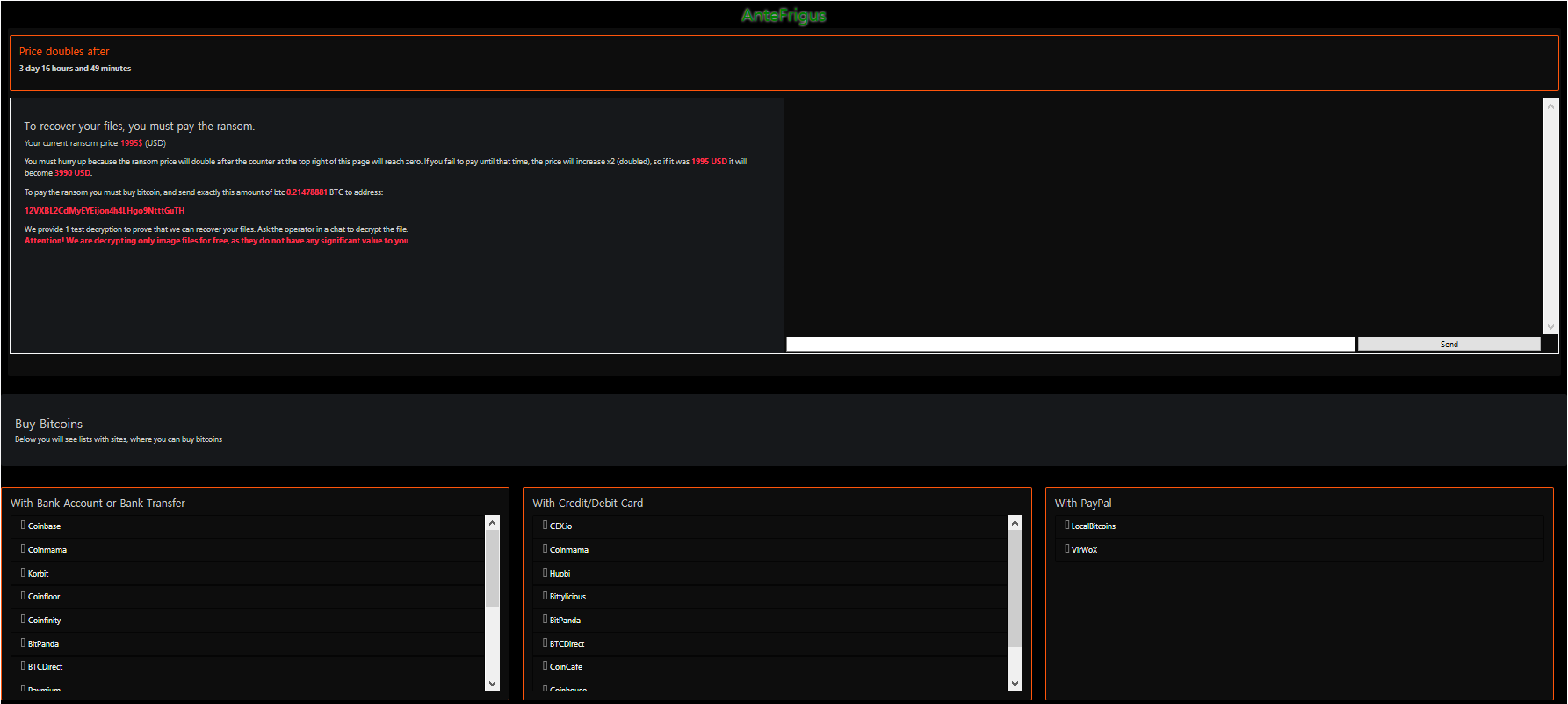

랜섬노트 (qrja-readme.txt) 를 띄워 사용자에게 감염 사실을 알리는 것 뿐만 아니라, 해당 랜섬 노트를 종료 시 메시지 박스(Attention!!!!!!! - Your computer is encrypted !!! For decryption see the file with instructions on your desktop !!!)를 한번 더 실행한다.

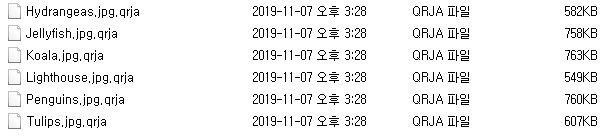

해당 랜섬웨어는 감염 시 확장자를 랜덤이 아닌 .qrja 로 변경한다.

특이한 점은, 한글로 된 파일명일 경우 파일 암호화는 되지만 확장자 변경은 하지 못하는 것으로 확인된다. 감염 후, 아래의 랜섬 페이지를 통해 복구 비용을 지불하도록 하고 있으며, 금액은 1,995$(USD)로 확인되었다.

현재 V3에서는 이와 같은 새로운 랜섬웨어에 대해서 행위 기반 탐지로 선제적으로 차단을 하며 아래 진단명으로 진단하고 있다.

[파일 진단]

Trojan/Win32.MalPe (2019.11.07.04)

[행위 진단]

Malware/MDP.DriveByDownload.M1153

[보안 업데이트]

https://get.adobe.com/flashplayer/

'악성코드 정보' 카테고리의 다른 글

| 문서 암호가 있는 HWP 한글 파일을 이용한 타겟 공격 증가 (0) | 2019.11.11 |

|---|---|

| 개인정보까지 유출하는 STOP 랜섬웨어 변종확인 (.mosk 확장자) (0) | 2019.11.08 |

| 빠르게 변화하는 BlueCrab 랜섬웨어 감염방식 (notepad.exe) (0) | 2019.11.05 |

| 'CES 참관단 참가신청서' 내용의 악성 HWP 유포 (0) | 2019.10.24 |

| 송장 메일로 유포되는 엑셀 문서 주의 (2) (0) | 2019.10.22 |

댓글