1. 서론

최근 다수의 시스템에서 네트워크 트래픽을 유발하는 악성코드가 확인 되어 가이드를 작성합니다.

2. 악성코드 감염 증상

해당 악성코드에 감염이 되면 다수의 파일을 다운로드 및 드랍하여 지속적인 재감염 및 네트워크 트래픽을 유발하여 네트워크 장애 및 시스템 리소스를 고갈 시킵니다.

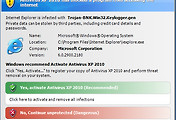

네트워크 트래픽의 대부분은 스팸메일 발송으로 V3 제품이 설치된 시스템이라면 아래와 같은 메시지를 확인할 수 있습니다.

3. 악성코드 감염 시 생성되는 파일 및 레지스트리

3. 1 파일

대표적으로 아래와 같은 파일을 생성하며 해당 파일 외 다수의 파일이 있습니다.

C:\RECYCLER\S-1-5-21-0243936033-3052116371-381863308-1811(임의의 폴더명)\vsbntlo.exe

C:\Documents and Settings\Administrator\Local Settings\Temp\init.exe

C:\bdxcphif.exe, C:\hfhhhml.exe, C:\uipcafn.exe 등의 임의의 파일명

C:\windows\system32\notepad.exe

C:\WINDOWS\system32\regedit.exe

C:\WINDOWS\system32\imPlayok.exe

C:\Documents and Settings\Administrator\imPlayok.exe

C:\program files\windows nt\dialer.exe

C:\program files\windows nt\pinball\pinball.exe

3. 2 레지스트리

"C:\RECYCLER\S-1-5-21-4023274132-7382142363-650398018-2867(임의의 폴더명)\wnzip32.exe"

HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Userinit

"C:\WINDOWS\system32\userinit.exe,C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp\init.exe"

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\12CFG214-K641-12SF-N85P (임의의 폴더명)

"C:\RECYCLER\S-1-5-21-0243936033-3052116371-381863308-1811(임의의 폴더명)\vsbntlo.exe"

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\Calc32

"C:\WINDOWS\system32\regedit.exe"

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\임의의 숫자

"c:\ecjew.exe"

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\imPlayok

"C:\WINDOWS\system32\imPlayok.exe

윈도우 기본 방화벽을 우회하기 위해 init.exe 파일을 예외 처리 합니다.

"C:\Documents and Settings\Administrator\Local Settings\Temp\init.exe:*:Enabled:ENABLE"

다수의 메일을 발송하기 위해 기본 연결 포트를 최대값으로 수정 합니다.

0xFFFE

윈도우 기본 방화벽 설정을 해제 합니다.

0x0

3.3 hosts 파일 변조

C:\WINDOWS\system32\drivers\etc\hosts 파일을 변조하기도 합니다.

4. 조치 방법

현재 해당 악성코드는 아래의 진단명으로 V3 제품군에서 진단 및 치료가 가능합니다. 따라서 스마트 업데이트를 통해 엔진을 최신버전으로 업데이트 하신 후 검사 및 치료를 진행해 보시기 바랍니다.

Win32/Palevo.worm.117248.G

Win32/Palevo.worm.119808.D

Win32/Polip

Win-Trojan/Agent.182791

Win-Trojan/Bifrose.61952.K

Win-Trojan/Bredolab.18432.G

Win-Trojan/Fakesys.23552.E

Win-Trojan/Injector.164864

Win-Trojan/Spamer.791552

위 악성코드 외 Win32/Dnis.C 바이러스와 함께 Win-Trojan/Rootkit 이 함께 설치되는 경우도 있습니다.

5. 기타

이러한 악성코드의 전파 경로는 주로 아래와 같으니 확인 후 차후에 재감염이 되지 않도록 주의해 주시기 바랍니다.

- 메일 열람 시 확인되지 않은 발신자에게서 온 메일에 포함된 첨부파일은 실행하지 않도록 합니다. 그리고 최근 PDF 취약점을 이용한 악성코드가 유행하고 있어 첨부파일의 확장자가 EXE가 아니더라도 열람을 하지 않는 것을 권장 드립니다.

2. 이동형 USB 디스크를 통한 전파

- 주로 Autorun 계열 악성코드가 이동형 USB 디스크를 통해 전파가 됩니다. Autorun 계열 악성코드는 이동형 USB 디스크를 연결 시 자동으로 실행되어 악성코드에 감염되게 됩니다.

따라서 아래 안내해 드리는 방법으로 설정하여 이동형 USB 디스크 연결 시 자동 실행을 막아 악성코드 감염을 예방하시기 바랍니다.

※ Autorun 계열 악성코드 예방 방법

아래 안내해 드리는 사이트의 파일을 우선 다운로드 합니다. 그리고 다운로드 후 실행을 하시기 바랍니다. 실행을 하면 아무런 창이 나타나지 않지만 설정이 완료된 것이며 이후로 이동형 USB 디스크를 연결하더라도 자동실행이 되지 않아 악성코드 감염을 예방할 수 있습니다.

Autorun 실행 방지 툴(다운로드)

3. Microsoft Windows 보안 취약점을 통한 감염

- 윈도우 보안 취약점을 이용하여 악성코드에 감염이 되는 경우도 많습니다. 따라서 윈도우 보안 업데이트를 꼭! 하여 미연에 예방하도록 합니다. 업데이트 방법은 인터넷 익스플로러 실행 후 메뉴에서 [도구] - [Windows Update] 를 선택하여 업데이트를 하도록 합니다.

'조치 가이드' 카테고리의 다른 글

| 허위백신으로 인한 증상 및 조치 방법 (2) | 2010.03.17 |

|---|---|

| Microsoft 3월 보안 패치 (1) | 2010.03.10 |

| 게임 계정 탈취. OnlineGameHack [Cyban] 조치가이드 (10) | 2010.01.14 |

| 허위 안티바이러스 "Antivirus Live" 조치가이드 (4) | 2010.01.05 |

| Privacy Center 허위 안티바이러스(백신) 제거 가이드 (8) | 2009.12.22 |

댓글