2013년 6월 3일, 한셀 문서파일의 취약점을 이용하여 설치된 'CyberGate RAT' 원격제어 악성코드에 대해 소개된 적이 있다. 2014년 3월, 다양한 정상 파일들로 위장해 설치되는 애드웨어 파일을 통해 'CyberGate RAT' 악성코드에 감염된 사례가 발견되었다. 과거에는 APT(Advanced Persistent Threat) 형태로 특정 기관을 대상으로 문서취약점을 이용하여 설치된 원격제어 툴('CyberGate RAT')이, 불특정 다수의 일반인을 대상으로 설치된 점이 특징이다.

[1] 설치파일 배포에 사용한 파일명들

아래의 파일들은 "UtilChango"라는 이름의 애드웨어 설치프로그램이 배포를 위해 사칭한 이름들 중 일부이다. 정상파일로 보이나, 내부에는 다양한 광고성 파일들을 다운로드 및 설치하는 기능을 갖는다.

- ExcelViewer.exe

- torrent.exe

- kmplayer.exe

- YouTubeDownloaderHD.exe

- CDSpace6LiteSetup.exe

- NATEON41.exe

- ALToolbar3.32.exe

- StarCodec.exe

- PowerPointViewer.exe

- gomplay.exe

- ...

아래의 [그림-1]은 해당 파일 내부에 존재하는 "UtilChango" 관련 문자열을 나타낸다.

[그림-1] 설치파일 내부에 존재하는 "UtilChango" 관련 문자열

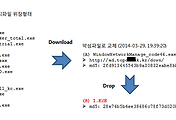

[2] 다운로드 사이트 들

해당 파일을 실행 시, 아래의 사이트들로 접속하여 다양한 광고성 파일들이 다운로드 및 실행된다. 이 중, 붉은색으로 표시한 사이트가 이번 "CyberGate RAT" 악성코드 설치와 관련되었으며, 해당 사이트는 과거에도 다양한 형태의 악성코드를 배포한 사례가 있다.

- http://www.micronames.co.kr/download/App/3179/Translation.exex

- http://www.gearext.com/ge/download/partner/ins.exex

- http://down.search-lines.co.kr/download/Searchline_nc_sline_wine_hinst.exex

- http://down.search-lines.co.kr/download/Searchline_nc_sline_wine_hinst.exex

- http://file.targetkeyword.co.kr/app/newiniweblink/P079/weblinkup.exex

- http://down.dreamprime.net/dreams3/DreamInst.exex

- http://www.utilchango.com/data/plugin/SbTool_BT44.exex

- http://ad79.co.kr/keypang/click/ikeypang.exex

- http://www.searchclick.co.kr/app/xeengine_0005.exex

- http://ad.topclick.kr/down/windowadvertisement_code90.exex

- http://s????????s.????.biz/s???s.exe

- http://dl.keywordinfo.co.kr/dl/ISZone/ISZoneSetup_94_hide.exex

- http://adforce.kr/adforce.php/cmad_adforce.exex

- http://down.thessi.net/download/adInstall_ssi017.exex

- http://www.utilchango.com/pds/download/service.zipx

- http://www.utilchango.com/pds/download/service2.zipx

- http://www.utilchango.com/data/files/14012211362682743.exex

[3] 설치파일 구조

's???s.exe' 파일은 동일사이트의 's????????s.exe' 파일을 다운로드하며, 해당 파일은 WinRAR SFX로 압축된 설치파일로, 내부에 'systemfile.exe'와 'hosts.ics' 2개의 파일을 포함한다.

(1) s????????s.exe (V3 진단명: Trojan/Win32.Qhost)

: 내부에 아래의 2개의 파일을 갖고 있으며, WinRAR SFX 형태로 압축되어 있다.

> hosts.ics (1,629 바이트)

> systemfile.exe (1,163,264 바이트) - Themida 실행압축

(2) hosts.ics (V3 진단명: BinImage/Qhost)

: 국내 백신 사이트 접속차단을 위해 제작된 파일로, 접속 차단을 시도한 사이트는 다음과 같다.

|

67.121.36.22 alyac.altools.co.kr 67.121.36.22 altools.co.kr 67.121.36.22 explicitupdate.alyac.co.kr 67.121.36.22 ko-kr.albn.altools.com 67.121.36.22 ko-kr.alupdatealyac.altools.com 67.121.36.22 update.aHnlab.com 67.121.36.22 ahnlab.nefficient.co.kr 67.121.36.22 www.alYac.co.kr 67.121.36.22 www.boho.or.kr 67.121.36.22 download.boho.or.kr 67.121.36.22 www.aHnlAb.com 67.121.36.22 explicitupdate.alyac.co.kr 67.121.36.22 Gms.ahNlab.Com 67.121.36.22 ko-kr.albn.altools.com 67.121.36.22 ko-kr.alupdatealyac.altools.com 67.121.36.22 Su.ahNlab.Com 67.121.36.22 su3.ahNlab.Com 67.121.36.22 su4.ahNlab.Com 67.121.36.22 update.ahNlab.Com 67.121.36.22 ahnlab.nefficient.co.kr |

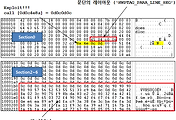

(3) systemfile.exe (V3 진단명: Trojan/Win32.RatTool)

: Themida로 실행압축되어 있으며, 실행 시, 아래의 경로에 복사되며, 내부에 아래의 [그림-2]에서처럼 DLL모듈을 포함하고 있다. 해당 DLL 모듈은 UPX로 실행압축되어 있으며, 별도의 파일로 생성되지 않는 특징을 갖는다. 해당 DLL모듈 내부에는 다양한 보안제품 관련 프로세스 및 서비스들에 대한 강제종료 기능을 갖고 있으며, 'CyberGate RAT' 모듈을 포함한다.

[그림-2] 'systemfile.exe' 내부에 포한된 'CyberGate RAT' 모듈

a. 파일생성

: %system% 폴더내에 'syste32' 이름의 폴더 및 'syste32.exe' 파일을 생성한다.

|

%system%\syste32\syste32.exe ('systemfile.exe'와 동일파일) |

b. 레지스트리 변경

: 자동실행 및 원격제어를 위해 아래의 레지스트리 항목들을 등록한다.

|

(1) HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run > "Policies" = C:\WINDOWS\system32\syste32\syste32.exe

(2) HKLM\SOFTWARE\Microsoft\Active Setup\Installed Components\{07DA018L-T80D-138M-L6G1-5AJT3B0GRR3Y}

(3) HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\policies\Explorer\Run

(4) HKCU\Software\remote > "NewGroup" > "NewIdentification" = remote |

아래의 항목들은 'systemfile.exe' 파일 내부에 존재하는 강제종료 대상 프로세스 및 서비스들을 나타내며, 총 100개의 리스트를 포함한다.

|

- AVKWCtlX64.exe |

'systemfile.exe' 파일 내부에 존재하는 DLL 모듈에는 'CyberGate RAT' 버전정보가 명시되어 있으며, 현재까지 확인된 버전은 아래의 [그림-3] 처럼 총 2가지이다. 3월 27일 배포한 파일에서 사용한 버전은 v1.18.00 이며, 과거에는 v1.07.5 버전이 사용되었다.

[그림-3] 악성코드가 사용한 'CyberGate RAT' 버전

[4] 원격제어 툴 기능 ('CyberGate RAT')

악성코드에서 사용한 'CyberGate RAT' 툴은 키로깅기능 및 다양한 메신저/IE/FTP 관련 패스워드 정보유출, 바탕화면 캡처, 웹캠 뷰어, 오디오 정보저장, 원격지 파일다운로드 및 실행 등의 다양한 악의적인 용도로 사용될 수 있다.

|

[바탕화면] - desktop

[키로깅] - keylogger

[웹캠] - webcam

[오디오 정보] - audiogetbuffer

[파일 다운로드 및 실행] - filemanager|dirmanagererror| |

[5] 악성파일 배포 사이트

: 현재까지 확인된 악성코드 배포사이트는 다음과 같다. 'CyberGate RAT' 원격제어 모듈 외에도 다양한 형태의 악성코드 배포지로 사용되었다.

- s????????s.????.biz

- ????.?????.info

[6] 참고사이트

- http://intumyself.tistory.com/233

- http://company.hauri.co.kr/news/notice_view.html?intSeq=304

- http://www.cyber-software.org/site/products/cybergate

'악성코드 정보' 카테고리의 다른 글

| 국가 재난을 악용한 ‘세월호’ 스미싱 그리고 피싱 (2) | 2014.05.13 |

|---|---|

| 뱅킹악성코드에 포함된 DDoS 공격기능 ('Gh0st' 3.75 버전) (0) | 2014.04.03 |

| APT 공격 - 새로운 "Kimsuky" 악성코드 등장 (0) | 2014.03.19 |

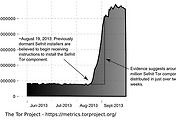

| 토르(Tor) 취약점을 악용한 Sefnit (0) | 2014.01.10 |

| ASEC 보안 위협 동향 리포트 2013 Vol.47 발간 (0) | 2014.01.10 |

댓글