2010년 9월 10일 새벽 해외에서 악성코드를 감염시키기 위한 목적으로 악의적인 스팸(SpamMail)이 대량 유포된 것이 SANS의 블로그 "'Here You Have' Email"와 다수의 해외 보안 업체 및 언론 등을 통해 알려지게 되었다.

이번 Swisyn 웜과 같이 이메일을 이용하여 대량 유포되는 매스 메일러(Mass Mailer) 웜(Worm)은 현재와 같이 금전적인 목적으로 개인 정보 탈취가 이루어지는 시대 상황에 따라 트로이목마(Trojan Horse)가 악성코드의 주류가 된 이후에는 그 유포 사례가 미비하다고 할 수 있다.

가장 최근에 유포되었던 매스 메일러 웜은 2010년 2월 구글(Google) 메일로 위장하여 감염을 시도한 Prolaco 웜의 발견 사례를 들 수가 있다.

이번에 유포된 Swisyn 웜은 다음과 같이 두 가지 형태의 메일 본문을 가지고 있으며 메일 제목 역시 "Here you have"와 "Just For you" 두 가지 형태를 가지고 있다.

해당 Swisyn 웜은 유포된 메일 본문에 존재하는 웹 사이트 링크를 클릭하게 되면 영국에 존재하는 특정 시스템에서 다운로드 하도록 되어 있으나 금일 오전 대량 유포가 시작 된 이후 유럽 지역 보안 업체들에 의해 신속하게 모두 차단되었다.

영국에 존재하는 특정 시스템에서 다운로드 되는 Swisyn 웜은 PDF_Document21_025542010_pdf.scr(290,816 바이트) 파일명을 가지고 있으며 마이크로소프트(Microsoft)의 비주얼 베이직(Visual Basic)으로 제작되어 있다.

해당 웜은 감염된 시스템에 존재하는 마이크로소프트의 아웃룩(Outlook)에서 이메일 주소들을 수집하여 해당 메일 주소들로 위 이미지와 동일한 내용의 이메일을 대량으로 발송하게 된다. 그리고 그 외에 이동형 저장 장치와 네트워크 공유 폴더로 웜을 전파하고자 시도한다.

이번 Swisyn 웜과 같이 이메일을 이용하여 대량 유포되는 매스 메일러(Mass Mailer) 웜(Worm)은 현재와 같이 금전적인 목적으로 개인 정보 탈취가 이루어지는 시대 상황에 따라 트로이목마(Trojan Horse)가 악성코드의 주류가 된 이후에는 그 유포 사례가 미비하다고 할 수 있다.

가장 최근에 유포되었던 매스 메일러 웜은 2010년 2월 구글(Google) 메일로 위장하여 감염을 시도한 Prolaco 웜의 발견 사례를 들 수가 있다.

이번에 유포된 Swisyn 웜은 다음과 같이 두 가지 형태의 메일 본문을 가지고 있으며 메일 제목 역시 "Here you have"와 "Just For you" 두 가지 형태를 가지고 있다.

해당 Swisyn 웜은 유포된 메일 본문에 존재하는 웹 사이트 링크를 클릭하게 되면 영국에 존재하는 특정 시스템에서 다운로드 하도록 되어 있으나 금일 오전 대량 유포가 시작 된 이후 유럽 지역 보안 업체들에 의해 신속하게 모두 차단되었다.

영국에 존재하는 특정 시스템에서 다운로드 되는 Swisyn 웜은 PDF_Document21_025542010_pdf.scr(290,816 바이트) 파일명을 가지고 있으며 마이크로소프트(Microsoft)의 비주얼 베이직(Visual Basic)으로 제작되어 있다.

해당 웜은 감염된 시스템에 존재하는 마이크로소프트의 아웃룩(Outlook)에서 이메일 주소들을 수집하여 해당 메일 주소들로 위 이미지와 동일한 내용의 이메일을 대량으로 발송하게 된다. 그리고 그 외에 이동형 저장 장치와 네트워크 공유 폴더로 웜을 전파하고자 시도한다.

1. Autorun.inf 파일을 이용한 이동형 저장 장치로 복사

해당 웜이 실행되면 윈도우 폴더(C:\Windows)에 자신의 복사본을 csrss.exe(290,816 바이트)으로 생성하고 다시 시스템 루트 드라이버(C:\)에 Tester CV 2010.exe(290,816 바이트)와 open.exe(290,816 바이트)로 다시 생성한다.

시스템 루트 드라이버에는 아래 이미지와 같은 autorun.inf 파일을 생성하여 USB와 같은 이동형 저장장치를 이용하여 다른 시스템으로도 전파를 시도한다.

2. 네트워크에 존재하는 공유 폴더에 복사본 생성

해당 웜은 자신이 생성한 스크립트 파일 vb.vbs(1,728 바이트)를 이용하여 감염된 시스템에 네트워크 공유 폴더가 존재 할 경우에는 자신의 복사본을 다음 파일명으로 복사를 시도한다.

"\d\" & "N73.Image12.03.2009.JPG.scr"

"\c\" & "N73.Image12.03.2009.JPG.scr"

"\New Folder\" & "N73.Image12.03.2009.JPG.scr"

"\music\" & "N73.Image12.03.2009.JPG.scr"

"\print\" & "N73.Image12.03.2009.JPG.scr"

"\E\" & "N73.Image12.03.2009.JPG.scr"

"\F\" & "N73.Image12.03.2009.JPG.scr"

"\G\" & "N73.Image12.03.2009.JPG.scr"

"\H\" & "N73.Image12.03.2009.JPG.scr"

그리고 해당 웜은 감염된 시스템에서 영국에 존재하는 특정 시스템으로 다수의 다른 파일들을 다운로드를 시도하게 된다. 그러나 다운로드 시도하는 파일들은 분석 당시 모두 차단되어 정상적으로 다운로드 되지 않는다.

다운로드 시도하는 총 13개의 파일들은 모두 Nirsoft에서 개발하여 공개한 인터넷 익스플로러(Internet Explorer), 파이어 폭스(Firefox), 윈도우 사용자 로그인 암호, 터미널 서비스 로그인 암호 등을 복구할 때 사용하는 보안 프로그램들이다.

다운로드 시도하는 총 13개의 파일들은 모두 Nirsoft에서 개발하여 공개한 인터넷 익스플로러(Internet Explorer), 파이어 폭스(Firefox), 윈도우 사용자 로그인 암호, 터미널 서비스 로그인 암호 등을 복구할 때 사용하는 보안 프로그램들이다.

해당 보안 프로그램들을 이용하여 사용자의 암호들과 감염된 시스템에서 현재 실행 중인 프로세스 들을 모두 시스템 루트 드라이버에 생성한 log 파일에 기록하여 외부 유출을 시도하게 된다.

그리고 해당 웜은 백신 및 개인용 방화벽 프로그램 등의 프로세스명과 서비스명을 내부에 가지고 있어 감염된 시스템에 존재할 경우에는 해당 보안 프로그램들을 강제로 종료 시키고자 한다.

이번에 이메일을 이용하여 대량 유포되었던 웜은 V3 제품군에서 다음과 같이 진단한다.

Win32/Swisyn.worm.290816

다양한 방식으로 유포되는 악성코드들의 감염으로 인한 피해를 예방하기 위해서는 다음의 사항들을 숙지 할 필요가 있다.

1. 마이크로소프트 업데이트 웹 사이트를 통해 시스템에 설치된 윈도우 운영체제, 인터넷 익스플로러 및 오피스 제품에 존재하는 취약점을 제거하는 보안 패치를 모두 설치한다.

2. 자주 사용하는 컴퓨터 시스템에는 V3 365 클리닉과 같은 방화벽과 백신이 포함되어 있는 통합 보안 제품을 반드시 설치한다.

3. 웹 브라우저를 통해서 유포되는 악성코드의 감염을 예방하기 위해 사이트가드(SiteGuard)와 같은 웹 브라우저 보안 소프트웨어 를 같이 설치하는 것이 중요하다.

4. 사용중인 컴퓨터 시스템에 설치된 백신을 항상 최신 엔진으로 업데이트 하고 실시간 감시를 켜두는 것이 중요하다.

5. 전자 메일에 첨부파일이 존재 할 경우 실행 하지 않도록 주의 하며 저장후 최신 엔진으로 업데이트된 백신을 통해 먼저 검사를 한 후 실행 하도록 한다.

6. 전자 메일에 존재하는 의심스런 웹 사이트 링크는 클릭하지 않는다.

'악성코드 정보' 카테고리의 다른 글

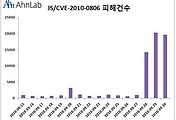

| 한국내 MS10-018 취약점 공격 악성코드 증가 (0) | 2011.10.27 |

|---|---|

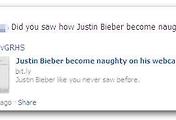

| 페이스북으로 유포되는 허위 메시지들 (0) | 2011.10.27 |

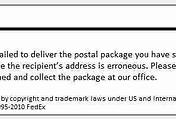

| 메일 본문을 이미지 처리한 페덱스 위장 악성코드 (0) | 2011.10.27 |

| 트위터로 조종하는 악성코드 트윗봇 생성기 (0) | 2011.10.27 |

| SNS인 마이스페이스를 사칭한 허위 백신 (0) | 2011.10.27 |

댓글