ASEC에서는 추석 연휴 전인 2010년 9월 15일 어도비(Adobe)의 플래쉬 플레이어(Flash Player)에서 알려지지 않은 제로 데이(Zero Day, 0-Day) 취약점(CVE-2010-2884)이 존재하며 이를 악용한 악성코드가 발견되었음을 언급하였었다.

플래쉬 플레이어에 존재하였던 제로 데이 취약점은 현재 어도비에 의해 해당 취약점을 제거 할 수 있는 보안 패치를 보안 권고문 "APSB10-22 Security update available for Adobe Flash Player"과 함께 공개하였다.

해당 취약점은 플래쉬 플레이어가 설치되어 있는 일반 PC에서 뿐만이 아니라 플래쉬를 지원하는 스마트폰 플랫폼인 안드로이드(Android) 역시 동일한 보안 위협에 노출 될 수 있음으로 어도비의 보안 권고문을 참고하여 업데이트 하는 것이 중요하다.

ASEC에서는 2010년 9월 15일 발견되었던 해당 제로 데이 취약점을 악용하는 취약한 플래쉬 파일(SWF)에 대해 상세한 분석을 진행하였다.

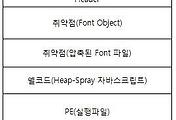

이 번에 발견되었던 취약점은 플래쉬 파일의 실행 시에 추가적으로 2개의 플래쉬 파일(SWF) 생성하여 실행하게된다. 생성된 SWF 파일 중 하나의 내부에는 해당 취약점을 발생시키는 직접적인 코드가 포함되어 있었으며 파일 내부에 존재하는 액션스크립트(ActionScript) 코드가 힙 스프레이(Heap_spray) 방식으로 쉘코드(Shellcode)를 생성하도록 설계되어 있다.

취약한 SWF 파일 내부에 존재하는 바이트코드(Bytecode)들을 액션스크립트(ActionScript)로 변환하게 되면 그 내 부에는 해당 제로 데이 취약점과 관련 코드들이 포함되어 있다.

그리고 아래 이미지에서와 같이 힙 메모리(Heap Memory)에 존재하는 쉘코드는 특정 키 값으로 XOR 인코딩 되어 있으며 해당 쉘코드 부분을 디코딩 하게 되면 미국에 위치한 특정 시스템에서 XOR로 인코딩 되어 있는 악성코드를 다운로드 하게 되어 있다.

이 번에 발견된 어도비 플래쉬 플레이어의 알려지지 않은 취약점을 악용하는 악성코드는 SWF 파일 형태로 플래쉬 플레이어를 악용 하였으나 취약한 SWF 파일 자체를 웹 브라우저(Web Brower)를 통해 동작하게 하는 방식을 사용하게 될 경우에는 기존의 힙 스프레이 (Heap_srpay) 코드와 결합하여 웹 브라우저에 대한 취약점 공격 형태로도 악용 될 가능성이 있다.

'악성코드 정보' 카테고리의 다른 글

| 파이어폭스 제로 데이 취약점 분석 (0) | 2011.10.27 |

|---|---|

| 파이어 폭스 제로 데이 취약점 악용 악성코드 유포 (0) | 2011.10.27 |

| 어도비 플래쉬 제로데이 취약점 악용 악성코드 발견 (0) | 2011.10.27 |

| 어도비 아크로뱃 리더의 제로데이 취약점 악용 악성코드 (0) | 2011.10.27 |

| 트위터 웹 사이트의 크로스 사이트 스크립팅 취약점 악용 (0) | 2011.10.27 |

댓글