1. Conficker 개요

-------------------------------------------------------------------------------------------------------

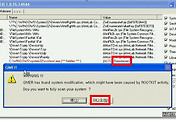

해당 악성코드는 윈도우 보안 취약점(MS08-067), 관리공유 및 이동디스크를 통해 빠르게 확산되어 네트워크 자원(랜덤 및 B클래스 IP대역을 대상으로 Remote TCP 445포트로 대량의 트래픽 발생)을 소모시킨다. 추가적으로 진단을 어렵게 하는 기법이 사용되었는데, 악성코드 원본을 Svchost.exe에 Remote Handle(원격핸들)로 오픈하여 실행되며, 악성코드가 등록한 레지스트리 서비스 및 악성파일 원본에 Read권한을 없애 파일/레지스트리에 접근을 불가능하게 한다.

-------------------------------------------------------------------------------------------------------

[주요 증상]

- TCP 445 포트로 다량의 트래픽을 발생

- DNS 쿼리를 후킹하여 보안 사이트만 접속되지 않도록 하는 증상 발생

(ex) MS 사이트, ahnlab.com 등

[의심 증상]

- 랜덤 및 B클래스 IP대역을 대상으로 Remote TCP 445포트를 통한 대량의 트래픽 발생시키는 시스템 존재

[세부 확인]

- 의심 증상이 발생되는 시스템에서 패킷 덤프를 저장한 후 Wireshark 등의 툴을 이용하여 확인한다. (네트워크 환경에 따라 다르기 때문에 네트워크 담당자의 도움을 받아 메인 라우터나 혹은 Conficker 의심 증상이 발생하는 네트워크 단에서 저장한다.)

1. Filter 항목에 smb 입력한 후 엔터

2. Conficker임을 확인하는 방법

A) 취약점 서비스 String 검색 : ‘Edit’ > ‘Find Packet’을 선택, Search In 항목의 ‘Packet list’ 선택, 최종적으로 String을 선택한 후 NetPathCanonicalize를(Conficker가 이용하는 취약점 서비스명) 입력하고 Find를 클릭한다.(추가 의심정보 : IPC$를 대상으로 Scanning, srvsvc API 요청)

B) 동일한 취약점에 대한 다른 검색 방법 : Filter항목에 srvsvc.opnum == 31 입력 후 엔터

- srvsvc API(취약한 NetPathCanonicalize 함수를 포함)에 바인드 요청하는 취약점 패턴

- 문자열 중에 \..... 되어 있는 부분에 ‘2e 00 2e 00 5c 00 2e 00 2e 00’ 값이 있는지 확인하며, 이 문자열은 Conficker에서 많이 볼 수 있는 취약점 패턴이다.

B. 안리포트를 통한 확인 방법(의심 시스템 찾은 경우)

- 네트워크 연결 : svchost.exe 프로세스를 이용하여, 원격 포트 445를 통해 SYN Sent 시도

'조치 가이드' 카테고리의 다른 글

| Rustock 조치 가이드 (2) | 2009.10.22 |

|---|---|

| Conficker 조치 가이드 (2) (3) | 2009.10.16 |

| Total Security 조치 가이드 (49) | 2009.09.29 |

| _Restore 폴더 치료 불가에 대한 조치 방법 (0) | 2009.09.26 |

| 네트워크 트래픽 유발 Win32/Palevo.worm 조치가이드 (2) | 2009.09.22 |

댓글