지난 6월 24일 ASEC 분석팀은 현재 상영중인 영화 "결백" 영화 파일을 위장한 백도어 악성코드의 유포 현황을 발견하였다. 그리고 8월 5일 동일 류의 악성코드를 모니터링 중 최신 영화인 "반도" 영화 파일로 새롭게 위장한 백도어 악성코드가 유포되는 정황을 포착하였다. 공격자는 지난 번과 동일하게 일반 사용자들이 많이 이용하는 "토렌트(Torrent)"를 통해 악성코드를 유포하였으며, 업로드 시점은 8월 4일 02시 20분으로 확인되었다. 자사 ASD(AhnLab Smart Defense) 인프라에 따르면 해당 파일에 의한 감염자 수가 빠르게 증가하고 있다.

영화 '결백' 동영상 파일(*.AAC)로 위장하여 유포되는 백도어

지난 6월 24일 ASEC 분석팀은 현재 상영중인 영화 "결백"으로 위장한 백도어형 악성코드(Innocence Bot) 유포 이력을 확인하였다. 이번에 사용된 유포 방식은 많은 사용자가 이용하는 "토렌트"를 통해 �

asec.ahnlab.com

유포지에서 다운로드 된 토렌트 파일명은 영화 파일("반도.2019.1080p.x265.Netbox.zip")인 것처럼 보이지만, 실제 파일의 확장자는 zip 압축 파일이다. 해당 압축 파일 내부에는 아래의 그림과 같이 반도 영화와 무관한 영화 동영상 파일 그리고 악성코드("Netbox.exe") 총 2개의 파일이 존재한다.

악성코드 제작자는 영화 동영상 파일의 확장자를 .Netbox으로 변경하여 마치 영화를 보기위해서는 악성코드(Netbox.exe)를 실행 해야 볼 수 있는 것처럼 위장하였다.

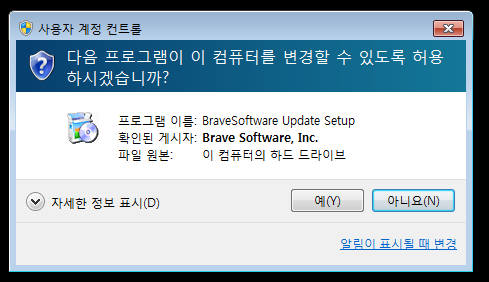

사용자가 영화를 보기위해서 "Netbox.exe"를 실행할 경우 백도어 악성코드가 실행되며 해당 악성코드는 추가적으로 정상 BraveSoftware 브라우져 설치를 유도 한다. 정상 프로그램 설치로 하여금 사용자는 악성코드의 감염을 인지하지 못 할 수 있다.

- C&C 주소 : 1.64.12.99:1604

최종적으로 사용자 PC에서 실행되는 악성코드는 백도어 형태의 악성코드이며, C&C 서버와 연결이 성공할 경우 공격자로부터 다양한 명령을 전달 받을 수 있다. 아래 문자열은 수행하는 명령과 관련된 문자열 정보이다. 공격자는 DDoS, 시스템 정보 유출, 웹캠 제어, 키로깅, 스크린 캡처, BSOD 유발, 파일 다운로드 & 업로드 등 감염 PC를 제어하기 위한 다양한 명령을 내릴 수 있다.

KillProcess KILLPID ActiveOnlineKeylogger UnActiveOnlineKeylogger ActiveOfflineKeylogger UnActiveOfflineKeylogger OpenWebPage URLDownload PrintText GetClipT DisabledTaskManager Shutdown SrchDrives GetSystemInfo ScreenSaver CloseServer RestartSocket RestartServer RunSelectedAsAdmin RunSelectedShow RunSelectedHidden DeleteFiles SendFilesToTrash AttribNormal AttribHidden AttribSystem AttribArchive RenameFile ShortCut MkeDir DDOSHTTPFLOOD DDOSSYNFLOOD DDOSUDPFLOOD DelDir HideFolder ShowFolder DeleteReg UninstallAPP GetServList StartServices StopServices RemoveServices InstallService GetStartUpList DelMSKey InstallHKEY

이전 블로그 사례와 마찬가지로 토렌트를 통한 악성코드 유포 방식의 파급력은 상당히 큰 것으로 보인다. 따라서 사용자는 불법 다운로드 지양 및 출처가 불분명한 사이트에서 의심스러운 파일을 다운로드 하지 않도록 각별히 주의해야한다.

현재 안랩 V3 제품에서는 해당 악성코드를 다음과 같은 진단명으로 진단하고 있다.

[파일 진단]

- Netbox.exe : Suspicious/Win.Delphiless.X2091 (2020.08.06.00)

[관련 IOC정보]

[HASH]

- 1e6e34b02cef6b3da9600fa74155c1c4

[C2]

- 1.64.12.99:1604

'악성코드 정보' 카테고리의 다른 글

| ASEC 주간 악성코드 통계 ( 20200803 ~ 20200809 ) (0) | 2020.08.11 |

|---|---|

| 스팸 메일로 유포 중인 AveMaria 악성코드 (0) | 2020.08.10 |

| ASEC 주간 악성코드 통계 ( 20200727 ~ 20200802 ) (0) | 2020.08.03 |

| 더욱 정교하게 유포 중인 폼북(Formbook) 악성코드 (0) | 2020.07.30 |

| ASEC 주간 악성코드 통계 ( 20200720 ~ 20200726 ) (0) | 2020.07.28 |

댓글