ASEC 분석팀은 최근 복사한 코인 지갑 주소를 공격자의 지갑 주소로 변경하는 기능을 갖는 악성코드가 유포 중인 것을 확인하였다. 해당 악성코드는 아래의 글에서 언급한 샘플들과 동일한 패커로 포장되어 유포 중이다.

동일 외형의 서로 다른 악성코드 배포 중: 서비스형 악성코드 확산?

ASEC 분석팀은 Nemty, Ryuk, BlueCrab(=Sodinokibi) 랜섬웨어와 Raccoon, Predator 정보유출형 악성코드들이 동일한 외형의 정상 프로그램을 위장하여 유포중인 것을 확인하였다. 소스코드가 공개된 정상 프로��

asec.ahnlab.com

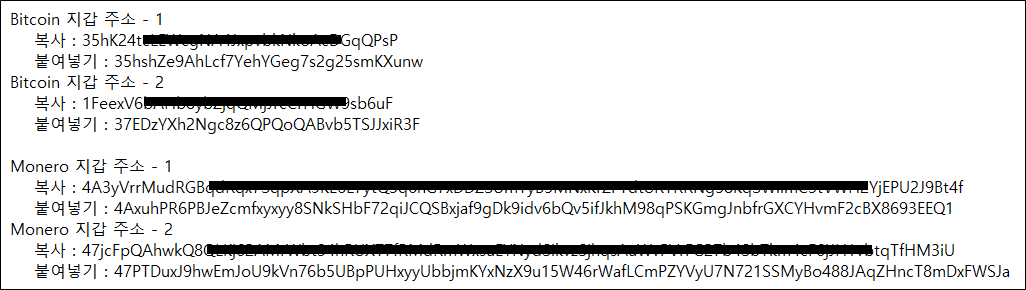

코인 지갑 주소의 경우 길고 랜덤한 문자열을 갖기 때문에 일반 사용자가 직접 외워서 쓰기가 쉽지 않다. 주로 주소 문자열을 저장해둔 후 필요할 때 복사 및 붙여넣는 방식으로 사용할 것이다. 악성코드가 감염된 환경에서는 사용자가 코인 지갑 주소를 복사하고 붙여넣는 순간 사용자의 지갑 주소가 악성코드 제작자의 지갑 주소로 변경된다.

위에서는 비트코인과 모네로의 결과만 존재하지만, 이더리움, 라이트코인, ZCash, 비트코인캐시(기존 주소 및 신규 주소 모두) 등도 클립보드 하이재킹 공격의 대상이다.

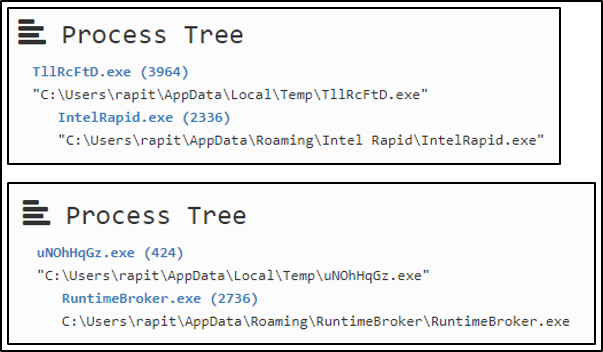

감염된 환경에서는 악성코드가 IntelRapid라는 이름으로 동작하면서 복사한 클립보드를 공격자의 주소로 변경하는 작업을 수행한다. 최근에는 IntelRapid라는 이름 대신 RuntimeBroker라는 이름으로 감염된 컴퓨터에서 동작 중이다.

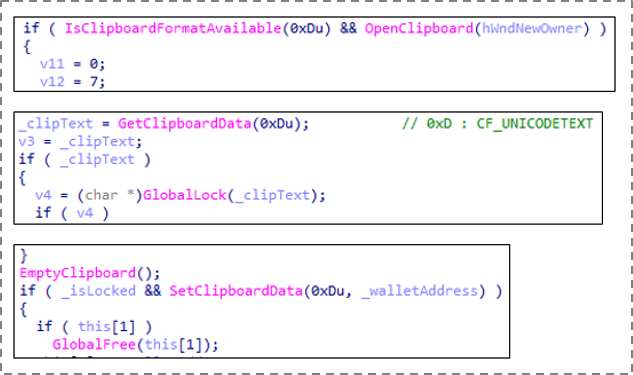

IntelRapid 또는 RuntimeBroker로 실행된 악성코드는 이후 클립보드를 모니터링하다가 만약 사용자가 복사한 문자열이 코인 지갑 주소와 매칭된 경우 그 주소를 공격자의 주소들 중 하나로 변경한다.

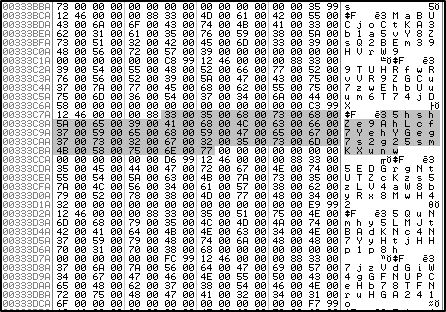

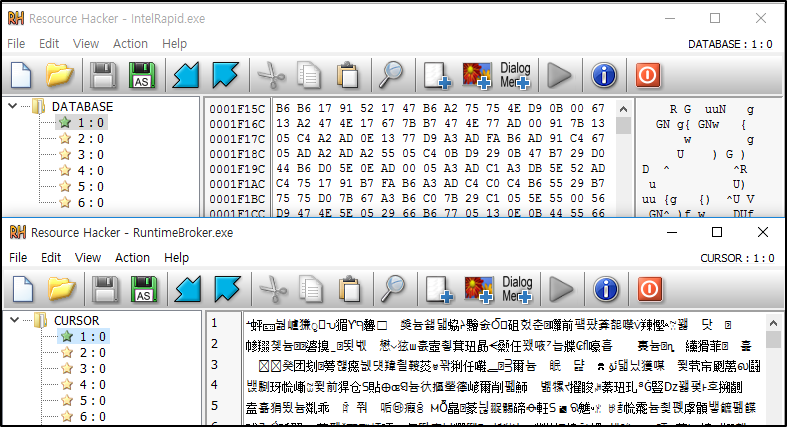

공격자의 지갑 주소들은 리소스 섹션에 인코딩된 형태로 존재하며, 실행 후 메모리 상에 디코딩되어 있다가, 사용자가 지갑 주소를 복사했을 선택되어 원래 지갑 주소를 대체하게 된다.

다음은 과거 버전과 최근 변형의 차이점을 정리한다. 먼저 위에서도 언급했듯이 악성코드 실행 시 자기 자신을 복사하는 경로가 AppData\Roaming\IntelRapid\IntelRapid.exe 에서 AppData\Roaming\RuntimeBroker\RuntimeBroker.exe 경로로 변경되었다. 참고로 이후 시작 프로그램 폴더에 동일한 이름의 바로가기 파일을 만들어서 재부팅 후에도 실행될 수 있도록 한다.

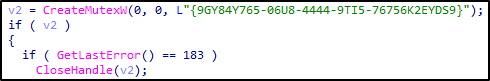

다음으로는 뮤텍스가 있다. 과거 악성코드에서는 뮤텍스 "{37529D08-A67E-40B3-B0F2-EB87331B47F5}"를 사용한 반면, 최근 악성코드에서는 뮤텍스 "{9GY84Y765-06U8-4444-9TI5-76756K2EYDS9}"가 사용된다.

마지막으로 리소스 이름이 변경되었다. 과거 IntelRapid로 유포되던 악성코드들은 모두 인코딩된 지갑 주소들이 DATABASE라는 이름으로 리소스 섹션에 저장되었다. 하지만 최근 유포 중인 RuntimeBroker는 CURSOR 라는 이름으로 리소스 섹션에 저장되어 있다.

현재 V3에서는 해당 악성코드를 다음과 같은 진단명으로 진단하고있다.

[파일진단]

- Trojan/Win32.MalPe.R335265

'악성코드 정보' 카테고리의 다른 글

| Nemty Special Edition 버전 유포중 (복원가능) (0) | 2020.05.20 |

|---|---|

| 코인업체 인력모집 양식 가장한 워드문서로 악성코드 유포 중 (0) | 2020.05.14 |

| 국내 대형 게임업체 인증서 도용 악성코드, 문서 통해 유포 (0) | 2020.05.08 |

| Lazarus 그룹의 방위산업체 대상 공격 증가 (0) | 2020.05.08 |

| [주의] 이력서와 공정거래위원회를 사칭한 악성코드 유포 (0) | 2020.05.06 |

댓글