ASEC 분석팀은 오늘(3월 4일) 견적서로 위장한 정보 탈취 형(키보드 입력값 유출) 악성코드가 유포 중임을 확인하였다. 2차 악성파일 다운로드 주소가 일반인들이 정상적으로 많이 사용하는 구글 드라이브(https://drive.google.com)를 이용한 점도 정상적인 행위로 위장하기 위한 것으로 추정된다. 해당 악성코드는 자사에서 이전에 공개하였던 오토캐드(AutoCAD) 도면 파일(dwg)로 위장한 아래의 악성코드와 동일한 유형으로 확인되었다.

[주의] 오토캐드(AutoCAD) 설계도면 파일(dwg)로 위장하여 악성코드 유포 - 2020. 2. 27

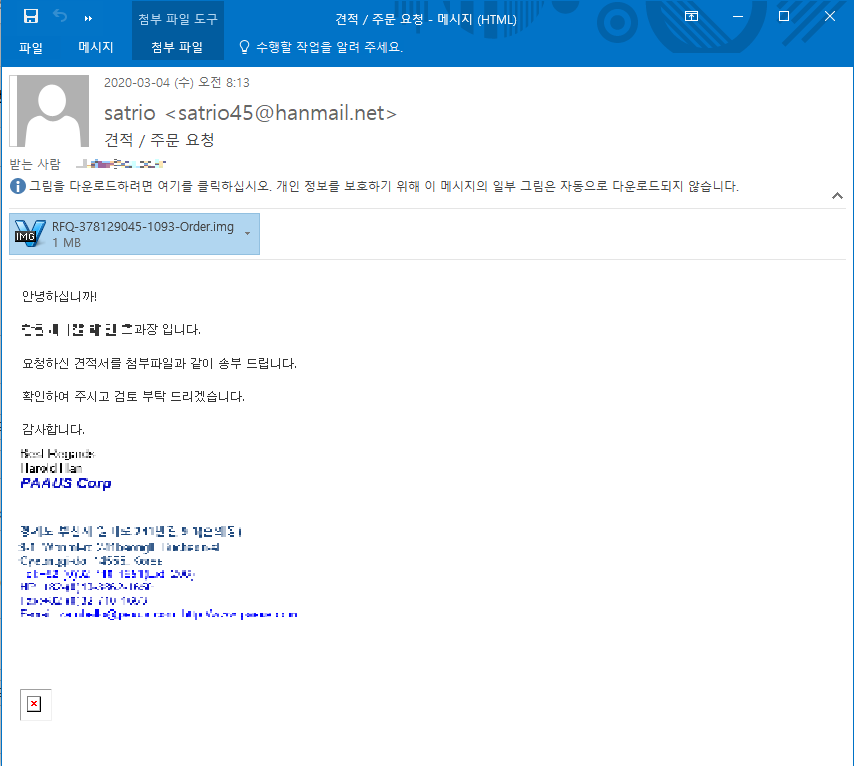

아래 [그림1, 2]과 같이 메일 내부에 정상적인 견적서 이미지(img)파일이 첨부되어있으며 해당 이미지 파일 내부에는 악성 실행파일이 존재한다.

악성 파일이 실행되면 아래와 같이 자기 자신을 복사하며 복사 된 파일을 실행하는 기능의 VBS 파일을 생성한다. 또한 생성 된 VBS 파일을 RUN키 등록되어 윈도우 시작시 자동 실행되도록 한다.

| 복사 된 파일 | C:\users\vmuser\Templum\Ornarypo.exe |

| 생성 된 VBS 파일 |

C:\Users\vmuser\Templum\Ornarypo.vbs 파일 내용 : 복사 된 파일 실행 Set W = CreateObject("WScript.Shell") |

| VBS 파일 RUN 키 등록 |

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce\Chika "C:\Users\vmuser\Templum\Ornarypo.vbs" |

실행 된 해당 악성파일은 인코딩 된 악성 데이터를 다운로드하여 메모리 상에서 복호화 후 추가 동작한다.

| 다운로드 URL | https://drive.google.com/uc?export=download&id=1fmp0vjx2nzPCdXbnfiwV4rohKjYv6BLE |

복호화 된 데이터는 Formbook이라 알려진 정보 유출형 악성코드이다. 실행 중인 프로세스에 인젝션하여 동작하며 사용자 정보를 탈취한다. 탈취되는 정보로는 '키보드 입력 정보(keylogging)', '클립보드' 등이 있다.

안랩 V3 제품군에서는 위 유형의 악성코드를 다음과 같이 탐지하고 있다.

- Malware/Win32.Generic.C4004690 (2020.03.04.03)

'악성코드 정보' 카테고리의 다른 글

| 악성 매크로 코드를 '좀 더' 숨긴 엑셀 파일 유포 - very hidden (0) | 2020.03.11 |

|---|---|

| 신천지 비상연락처 위장한 Bisonal 악성코드 유포 중 (2020.03.05) (0) | 2020.03.05 |

| 3월 3일!! 또 다시 '전자상거래 위반행위 사칭' 신종 랜섬웨어 유포 중 (1) | 2020.03.03 |

| 가짜 윈도우 화면과 함께 설치되는 신종 랜섬웨어 국내 발견(*.rezm 확장자) (0) | 2020.03.02 |

| 특정 환경에서만 동작하는 새로운 동적 분석 우회 기법 (0) | 2020.02.27 |

댓글