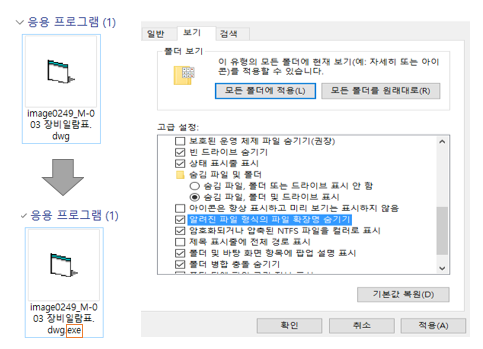

최근 들어 오토캐드(AutoCAD) 도면 파일(dwg)로 위장한 악성코드가 유포되고 있다. 해당 파일명은 imageXXX_M-003 장비일람표.dwg.exe 형식을 가지며 주로 스팸 메일을 통해 유포되고 있는 것으로 추정된다.

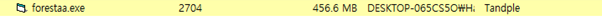

위와 같이 유포된 파일은 VB(VisualBasic) 아이콘을 사용하며 윈도우 폴더 기본 옵션인 확장명 숨기기 기능을 해제 할 경우 다음과 같은 dwg 파일명 뒤에 .exe 확장자가 추가적으로 붙은 것을 알 수 있다.

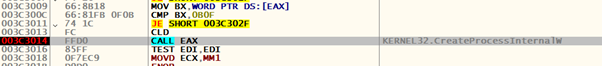

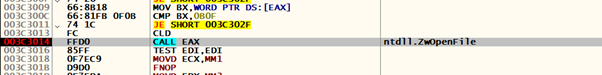

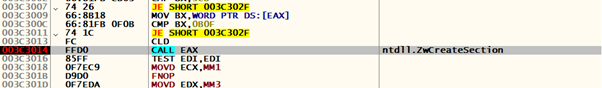

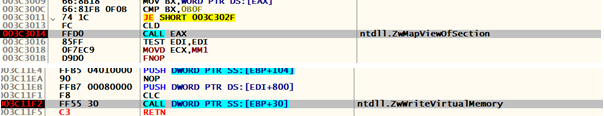

실제 해당 악성 파일은 Visual Basic 언어로 만들어진 exe 실행 파일이다. 주로 스팸 메일 등으로 유포되는 국내외 Visual Basic 악성코드는 일반적으로 상용 빌더(Builder) 또는 커스텀 패커를 이용하여 만들어지기 때문에 파일의 코드 외형 특징과 동작 방식이 단기적으로 같은 특징이 있다. 이번에 유포된 악성코드 또한 Visual Basic 외형을 뛰며, 자기 자신을 자식 프로세스로 생성 및 Self Hollowing 하여 실행된다. (위장 메커니즘)

*Self Hollowing 이란?

-> 보통 안티 바이러스 우회를 위한 목적으로 사용되며 자기 자신을 대상으로 Process Hollowing 하는 방식이다. 이는 메모리 상에서 먼저 자기 자신을 대상으로 하는 자식 프로세스를 SUSPENDED 모드로 생성하여 프로세스 실행 전에 악성 행위를 수행하는 바이너리의 삽입과 함께 위장할 정상 모듈로 미리 교체 한 뒤 재개(Resume)하는 코드 인젝션 기법을 말한다.

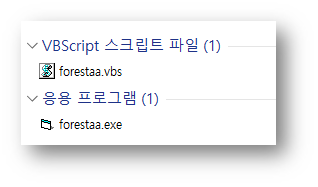

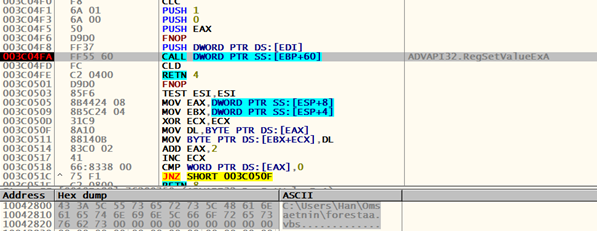

Self Hollowing 단계가 끝나면, 자식 프로세스에서는 시작 시 자동 실행을 위한 레지스트리 등록을 수행하고 아래의 경로로 자신을 복사한 뒤 재 실행한다. (지속 메커니즘)

* 복사되는 파일명(forestaa)은 변종마다 다를 수 있음.

1. 시작 시 자동 실행을 위한 레지스트리 등록

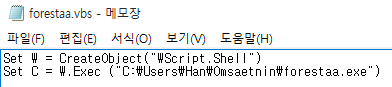

* C:\Users\%사용자 계정%\Omsaetnin\forestaa.vbs -> .\forestaa.exe 실행.

2. 자가 복제 수행 후 재귀 실행.

* C:\Users\%사용자 계정%\Omsaetnin\forestaa.exe

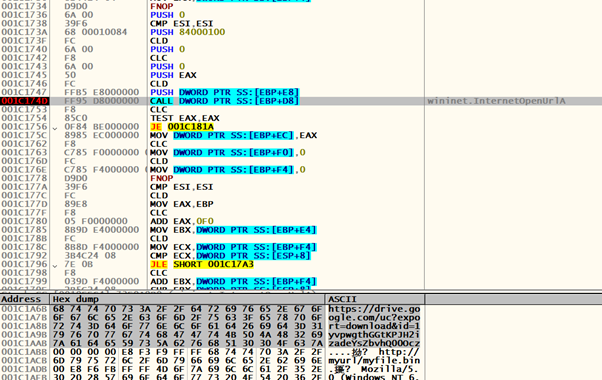

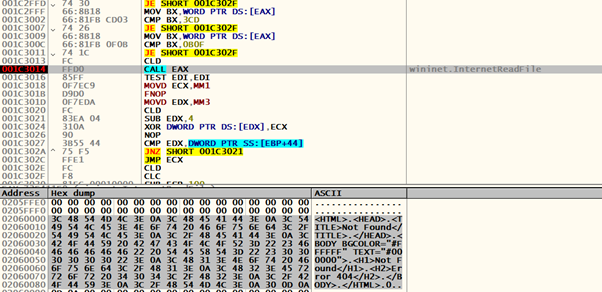

최종적으로 forestaa.exe 프로세스가 재 실행되면, 아래의 웹 주소로 접속하여 악성 바이너리 다운로드를 수행한다. 현재 해당 URL은 접속 불가한 상태로 Google Drive의 클라우드 스토리지 서비스를 이용하였다. (다운로더형 악성코드)

* https://drive.google.com/uc?export=download&id=1yvpwgthGGtKPJH2izadeYsZbvhQ00Ocz -> 현재 접속 불가

[분석 요약]

현재 유포 중인 오토캐드(AutoCAD) 도면 파일(dwg)로 위장한 Visual Basic 악성코드는 먼저 안티 바이러스 우회를 위해 Self Hollowing 을 수행한 뒤, 지속적으로 사용하기 위한 레지스트리 등록과 외부로부터 악성 코드를 다운받는 행위를 수행한다.

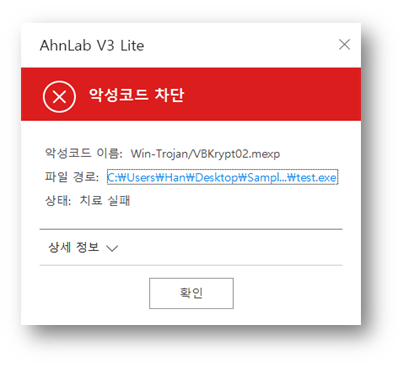

안랩 V3 제품군에서는 위 유형의 악성코드를 다음과 같이 탐지하고 있다.

- Malware/Win32.Generic.C3994984 (2020.02.21.04)

- Win-Trojan/VBKrypt02.mexp (2020.02.07.00)

'악성코드 정보' 카테고리의 다른 글

| 가짜 윈도우 화면과 함께 설치되는 신종 랜섬웨어 국내 발견(*.rezm 확장자) (0) | 2020.03.02 |

|---|---|

| 특정 환경에서만 동작하는 새로운 동적 분석 우회 기법 (0) | 2020.02.27 |

| 주의! 실시간 코로나19 현황 프로그램을 위장한 악성코드 유포 (1) | 2020.02.26 |

| [주의] 코로나 바이러스를 이용한 다양한 형태의 악성코드 유포 (0) | 2020.02.25 |

| Magniber 랜섬웨어 유포 취약점 변경(CVE-2018-8174 -> CVE-2019-1367) (1) | 2020.02.18 |

댓글