안랩 ASEC은 Powershell로 동작하는 SEON 랜섬웨어를 발견하였다. 해당 방식은 7월에 발견된 "파워쉘 스크립트를 이용한 GandCrab 랜섬웨어의 유포 "(http://asec.ahnlab.com/1141)와 동일하게 파일리스(Fileless)로 동작한다.

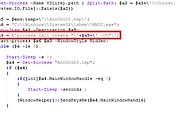

Greenflash Sundown Exploit Kit 을 통해 악성 스크립트가 동작하면서 SEON 랜섬웨어가 실행된다. [그림 1]과 같이 악성 스크립트는 Base64 와 Gzip으로 내부 스크립트가 한번 더 암호화 되어있다.

[그림 1] 악성 스크립트

내부 스크립트를 풀면 [그림 2]와 같이 디코딩 루틴(rc4)과 파일을 다운로드 받는 URL을 확인 할 수 있다.

[그림 2] 그림 1 을 복호화 한 스크립트 일부

다운로드를 받은 인코딩 된 바이너리가 풀리면 Shell Code + SEON 랜섬웨어임을 알 수 있다.

[그림 3] 인코딩 된 Binary

[그림 4] 디코딩 된 Binary (Shellcode 와 PE)

암호화가 되면 확장자는 .FIXT로 변경되고, YOUR_FILES_ARE_ENCRYPTED.TXT 파일을 생성한다.

[그림 5] 암호화 된 파일

[그림 6] YOUR_FILES_ARE_ENCRYPTED 내용

실제로 Powershell 형태로 동작하여 메모리에서만 동작하고 파일로 생성되지 않아 사용자의 주의가 필요하다. 신뢰할 수 없는 사이트 접근은 자제하며 OS 보안 업데이트 및 Anti-Virus제품 최신 업데이트를 통해 감염 예방을 해야한다.

V3제품에서는 아래와 같이 진단하고 있다.

SEON RANSOMWARE : Malware/Gen.Generic (2018.10.25.00

Malware Script : Powershell/Seoncrypt (2018.11.16.00)

Encrypted Binary: BinImage/EncPE (2018.11.16.00)

행위탐지 : Malware/MDP.Ransom.M1996

'악성코드 정보' 카테고리의 다른 글

| 악성 매크로 스크립트를 포함하고 있는 한글 HWP 주의 (0) | 2018.11.19 |

|---|---|

| 이력서를 가장하여 유포중인 GandCrab 랜섬웨어 (2018.11.15) (0) | 2018.11.19 |

| [주의] 복구 불가능한 GandCrab v5.0.4 국내 유포 중 (0) | 2018.10.29 |

| V3 Lite 언인스톨 행위의 변화 (GandCrab v5.0.3) (0) | 2018.10.12 |

| 주의! GandCrab v5.0.3 등장 (0) | 2018.10.11 |

댓글