주말 사이 GandCrab 제작자는 Bitdefender의 복구 툴을 우회하기 위하여 v5.0.4를 배포하였다. 금일 수집된 v5.0.4로 복구 시도 시 다음과 같이 실패하게 된다.

[그림-1] GandCrab v5.0.4감염 시스템 복구 실패 화면

또한 V3 Lite제품에 대한 삭제 행위도 자사 행위 탐지 우회를 위해 기존과 다른 방식으로 변경되었다.

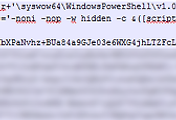

[그림-2] V3 Lite 언인스톨 관련 코드(GandCrab v5.0.4)

행위 주체를 WMIC.exe에서 cscript.exe로 변경하였으며 [그림-2]의 코드가 실행 시 아래와 같은 프로세스 구조로 실행된다.

[그림-3] 언인스톨 행위 관련 프로세스 구조

여전히 사용자의 검색어 관련된 제목의 압축파일을 다운로드 유도 후 실행 방식으로 유포되고 있는 점은 이전 버전과 다르지 않다.

[그림-4] 금일(10/29) 오전 GandCrab 유포 방식

랜섬노트도 유포 방식과 같이 v5.0.3에서 명시된 버전만 v5.0.4로 변경되었을 뿐 차이점은 없다.

[그림-5] GandCrab v5.0.4 랜섬노트

내부 바이너리도 버전은 변경되었으나 자사 관련 문구는 여전히 존재한다.

[그림-6] 바이너리 내부 버전 및 AhnLab 관련 문구

안랩은 다음과 GandCrab이 실행될 경우 아래와 같이 차단하고 있다.

[그림-7] V3 GandCrab 랜섬웨어 행위차단(좌 M.1171), V3 삭제 행위차단(우 M.2015)

국내를 타겟으로 활발히 유포되고 있는 GandCrab v5.0.4버전부터는 공개된 복구 툴로 정상적인 복구가 되지 않기 때문에 사용자의 확인되지 않은 다운로드는 지양하여야 하며, OS 보안 업데이트 및 Anti-Virus제품 최신 업데이트를 통해 감염 예방이 필요하다.

V3 제품에서는 아래와 같이 GandCrab에 대하여 진단하고 있다.

- JS/GandCrab.S1

- JS/GandCrab.S2

- JS/Downloader

- Trojan/Win32.Gandcrab

- Malware/MDP.Ransom.M1171

- Malware/MDP.KillAV.M2015

'악성코드 정보' 카테고리의 다른 글

| 이력서를 가장하여 유포중인 GandCrab 랜섬웨어 (2018.11.15) (0) | 2018.11.19 |

|---|---|

| SEON 랜섬웨어 주의 (Fileless 형태) (0) | 2018.11.16 |

| V3 Lite 언인스톨 행위의 변화 (GandCrab v5.0.3) (0) | 2018.10.12 |

| 주의! GandCrab v5.0.3 등장 (0) | 2018.10.11 |

| V3 Lite 언인스톨 행위의 변화 (GandCrab v5.0.2) (0) | 2018.10.10 |

댓글